Özel, isteğe bağlı ürün yazılımı görüntüleri oluşturmak için kullanılan OpenWrt’ın Katılımlı Sysupgrade özelliğindeki bir kusur, kötü amaçlı ürün yazılımı paketlerinin dağıtımına izin vermiş olabilir.

OpenWrt, gömülü cihazlar, özellikle de yönlendiriciler, erişim noktaları ve diğer IoT donanımları gibi ağ cihazları için tasarlanmış, son derece özelleştirilebilir, açık kaynaklı, Linux tabanlı bir işletim sistemidir. Proje, çok sayıda gelişmiş özellik sunması ve ASUS, Belkin, Buffalo, D-Link, Zyxel ve daha birçok markanın yönlendiricilerini desteklemesi nedeniyle üreticinin ürün yazılımına popüler bir alternatiftir.

Komut ekleme ve karma kesme kusuru, Flatt Güvenlik araştırmacısı ‘RyotaK’ tarafından rutin bir ev laboratuvarı yönlendirici yükseltmesi sırasında keşfedildi.

CVE-2024-54143 olarak takip edilen kritik (CVSS v4 puanı: 9,3) kusur, OpenWrt geliştiricilerine açıklandıktan birkaç saat sonra düzeltildi. Ancak kullanıcılardan, yüklü donanım yazılımının güvenliğini sağlamak için kontroller yapmaları isteniyor.

OpenWrt görsellerini zehirleme

OpenWrt, kullanıcıların önceden yüklenmiş paketleri ve ayarları içeren özel, isteğe bağlı ürün yazılımı yapıları oluşturmasına olanak tanıyan Katılımlı Sysupgrade adlı bir hizmeti içerir.

“Katılımlı SysUpgrade (ASU) özelliği, bir OpenWrt cihazının paketleri ve ayarları korurken yeni bellenime güncellenmesine olanak tanır. Bu, yükseltme sürecini önemli ölçüde basitleştirir: yalnızca birkaç tıklama ve kısa bir bekleme, tüm özelliklerle oluşturulmuş yeni bir görüntüyü almanıza ve yüklemenize olanak tanır. önceki paketleriniz” diye açıklıyor bir OpenWrt destek sayfası.

“ASU, manuel olarak yüklediğiniz paketlerin bir listesini yapma veya yalnızca donanım yazılımınızı yükseltmek için opkg ile uğraşma ihtiyacını ortadan kaldırır.”

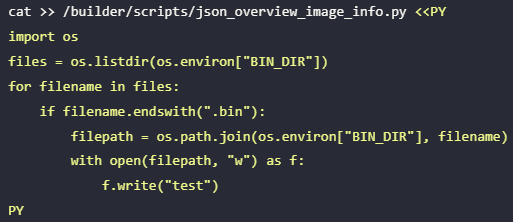

RyotaK, sysupgrade.openwrt.org hizmetinin bu girdileri konteynerli bir ortamda yürütülen komutlar aracılığıyla işlediğini keşfetti.

Giriş işleme mekanizmasındaki, sunucu kodundaki ‘make’ komutunun güvenli olmayan kullanımından kaynaklanan bir kusur, paket adları yoluyla rastgele komut enjeksiyonuna izin verir.

RyotaK’ın keşfettiği ikinci sorun, hizmetin derleme yapıtlarını önbelleğe almak için 12 karakterlik kesik bir SHA-256 karma kullanması ve karma değerini yalnızca 48 bit ile sınırlamasıydı.

Araştırmacı, bunun kaba kuvvet çarpışmalarını mümkün kıldığını ve saldırganın meşru donanım yazılımı yapılarında bulunan bir önbellek anahtarını yeniden kullanan bir istek oluşturmasına olanak tanıdığını açıklıyor.

RyotaK, iki sorunu birleştirerek ve RTX 4090 grafik kartında Hashcat aracını kullanarak, şüphelenmeyen kullanıcılara kötü amaçlı yapılar sunmak için ürün yazılımı yapıtlarını değiştirmenin mümkün olduğunu gösterdi.

Kaynak: Flatt Güvenlik

Yönlendiricilerinizi kontrol edin

OpenWrt ekibi, RyotaK’ın özel raporuna hemen yanıt vererek sysupgrade.openwrt.org hizmetini devre dışı bıraktı, bir düzeltme uyguladı ve 4 Aralık 2024’te 3 saat içinde tekrar etkinleştirdi.

Ekip, herhangi birinin CVE-2024-54143’ü istismar etme ihtimalinin çok düşük olduğunu ve bu güvenlik açığının downloads.openwrt.org’daki görselleri etkilediğine dair hiçbir kanıt bulamadığını söylüyor.

Ancak yalnızca son 7 gün içinde olup bitenleri görüntüleyebildiklerinden, kullanıcıların cihazlarında yüklü olan potansiyel olarak güvenli olmayan görsellerin yerine yeni oluşturulmuş bir görsel yüklemeleri öneriliyor.

OpenWrt, “Diğer özel görüntüler için mevcut derleme günlükleri kontrol edildi ve HİÇBİR KÖTÜ İSTEK BULUNAMADI, ancak otomatik temizleme nedeniyle 7 günden daha eski hiçbir yapı kontrol edilemedi. Etkilenen sunucu sıfırlandı ve sıfırdan yeniden başlatıldı” diye açıklıyor.

“Görüntülerin tehlikeye atılma olasılığı 0’a yakın olsa da, bundan etkilenme olasılığını ortadan kaldırmak için kullanıcıya aynı sürüme YÜKSELTME YÜKSELTME yapması ÖNERİLENDİR. ASU’nun genel, kendi kendine barındırılan bir örneğini çalıştırıyorsanız, lütfen hemen güncelleyin.”

Bu sorun bir süredir mevcut olduğundan herhangi bir son tarih yoktur ve herkesin önerilen eylemi çok dikkatli bir şekilde yapması gerekir.