OpenAI, kötü amaçlı yazılımlarda hata ayıklamak ve kötü amaçlı yazılım geliştirmek, yanlış bilgi yaymak, tespitten kaçınmak ve hedef odaklı kimlik avı saldırıları gerçekleştirmek için yapay zeka destekli sohbet robotu ChatGPT’yi kötüye kullanan 20’den fazla kötü amaçlı siber operasyonu kesintiye uğrattı.

Yılın başından bu yana yapılan operasyonlara odaklanan rapor, üretken ana akım yapay zeka araçlarının saldırgan siber operasyonları geliştirmek için kullanıldığının ilk resmi onayını oluşturuyor.

Bu tür bir faaliyetin ilk işaretleri, TA547’nin (“Scully Spider”) son yükü Rhadamanthys bilgi hırsızı için yapay zeka tarafından yazılmış bir PowerShell yükleyicisi kullandığından şüphelenen Proofpoint tarafından Nisan ayında rapor edildi.

Geçtiğimiz ay HP Wolf araştırmacıları, Fransız kullanıcıları hedef alan siber suçluların, çok adımlı bir enfeksiyon zincirinin parçası olarak kullanılan komut dosyalarını yazmak için yapay zeka araçlarını kullandığını büyük bir güvenle bildirdi.

OpenAI tarafından hazırlanan son rapor, ChatGPT’nin kötüye kullanıldığını doğruluyor ve Çinli ve İranlı tehdit aktörlerinin operasyonlarının etkinliğini artırmak için bundan yararlandıkları vakalarını ortaya koyuyor.

Gerçek saldırılarda ChatGPT kullanımı

OpenAI tarafından özetlenen ilk tehdit aktörü ‘TatlıSpecterÇinli bir düşman, ilk olarak Kasım 2023’te Cisco Talos analistleri tarafından Asya hükümetlerini hedef alan bir siber casusluk tehdit grubu olarak belgelendi.

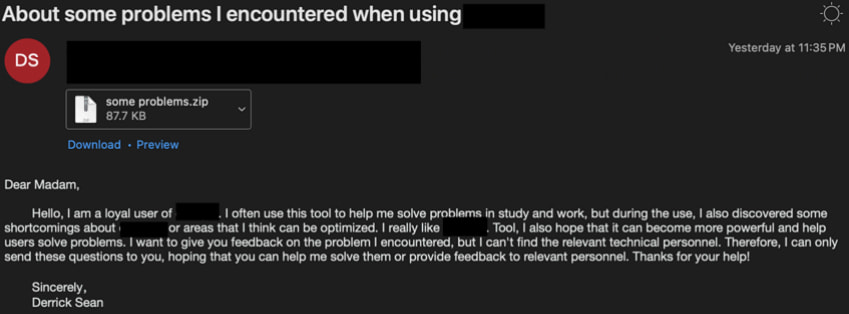

OpenAI, SweetSpecter’ın OpenAI çalışanlarının kişisel e-posta adreslerine destek istekleri olarak maskelenmiş kötü amaçlı ZIP ekleri içeren hedef odaklı kimlik avı e-postaları göndererek onları doğrudan hedef aldığını bildirdi.

Ekler açılırsa bir enfeksiyon zincirini tetikleyerek SugarGh0st RAT’ın kurbanın sistemine düşmesine yol açtı.

Kaynak: Kanıt noktası

Daha ayrıntılı bir incelemenin ardından OpenAI, SweetSpecter’ın, LLM aracının yardımıyla komut dosyası oluşturma ve güvenlik açığı analizi araştırması gerçekleştiren bir ChatGPT hesapları kümesi kullandığını buldu.

Tehdit aktörleri ChatGPT’yi aşağıdaki talepler için kullandı:

| Etkinlik | LLM ATT&CK Çerçeve Kategorisi |

| Çeşitli uygulamalardaki güvenlik açıklarını sormak. | Yüksek Lisans bilgili keşif |

| Kritik RCE Log4Shell’e karşı savunmasız olan Log4j’nin belirli sürümlerinin nasıl aranacağını sormak. | Yüksek Lisans bilgili keşif |

| Yurt dışında kullanılan popüler içerik yönetim sistemlerini sorma. | Yüksek Lisans bilgili keşif |

| Belirli CVE numaraları hakkında bilgi istemek. | Yüksek Lisans bilgili keşif |

| İnternet çapında tarayıcıların nasıl yapıldığını sormak. | Yüksek Lisans bilgili keşif |

| Potansiyel bir web kabuğunu hedef sunucuya yüklemek için sqlmap’in nasıl kullanılacağını sormak. | Yüksek Lisans destekli güvenlik açığı araştırması |

| Önde gelen bir otomobil üreticisine ait altyapıdan yararlanmanın yollarını bulmak için yardım istemek. | Yüksek Lisans destekli güvenlik açığı araştırması |

| Metin mesajlarını programlı olarak göndermek için iletişim hizmetlerini kullanarak kod sağlamak ve ek yardım istemek. | Yüksek Lisans ile geliştirilmiş komut dosyası yazma teknikleri |

| Bir siber güvenlik aracına yönelik uzantının geliştirilmesinde hata ayıklama konusunda yardım istemek. | Yüksek Lisans ile geliştirilmiş komut dosyası yazma teknikleri |

| Saldırganın belirlediği numaralara metin mesajlarının programlı olarak gönderilmesine yönelik daha geniş bir çerçevenin parçası olan kodda hata ayıklamak için yardım istemek. | Yüksek Lisans destekli geliştirme |

| Devlet dairesi çalışanlarının ilginç bulacağı temaları ve engellenmeyi önlemek için eklere iyi adların neler olabileceğini sormak. | Yüksek Lisans destekli sosyal mühendislik |

| Saldırganın sağladığı işe alım mesajının varyasyonlarını istemek. | Yüksek Lisans destekli sosyal mühendislik |

İkinci vaka, İran Hükümeti İslam Devrim Muhafızları Birliği’ne (IRGC) bağlı tehdit grubuyla ilgilidir.Siber AvcılarBatı ülkelerindeki kritik altyapı konumlarındaki endüstriyel sistemleri hedef almasıyla biliniyor.

OpenAI, bu tehdit grubuyla ilişkili hesapların ChatGPT’den yaygın olarak kullanılan Programlanabilir Mantık Denetleyicilerinde (PLC’ler) varsayılan kimlik bilgileri üretmesini, özel bash ve Python komut dosyaları geliştirmesini ve kodu gizlemesini istediğini bildirdi.

İranlı bilgisayar korsanları, aşağıda listelendiği gibi, güvenlik ihlali sonrası faaliyetlerini planlamak, belirli güvenlik açıklarından nasıl yararlanılacağını öğrenmek ve macOS sistemlerinde kullanıcı şifrelerini çalmak için yöntemler seçmek için de ChatGPT’yi kullandı.

| Etkinlik | LLM ATT&CK Çerçeve Kategorisi |

| Ürdün’de yaygın olarak kullanılan endüstriyel yönlendiricilerin listelenmesi isteniyor. | Yüksek Lisans bilgili keşif |

| İnternete bağlanabilecek endüstriyel protokollerin ve bağlantı noktalarının listelenmesi isteniyor. | Yüksek Lisans bilgili keşif |

| Tridium Niagara cihazı için varsayılan şifre soruluyor. | Yüksek Lisans bilgili keşif |

| Hirschmann RS Serisi Endüstriyel Yönlendiricinin varsayılan kullanıcı ve şifresinin sorulması. | Yüksek Lisans bilgili keşif |

| CrushFTP ve Cisco Integrated Management Controller’da yakın zamanda açıklanan güvenlik açıklarının yanı sıra Asterisk Voice over IP yazılımındaki daha eski güvenlik açıkları isteniyor. | Yüksek Lisans bilgili keşif |

| Ürdün’deki elektrik şirketlerinin, yüklenicilerin ve yaygın PLC’lerin listelerinin sorulması. | Yüksek Lisans bilgili keşif |

| Bir bash kod pasajının neden hata döndürdüğünü sormak. | Yüksek Lisans gelişmiş komut dosyası oluşturma teknikleri |

| Modbus TCP/IP istemcisi oluşturulması isteniyor. | Yüksek Lisans gelişmiş komut dosyası oluşturma teknikleri |

| Bir ağı istismar edilebilir güvenlik açıklarına karşı taramak isteniyor. | Yüksek Lisans destekli güvenlik açığı araştırması |

| Zip dosyalarının istismar edilebilir güvenlik açıklarına karşı taranması isteniyor. | Yüksek Lisans destekli güvenlik açığı araştırması |

| C kaynak kodu örneğini boşa çıkaran bir süreç istemek. | Yüksek Lisans destekli güvenlik açığı araştırması |

| Excel’de vba komut dosyası yazımının nasıl gizleneceğini sormak. | LLM ile geliştirilmiş anormallik tespitinden kaçınma |

| Modelden kodu gizlemesini istemek (ve kodu sağlamak). | LLM ile geliştirilmiş anormallik tespitinden kaçınma |

| SAM dosyasının nasıl kopyalanacağını sormak. | LLM destekli uzlaşma sonrası aktivite |

| Mimikatz’a alternatif bir uygulama istemek. | LLM destekli uzlaşma sonrası aktivite |

| Bir parolayı dışa aktarmak için pwdump’ın nasıl kullanılacağını sormak. | LLM destekli uzlaşma sonrası aktivite |

| MacOS’ta kullanıcı şifrelerine nasıl erişileceğini sormak. | LLM destekli uzlaşma sonrası aktivite |

OpenAI’nin raporunda vurgulanan üçüncü vaka endişeleri Fırtına-0817İranlı tehdit aktörleri de var.

Bu grubun, kötü amaçlı yazılımlarda hata ayıklamak, bir Instagram kazıyıcı oluşturmak, LinkedIn profillerini Farsçaya çevirmek ve aşağıda listelendiği gibi destekleyici komuta ve kontrol altyapısıyla birlikte Android platformu için özel bir kötü amaçlı yazılım geliştirmek için ChatGPT’yi kullandığı bildirildi.

| Etkinlik | LLM ATT&CK Çerçeve Kategorisi |

| Instagram kazıyıcının hatalarını ayıklamak ve uygulamak için yardım arıyorum. | LLM ile geliştirilmiş komut dosyası yazma teknikleri |

| Pakistanlı siber güvenlik profesyonellerinin LinkedIn profillerini Farsçaya çeviriyoruz. | Yüksek Lisans bilgili keşif |

| Android kötü amaçlı yazılımlarının ve ilgili komuta ve kontrol altyapısının uygulanmasında hata ayıklama ve geliştirme desteği istemek. | Yüksek Lisans destekli geliştirme |

OpenAI’nin sohbet robotunun yardımıyla oluşturulan kötü amaçlı yazılım, kişi listelerini, arama kayıtlarını ve cihazda depolanan dosyaları çalabilir, ekran görüntüleri alabilir, kullanıcının tarama geçmişini inceleyebilir ve tam konumlarını alabilir.

Open AI raporunda “Buna paralel olarak STORM-0817, güvenliği ihlal edilmiş cihazlardan gelen bağlantıları yönetmek için gerekli sunucu tarafı kodunun geliştirilmesini desteklemek amacıyla ChatGPT’yi kullandı” ifadesine yer verildi.

“Bu, bu kötü amaçlı yazılımın komut ve kontrol sunucusunun bir WAMP (Windows, Apache, MySQL ve PHP/Perl/Python) kurulumu olduğunu ve test sırasında stickhero etki alanını kullandığını görmemizi sağladı[.]profesyonel.”

Yukarıdaki tehdit aktörleri tarafından kullanılan tüm OpenAI hesapları yasaklandı ve IP adresleri de dahil olmak üzere ilgili güvenlik ihlali göstergeleri siber güvenlik ortaklarıyla paylaşıldı.

Yukarıda açıklanan vakaların hiçbiri tehdit aktörlerine kötü amaçlı yazılım geliştirme konusunda yeni yetenekler sağlamasa da, üretken yapay zeka araçlarının, saldırı operasyonlarını düşük vasıflı aktörler için daha verimli hale getirebileceğinin ve planlamadan yürütmeye kadar tüm aşamalarda onlara yardımcı olabileceğinin kanıtını teşkil ediyor.