Kötü şöhretli Emotet kötü amaçlı yazılımı, kısa bir aradan sonra geri döndüğünde, makro tabanlı güvenlik kısıtlamalarını ve güvenlik açığı sistemlerini atlatmak amacıyla artık Microsoft OneNote e-posta ekleri aracılığıyla dağıtılıyor.

Gold Crestwood, Mummy Spider veya TA542 olarak izlenen bir tehdit aktörüyle bağlantılı olan Emotet, kolluk kuvvetlerinin onu indirme girişimlerine rağmen güçlü ve dayanıklı bir tehdit olmaya devam ediyor.

2014’te GameOver Zeus’un kesintiye uğramasıyla hemen hemen aynı zamanlarda yerini Dridex’e bırakan Cridex bankacılık solucanının bir türevi olan Emotet, “diğer tehdit aktörlerinin yükleme başına ödeme (PPI) üzerinden kötü niyetli kampanyalar yürütmesi için para kazanılan bir platforma dönüştü. ) modeli, hassas verilerin çalınmasına ve fidye gaspına izin verir.”

Emotet enfeksiyonları, Cobalt Strike, IcedID, Qakbot, Quantum fidye yazılımı ve TrickBot’u teslim etmek için bir kanal görevi görse de, 2021’in sonlarında geri dönüşü TrickBot aracılığıyla kolaylaştırıldı.

Secureworks, aktörün profilinde “Emotet, genellikle yılda birkaç kez meydana gelen, botnet’in sabit bir durumu koruduğu ancak spam veya kötü amaçlı yazılım yaymadığı uzun süreli hareketsizlikle tanınır.”

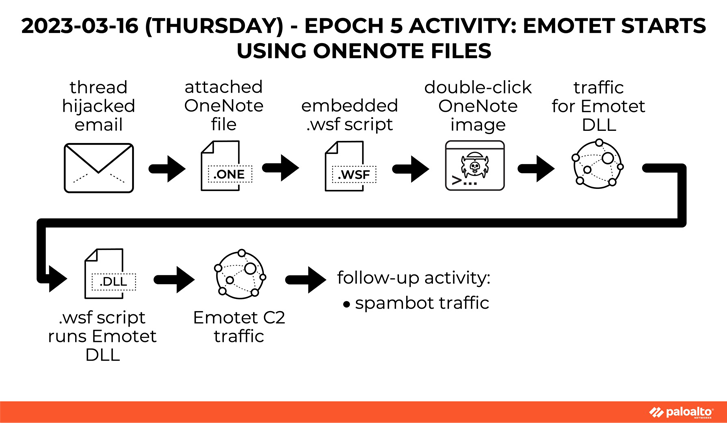

Damlalık kötü amaçlı yazılımı, genellikle kötü amaçlı ekler içeren spam e-postalar aracılığıyla dağıtılır. Ancak Microsoft’un indirilen Office dosyalarındaki makroları engellemek için adımlar atmasıyla, OneNote ekleri çekici bir alternatif yol olarak ortaya çıktı.

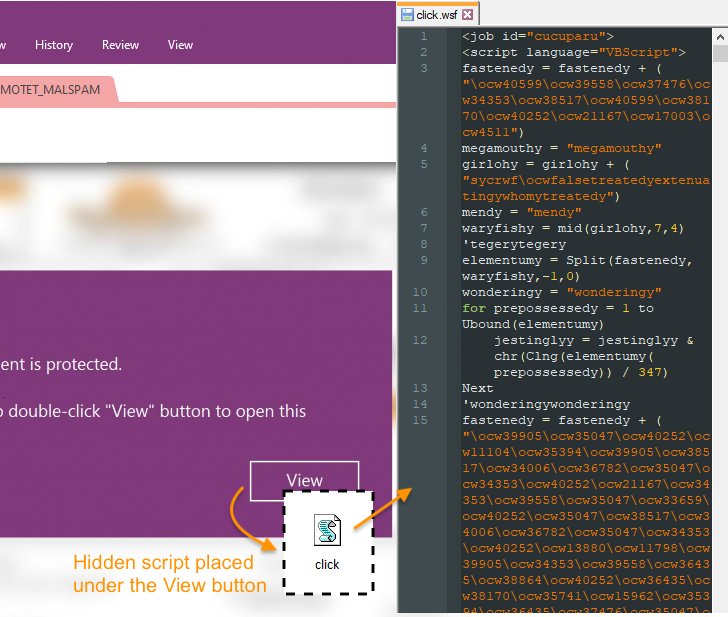

Malwarebytes yeni bir uyarıda “OneNote dosyası basit ama yine de belgenin korunduğunu belirten sahte bir bildirimle sosyal mühendislik kullanıcıları için etkili” dedi. “Görüntüle düğmesine çift tıklamaları istendiğinde, kurbanlar bunun yerine yanlışlıkla gömülü bir komut dosyasına çift tıklayacak.”

Windows Komut Dosyası Dosyası (WSF), uzak bir sunucudan Emotet ikili yükünü almak ve yürütmek için tasarlanmıştır. Benzer bulgular Cyble, IBM X-Force ve Palo Alto Networks tarafından tekrarlandı. birim 42.

Bununla birlikte Emotet, kötü niyetli yükü iletmek için makrolar içeren bubi tuzaklı belgeleri kullanmaya devam ediyor ve kullanıcıları makroların saldırı zincirini etkinleştirmesini sağlamaya ikna etmek için sosyal mühendislik cazibelerinden yararlanıyor.

Üçüncü Taraf SaaS Uygulamalarının Gizli Tehlikelerini Keşfedin

Şirketinizin SaaS uygulamalarına üçüncü taraf uygulama erişimiyle ilişkili risklerin farkında mısınız? Verilen izin türleri ve riskin nasıl en aza indirileceği hakkında bilgi edinmek için web seminerimize katılın.

KOLTUĞUNUZU AYIRTIN

Cyble, Deep Instinct, Hornetsecurity ve Trend Micro’dan gelen çok sayıda rapora göre, bu tür belgelerin ZIP arşiv ekleri içindeki çok büyük bir dosyayı (550 MB’den fazla) radarın altından gizlemek için dekompresyon bombası adı verilen bir teknikten yararlandığı gözlemlendi.

Bu, kötü amaçlı yazılımdan koruma çözümlerinin getirdiği sınırlamaları aşmak için dosya boyutunu yapay olarak şişirmek için belgenin sonuna 00 bayt doldurularak elde edilir.

En son gelişme, tespit imzalarından kaçınmak için ilk teslimat için ataşman türlerini değiştirmede operatörlerin esnekliğinin ve çevikliğinin bir işaretidir. Ayrıca, AsyncRAT, Icedid, RedLine Stealer, Qakbot ve XWorm gibi çok çeşitli kötü amaçlı yazılımları dağıtmak için OneNote belgelerini kullanan tehdit aktörlerindeki artışla birlikte geliyor.

Trellix’e göre 2023’teki kötü niyetli OneNote tespitlerinin çoğu, imalat, yüksek teknoloji, telekom ile ABD, Güney Kore, Almanya, Suudi Arabistan, Polonya, Hindistan, Birleşik Krallık, İtalya, Japonya ve Hırvatistan’da bildirildi. , finans ve enerji en çok hedeflenen sektörler olarak ortaya çıkıyor.