Cyfirma araştırmacıları, görünüşte iyi huylu bir dosya içindeki tek bitlik bir modifikasyonun nöral ağa dayalı bir güvenlik iş akışını yeniden pive etmek ve temel ana bilgisayarda bir arka kapı açmak için nasıl yeterli olabileceğini gösteren bir işlem olan “Oneflip” adlı bir kampanyayı ortaya çıkardılar.

Şeffaf Kabile (APT36), karışık fleet ortamları için paralel bir pencere cazibesi yapmaya devam ederken, yerli patron GNU/Linux dağıtımına dayanan Hindistan’ın hükümet ağlarına karşı hile yapıyor.

Grubun cazibesi, ilk olarak 1 Ağustos 2025’te görülürken, mızrak-aktarma e-postasıyla “toplantı_notice_ltr_id1543ops.pdf_.zip” arşivi olarak gelir.

İçinde, simgesi, mime türü ve dosya adı çoğu kullanıcıyı ikna eden ve en önemlisi, yalnızca bir PDF bağlantısı olduğu birçok kullanıcıyı ikna eden “Meeting_ltr_id1543ops.pdf.desktop” adlı bir kısayol oturur.

Apt36 Silahlar Linux “.desktop” kısayolları

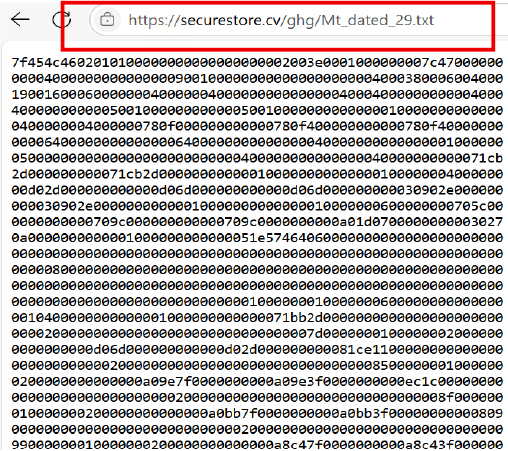

Yenilik Exec = Line’da oturuyor. Tek bir onaltılık karakteri değiştirerek, saldırganlar meşru izleyici çağrısını bir Bash One-Liner ile değiştirir: Curl, HXXPS’den onaltılık bir yük yükünü sessizce alır: // Securestore[.]CV /MT_DATE_29.TXT, RAW ELF’yi yeniden inşa etmek için XXD’den borular, /TMP’ye zaman damgalı bir adla bırakır, yürütülebilir işlemlenebilir ve nohup altında başlatır.

Firefox daha sonra normallik yanılsamasını tamamlamak için zararsız bir Google Drive PDF’de açılır.

Dosya bildirildiğinden Type = Application ve Terminal = false, konsol görüntülenmezken, X-GNOME-AUTOSTART-Ecabled = True, kullanıcının oturum meta verilerinin içindeki tek bir kalıcılık bitini çevirerek her girişte kısayol yangınlarını garanti eder.

İkincil ELF’nin (“Toplantı_ltr_id1543ops.pdf-.elf”, MD5 5BFeeae3CC9386513DC7C301C61E67A7), soyulmuş bölüm isimlerini, büyük boyutlu Nobits bölgeleri ve HXXP için sert kodlanmış bir ipi ortaya çıkarır: // modgovindia: //[.]Alan: 4000.

Çalışma zamanı analizi, implantın System-update.service adlı kullanıcı başına bir Systemd zamanlayıcıyı kaydettiğini ve kendisini ~/.config/systemd/systemd-update’e kopyaladığını ve daha sonra yeniden başlatma-bir cron girişi yazdığını doğrular.

Gizli kalıcılık kuruldu

Soket izleri, modGovindia’yı çözen 127.0.0.53 üzerinden engellemeyen DNS sorgularını gösterir[.]45’e kadar alan[.]141[.]58[.]199, bundan sonra TCP/4000’de görevlendirme ve veri açığa çıkması için şifrelenmiş bir çift yönlü bir kanal müzakere edilir.

İmplant zaten sifon dizin listeleri, yerel kullanıcı veritabanları ve SSH tuşları yakalandı, bu da rakiplerin daha geniş yanal hareket dile getirdiğini gösteriyor.

OneFlip takma, kampanyanın şimdi derin öğrenme sınıflandırıcılarına dayanan otomatik denetim boru hatlarını yenme yeteneğini yansıtıyor.

Kötü niyetli mantığını yapılandırılmamış EXEC dizisine yerleştirerek ve meşru bir şablona göre yalnızca tek bir baytı değiştirerek, kısayol neredeyse aynı özellikli bir vektörü korur; Sinir ağı iyi huylu olarak puanlamaya devam ederken, insan operatörleri sadece bir PDF simgesi görüyor.

Bu, AI destekli filtrelemede daha geniş bir zayıflığın altını çizer: Linux’a özgü tehdit artefaktlarında yeniden eğitilmeyen modeller, ince, sözdizimi düzeyindeki pertürbasyonlara kördür.

Savunucular, /TMP üzerinde noexec montajları olan patron ana bilgisayarları sertleştirmeli, yeni kayıtlı alanlara giden erişimi engellemeli ve bileşik kabuk yönergeleri için .desktop dosyalarını denetleyen bir EDR dağıtmalıdır.

Posta sistemleri, imzasız, tek bit polimorfizm artık kanıtlanmış bir bypass tekniğidir, çünkü sanalboxed VM’lerde Linux kısayollarını patlatmalıdır.

Son olarak, makine öğrenimi algılama yığınlarını çalıştıran güvenlik ekipleri, eğitim setlerini Linux UI eserlerini içerecek şekilde genişletmeli ve komuta-konfatasyon modellerine karşı olumsuzluk sağlamlığını test etmelidir.

Cyfirma, APT36’nın ana bilgisayar tabanlı modeller bu minimal dönmeleri tespit etmeyi öğrenene kadar arka kapısını zenginleştirmeye devam edeceğini değerlendirir; O zamana kadar, grup kritik Hindistan hükümet altyapısında gizli, çift platformlu bir taban tutuyor.

Uzlaşma göstergeleri

| S.no | Gösterge | Tür / Eylem |

|---|---|---|

| 1 | 508a2bcaa4c511f7db2d4491bb76effhaa7231d66110c28632b95c77be40ea6b1 | Sha-256 / blok |

| 2 | 8F8da8861C368E74B9B5C1C59E64EF00690C5EF4A95E1B4FCF386973895BEF1 | Sha-256 / blok |

| 3 | E689AFEE5F7BDBD1613BD9A3915EF2A185A05C72AAE4DF3DEEEEE988FA7109CB0B | Sha-256 / blok |

| 4 | menkul kıymetler[.]Özgeçmiş | Alan / blok |

| 5 | Modgovindia[.]uzay | Alan / blok |

| 6 | 45[.]141[.]58[.]199 | IP / Monitör |

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!