Yeni keşfedilen bir Spearphishing kampanyası, güvenilir onedrive belge paylaşım bildirimlerinden yararlanarak birden fazla endüstride yöneticileri ve üst düzey liderliği hedefliyor.

Stripe OLT SOC, iç İK iletişimini taklit etmek ve kurumsal kimlik bilgilerini ikna edici bir Microsoft Office/OneDrive giriş sayfası aracılığıyla hasat etmek için yüksek derecede uyarlanmış e -postalardan yararlanan bu sofistike saldırıyı belirledi.

Kampanyanın merkezinde, C-suite ve liderlik alıcıları arasındaki endişeyi ve aciliyeti tetiklemek için tasarlanmış “Maaş Değişikliği” veya “Fin_salary” adlı konu satırları bulunmaktadır.

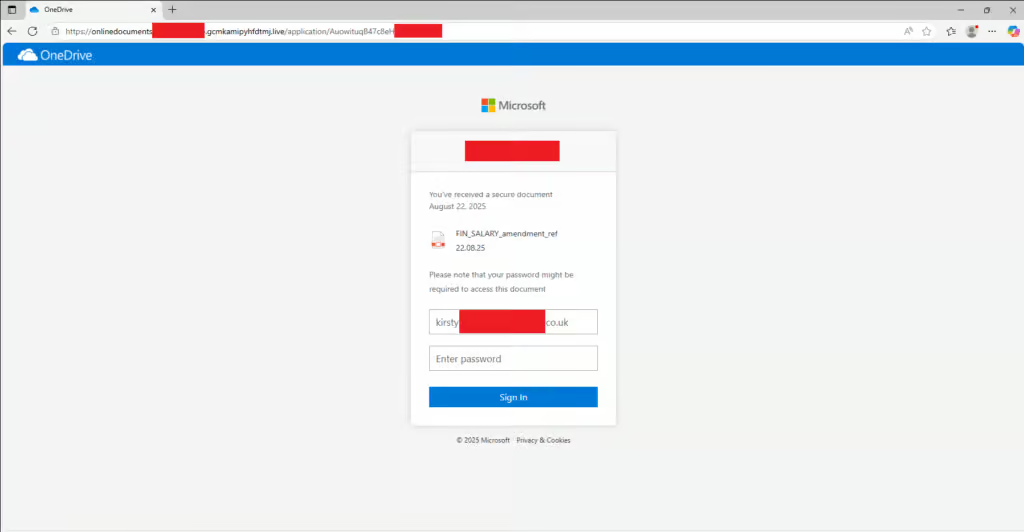

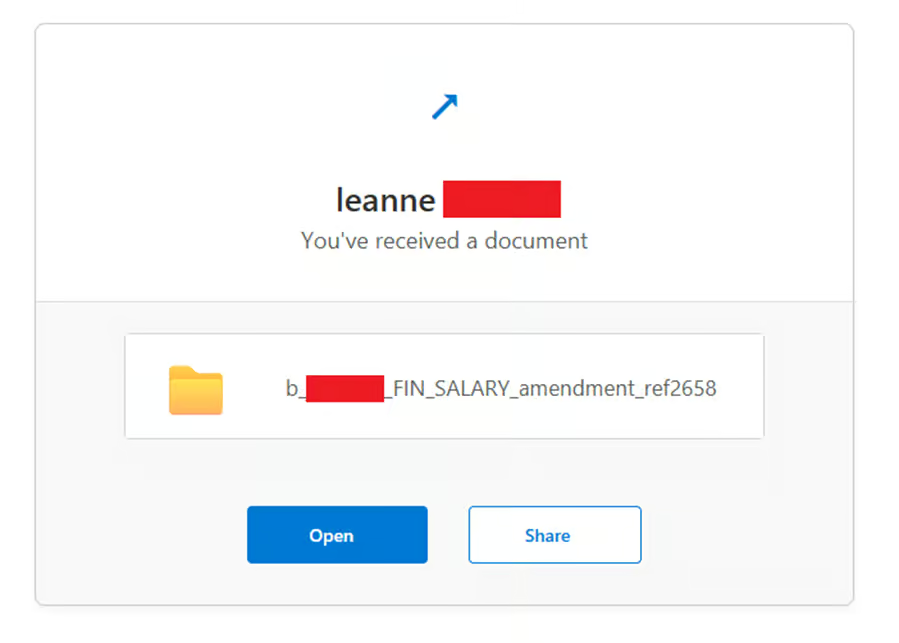

Paylaşılan bir dosyanın anında inceleme gerektirdiğini iddia ederek, e-postaların OneDrive’ın belge paylaşım sisteminden kaynaklandığı görülmektedir. Tıklandığında, gömülü bağlantı kurbanları Microsoft’un Office 365 oturum açma arabirimini mükemmel bir şekilde taklit eden bir kimlik hırsızlığı sayfasına yönlendirir.

Hem kimlik avı e -postası hem de sonraki oturum açma sayfası, alıcının adı ve şirket detayları ile özelleştirilir ve uyanık profesyonelleri bile kandıran bir özgünlük havası ödünç verir.

Bu operasyonun arkasındaki aktörler, teslimat için Amazon Basit E -posta Hizmeti (SES) kullanıyor, yaklaşık 80 alan ve alt alan arasında dönerek güvenli e -posta ağ geçitleri ile algılamadan kaçınıyor.

Alan adları, Cloudflare ve Luxhost tarafından sağlanan DNS ve NameServer hizmetleri ile Mat Bao Corporation ve Web Commerce Communications Limited (Webnic.cc) aracılığıyla kaydedilir.

Kimlik avı sayfaları için altyapı barındırma Akamai Cloud’da (eski adıyla Linode) bulunmaktadır. Gelen kutularını “ısıtmak” ve spam filtrelerinden kaçınmak için, saldırganlar kötü niyetli olanlardan günler önce iyi huylu e -postalar göndererek hedef posta sunucularına aşinalık oluştururlar.

Algılama önleme teknikleri bu kampanyanın ayırt edici özelliğidir. Saldırganlar gizli karakterleri yerleştirir ve “açık” ve “paylaş” gibi yüksek değerli tetikleyici kelimeleri e-posta gövdesinin ayrı hafif ve karanlık mod yorumlarında gizler. Işık modunda, düğmeler sıradan tıklanabilir metin olarak görüntülenir: “açık” ve “paylaş”.

Karanlık modda, gizli dolgu, twpopenhuxv ve gqShareojxyi gibi randomize alfasayısal dizeleri ortaya çıkarır-reje tabanlı algılama modelleri. Tek kullanımlık kimlik avı URL’leri erişim üzerine kendi kendini yok eder, olay tepkisini ve adli analizi daha da karmaşıklaştırır.

Güvenlik uzmanları, bu kampanyanın C seviyesi hedeflerine odaklanması ve güvenilir iç iletişim temalarının kullanımının onu özellikle tehlikeli hale getirdiği konusunda uyarıyor.

Genellikle zaman için basılan ve yüksek miktarda mesaj almaya alışkın olan yöneticiler, “İK ile ilgili” bir belgeyle karşı karşıya kaldığında normal şüphe eşiklerini atlayabilir. Gerçek isimlerin ve şirket logolarının dahil edilmesi meşruiyet yanılsamasını artırır.

Tehdidi azaltmak için kuruluşlar, kullanıcı farkındalığı, teknik kontroller ve proaktif tehdit avı karışımını uygulamalıdır:

- Yönetici ve Yardımcı Farkındalık

Kampanyanın “Maaş Değişikliği” temaları ve onedrive bildirimlerini kullanmasını vurgulayarak, C-Suite personeli ve asistanları için hedefli brifingler yapın. - Belge Bağlantı Şüpheciliği

İK veya bordro bağlantılarının doğrulanmasını gerektiren politikaları güçlendirin. Alıcıları yalnızca bilinen kurumsal portallar aracılığıyla belgelere erişmeye teşvik edin. - Hızlı Raporlama Mekanizmaları

Güvenlik ekiplerine şüpheli e -postaları bildirmek için net yükseliş yolları oluşturun. Erken algılama, ölçekte kimlik bilgisi hasatını önleyebilir. - Kapsamlı Eğitim

Kimlik avı simülasyonlarını ve eğitimi, lateral kimlik bilgisi saldırıları için eşit derecede değerli hedefler olan yönetici destek personeline genişletin. - Teknik Kontroller ve IOC avcılık

Güvenlik ve BT ekipleri, bu kampanyanın alan adları ve e -posta modelleriyle ilişkili uzlaşma göstergelerini (IOC’ler) avlamalıdır. Tanınmayan alt alanlardan ve kayıt memurlarından SES tarafından barındırılan e-postaların engellenmesi maruz kalmayı azaltabilir.

Microsoft Sentinel’de proaktif tehdit algılaması için SOC analistleri, gözlemlenen konu satırlarıyla eşleşen gelen e -postaları tanımlamak için aşağıdaki KQL sorgusunu önerir:

textEmailEvents

| where Subject contains "FIN_SALARY"

| where EmailDirection == "Inbound"

| project Timestamp, RecipientEmailAddress, SenderMailFromDomain, Subject, ConfidenceLevel, NetworkMessageId, EmailAction

Kuruluşlar, yöneticiler arasındaki artan uyanıklığı, asistanlar için sağlam kullanıcı eğitimini ve hedeflenen teknik kontrolleri birleştirerek, bu ileri onedrive mızrakfileme kampanyasına karşı savunabilir ve kritik kurumsal kimlik bilgilerini koruyabilir.

Bu hikayeyi ilginç bul! Daha fazla güncelleme almak için bizi LinkedIn ve X’te takip edin.