Bu yıl, 61 ülkedeki finans kurumlarına ait 985 banka ve fintech/ticaret uygulamasını toplu olarak hedef alan on yeni Android bankacılık kötü amaçlı yazılım ailesinin ortaya çıktığı görüldü.

Bankacılık truva atları, kimlik bilgilerini ve oturum çerezlerini çalarak, 2FA korumalarını aşarak ve hatta bazen işlemleri otomatik olarak gerçekleştirerek insanların çevrimiçi banka hesaplarını ve parasını hedef alan kötü amaçlı yazılımlardır.

2023’te başlatılan on yeni truva atına ek olarak, 2022’den itibaren 19 aile, yeni yetenekler eklemek ve operasyonel karmaşıklıklarını artırmak için değiştirildi.

Mobil güvenlik firması Zimperium 29’un (10 + 19) tamamını analiz etti ve ortaya çıkan trendlerin şunları içerdiğini bildirdi:

- MFA tokenlerini yakalayan, işlemleri başlatan ve fon transferlerini gerçekleştiren bir otomatik transfer sisteminin (ATS) eklenmesi.

- Müşteri destek temsilcisi gibi davranan siber suçluların mağdurları truva atı yüklerini kendileri indirmeye yönlendirmesi gibi sosyal mühendislik adımlarının dahil edilmesi.

- Etkilenen cihazla doğrudan uzaktan etkileşim için canlı ekran paylaşımı özelliğinin eklenmesi.

- Kötü amaçlı yazılımı bir abonelik paketi halinde diğer siber suçlulara ayda 3.000 ila 7.000 ABD Doları karşılığında sunuyor.

İncelenen truva atlarının çoğunda bulunan standart özellikler arasında tuş kaydetme, kimlik avı sayfalarını paylaşma ve SMS mesajlarını çalma yer alıyor.

Bir diğer endişe verici gelişme ise bankacılık truva atlarının yalnızca bankacılık kimlik bilgilerini ve parayı çalmanın ötesine geçip artık sosyal medyayı, mesajlaşmayı ve kişisel verileri de hedef almasıdır.

Yeni bankacılık truva atları

Zimperium, özel araçlar, üretkenlik uygulamaları, eğlence portalları, fotoğrafçılık araçları, oyunlar ve eğitim yardımcıları gibi görünen, ortalıkta dolaşan 2.100’den fazla çeşidi olan on yeni bankacılık truva atını inceledi.

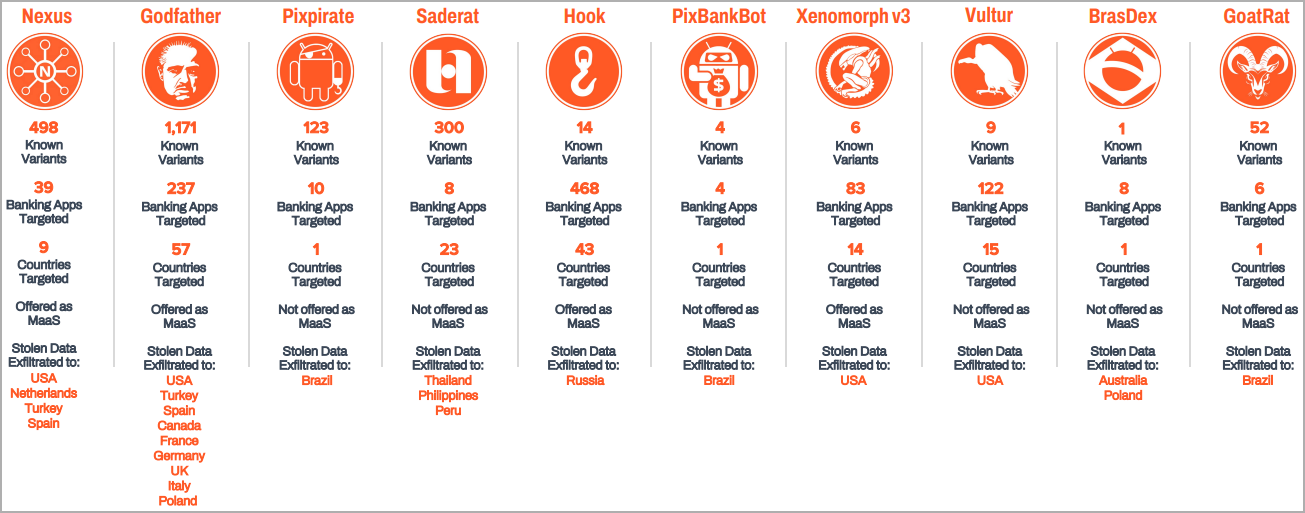

Bu on yeni truva atı aşağıda listelenmiştir:

- bağ kurma: Dokuz ülkede 39 uygulamayı hedefleyen, canlı ekran paylaşımı sunan 498 çeşitten oluşan MaaS (hizmet olarak kötü amaçlı yazılım).

- mafya babası: 57 ülkede 237 bankacılık uygulamasını hedefleyen, 1.171 bilinen çeşidi olan MaaS. Uzaktan ekran paylaşımını destekler.

- Pixpirate: Bir ATS modülü tarafından desteklenen, bilinen 123 çeşidi olan Truva Atı. On banka uygulamasını hedefliyor.

- Saderat: 23 ülkedeki sekiz bankacılık uygulamasını hedef alan 300 farklı türe sahip Truva atı.

- Kanca: Canlı ekran paylaşımıyla desteklenen, bilinen 14 çeşidi olan MaaS. 43 ülkede 468 uygulamayı hedefliyor ve siber suçlulara ayda 7 bin dolara kiralanıyor.

- PixBankBot: Dört bankacılık uygulamasını hedef alan, bilinen üç çeşidi olan Truva Atı. Cihaz içi dolandırıcılık için bir ATS modülü ile birlikte gelir.

- Ksenomorf v3: 14 ülkede 83 banka uygulamasını hedefleyen, ATS işlemlerini gerçekleştirebilen altı değişkenli MaaS işlemi.

- Akbaba: 15 ülkede 122 bankacılık uygulamasını hedef alan dokuz farklı türe sahip Truva Atı.

- BrasDex: Brezilya’daki sekiz banka uygulamasını hedef alan Truva atı.

- KeçiSıçan: Altı bankacılık uygulamasını hedefleyen, ATS modülü tarafından desteklenen, bilinen 52 çeşidi olan Truva atı.

2022’de var olan ve 2023 için güncellenen kötü amaçlı yazılım ailelerinden kayda değer etkinliği sürdürenler arasında Teabot, Exobot, Mysterybot, Medusa, Cabossous, Anubis ve Coper yer alıyor.

En çok hedeflenen ülkelere bakıldığında listede ilk sırada Amerika Birleşik Devletleri (109 hedefli banka uygulaması), ardından Birleşik Krallık (48 banka uygulaması), İtalya (44 uygulama), Avustralya (34), Türkiye (32), Fransa (32) yer alıyor. 30), İspanya (29), Portekiz (27), Almanya (23) ve Kanada (17).

Güvende kalmak

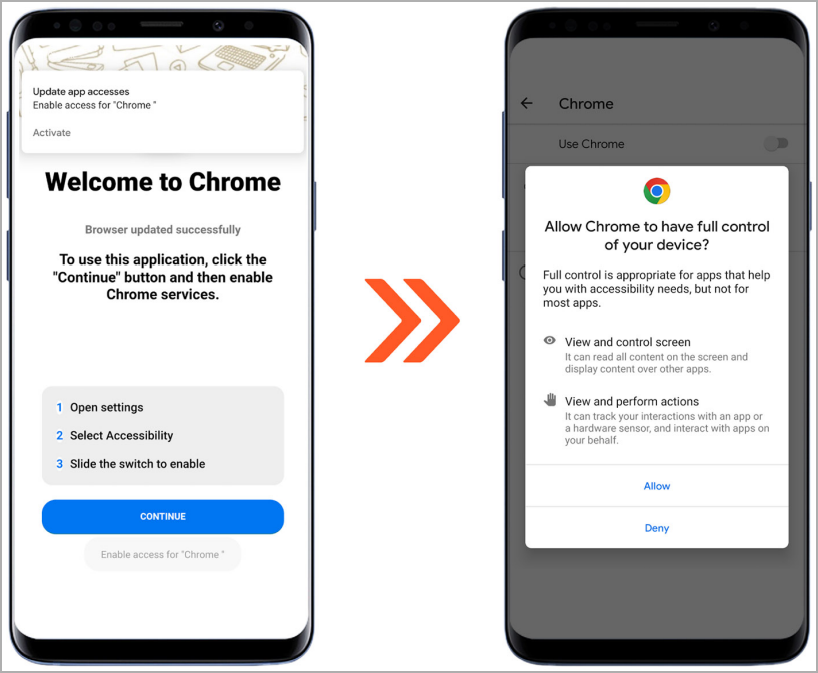

Bu tehditlere karşı korunmak için, Android’in tek resmi uygulama mağazası olan Google Play dışından ve hatta bu platformdan APK indirmekten kaçının, kullanıcı yorumlarını dikkatlice okuyun ve uygulamanın geliştiricisi/yayıncısının geçmişini kontrol edin.

Kurulum sırasında istenen izinlere çok dikkat edin ve emin olmadığınız sürece asla ‘Erişilebilirlik Hizmetleri’ne erişim izni vermeyin.

Bir uygulama ilk başlatıldığında harici bir kaynaktan güncelleme indirmeyi talep ederse, buna şüpheyle yaklaşılmalı ve mümkünse tamamen kaçınılmalıdır.

Son olarak, bilinmeyen gönderenlerden gelen SMS veya e-posta mesajlarına yerleştirilmiş bağlantılara asla dokunmayın.