Okta, özellikle ses tabanlı sosyal mühendislik (vishing) saldırıları için oluşturulmuş özel kimlik avı kitleri konusunda uyarıda bulunuyor. BleepingComputer, bu kitlerin veri hırsızlığı amacıyla Okta SSO kimlik bilgilerini çalmak için aktif saldırılarda kullanıldığını öğrendi.

Okta tarafından bugün yayınlanan yeni bir raporda araştırmacılar, kimlik avı kitlerinin “hizmet olarak” modelinin bir parçası olarak satıldığını ve Google, Microsoft ve Okta dahil kimlik sağlayıcıları ve kripto para platformlarını hedeflemek için birden fazla bilgisayar korsanlığı grubu tarafından aktif olarak kullanıldığını açıklıyor.

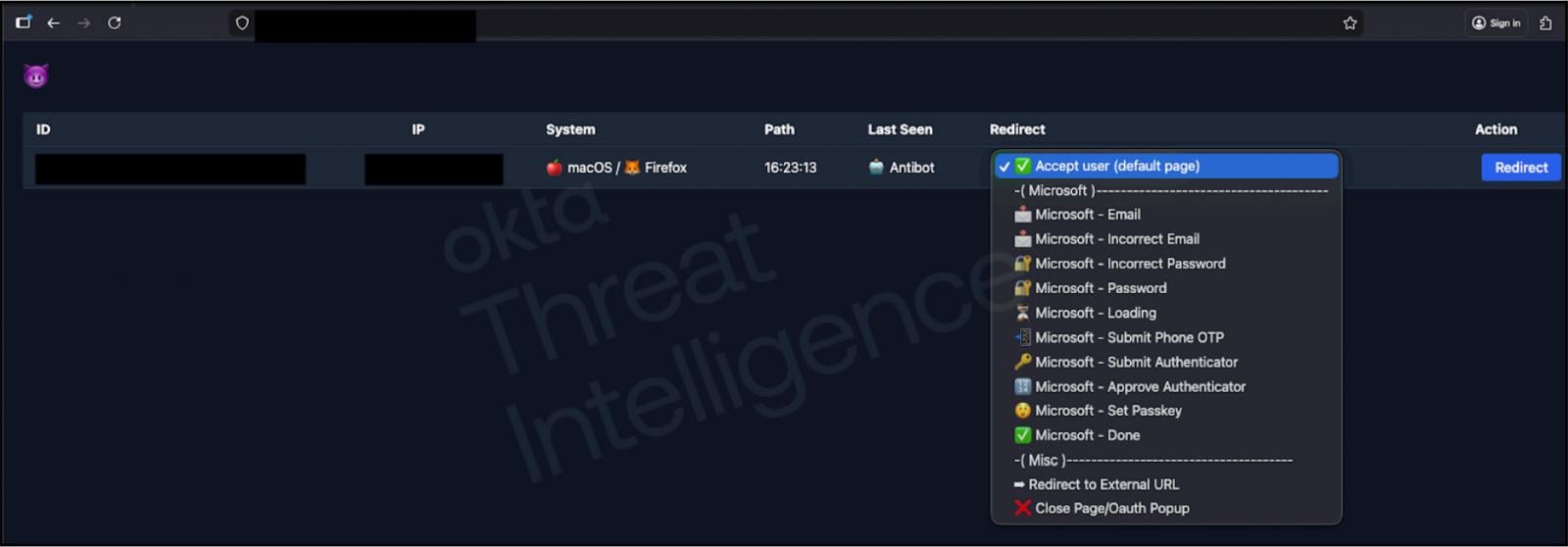

Tipik statik kimlik avı sayfalarından farklı olarak, bu ortadaki düşman platformları, sesli aramalar yoluyla canlı etkileşim için tasarlanmış olup, saldırganların, arama ilerledikçe gerçek zamanlı olarak içeriği değiştirmesine ve diyalogları görüntülemesine olanak tanır.

Bu kimlik avı kitlerinin temel özellikleri, arayana kurbanın kimlik doğrulama süreci üzerinde doğrudan kontrol sağlayan komut dosyaları aracılığıyla hedeflerin gerçek zamanlı manipülasyonudur.

Kurban kimlik avı sayfasına kimlik bilgilerini girerken, bu kimlik bilgileri saldırgana iletilir ve saldırgan daha sonra görüşme sırasında hizmette oturum açmaya çalışır.

Kaynak: Okta

Hizmet, anlık bildirim veya OTP gibi bir MFA sorgulamasıyla yanıt verdiğinde, saldırgan, kurbanın oturum açmaya çalışırken gördükleriyle eşleşecek şekilde kimlik avı sayfasını anında güncelleyen yeni bir iletişim kutusu seçebilir. Bu senkronizasyon, sahte MFA isteklerinin meşru görünmesini sağlar.

Okta, bu saldırıların son derece planlı olduğunu, tehdit aktörlerinin hedeflenen bir çalışan üzerinde, hangi uygulamaları kullandıkları ve şirketlerinin BT desteğiyle ilişkili telefon numaraları dahil olmak üzere keşifler yaptığını söylüyor.

Daha sonra özelleştirilmiş kimlik avı sayfaları oluştururlar ve sahte kurumsal veya yardım masası numaralarını kullanarak kurbanı ararlar. Kurban, kimlik avı sitesine kullanıcı adını ve şifresini girdiğinde, bu kimlik bilgileri saldırganın arka ucuna, genellikle de tehdit aktörleri tarafından işletilen Telegram kanallarına iletilir.

Bu, saldırganların MFA zorluklarını görüntüleyen gerçek kimlik doğrulama girişimlerini anında tetiklemelerine olanak tanır. Tehdit aktörleri hedefleriyle hâlâ telefonda konuşurken, kişiyi kimlik avı sitesine MFA TOTP kodlarını girmesi için yönlendirebilir, bu kodlar daha sonra ele geçirilir ve hesaplarına giriş yapmak için kullanılır.

Okta, saldırganların mağdurlara hangi numarayı seçeceklerini söylemesi nedeniyle bu platformların numara eşleştirme de dahil olmak üzere modern push tabanlı MFA’yı atlayabileceğini söylüyor. Aynı zamanda kimlik avı kiti C2, web sitesinin tarayıcıda eşleşen bir istem görüntülemesine neden olur.

Okta, müşterilerin Okta FastPass, FIDO2 güvenlik anahtarları veya geçiş anahtarları gibi kimlik avına karşı dayanıklı MFA kullanmasını önerir.

Veri hırsızlığı için kullanılan saldırılar

Bu uyarı, BleepingComputer’ın Okta’nın bu hafta başında müşterilerinin CISO’larını devam eden sosyal mühendislik saldırıları konusunda özel olarak uyardığını öğrenmesinin ardından geldi.

Pazartesi günü BleepingComputer, tehdit aktörlerinin hedeflenen şirketlerin çalışanlarını Okta SSO kimlik bilgilerini çalmaya çağırdığını öğrendikten sonra Okta ile temasa geçti.

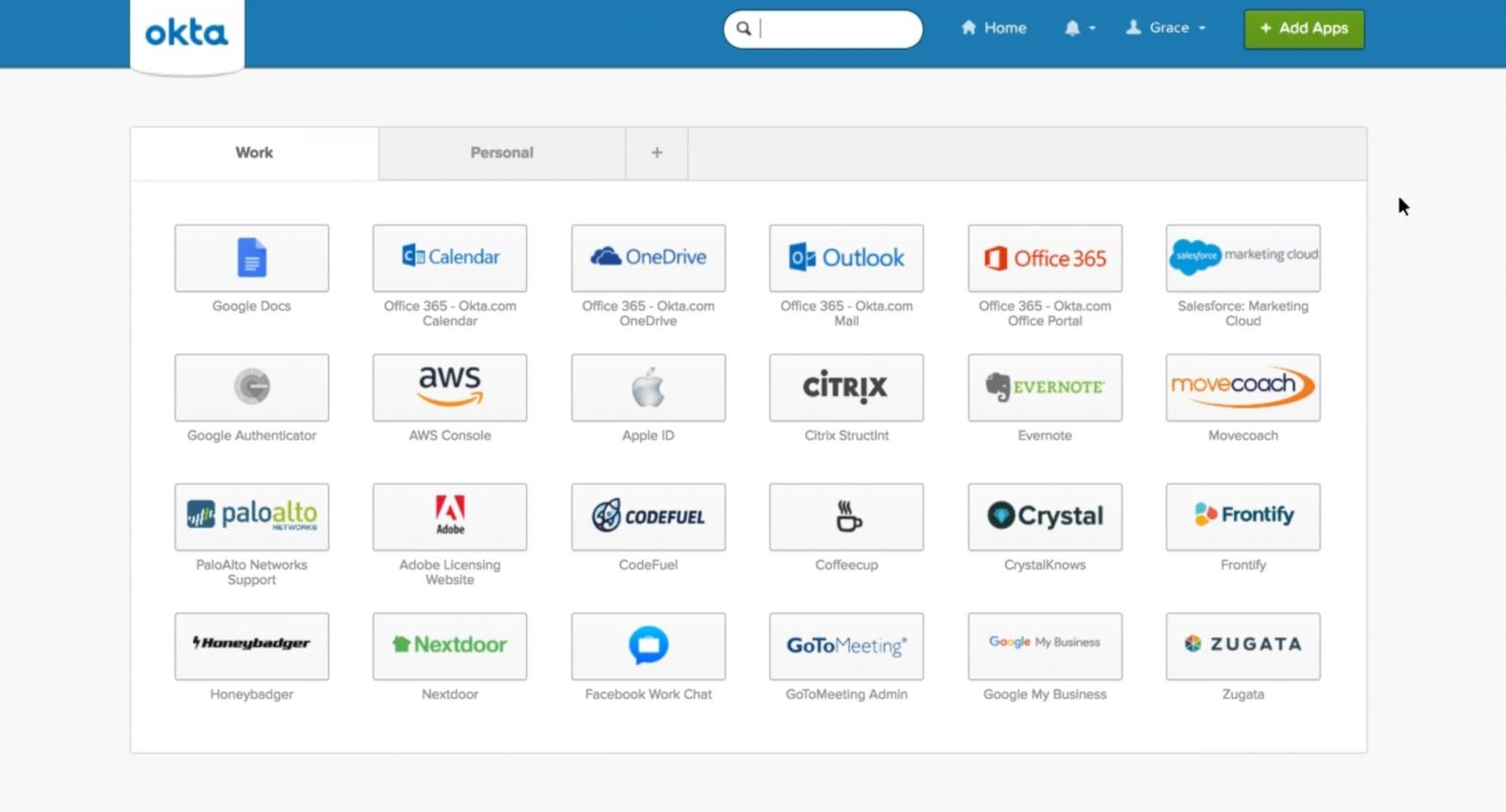

Okta, en yaygın kullanılan kurumsal web hizmetlerinin ve bulut platformlarının çoğu için merkezi oturum açma sistemi görevi gören bulut tabanlı bir kimlik sağlayıcısıdır.

Tek oturum açma (SSO) hizmeti, çalışanların Okta ile bir kez kimlik doğrulaması yapmasına ve ardından yeniden oturum açmaya gerek kalmadan şirketleri tarafından kullanılan diğer platformlara erişmesine olanak tanır.

Okta SSO ile entegre olan platformlar arasında Microsoft 365, Google Workspace, Dropbox, Salesforce, Slack, Zoom, Box, Atlassian Jira ve Confluence, Coupa ve çok daha fazlası yer alıyor.

Oturum açtıktan sonra Okta SSO kullanıcılarına, şirketlerinin tüm hizmetlerini ve platformlarını listeleyen ve bunlara tıklayıp erişmelerine olanak tanıyan bir kontrol paneline erişim verilir. Bu, Okta SSO’nun bir şirketin iş çapındaki hizmetlerine açılan bir kapı görevi görmesini sağlar.

Kaynak: Okta

Bu durum aynı zamanda platformu, artık şirketin yaygın olarak kullanılan bulut depolama, pazarlama, geliştirme, CRM ve veri analitiği platformlarına erişim sahibi olan tehdit aktörleri için de son derece değerli kılıyor.

BleepingComputer, sosyal mühendislik saldırılarının, tehdit aktörlerinin çalışanları araması ve şirketlerindeki BT personelinin kimliğine bürünmesiyle başladığını öğrendi. Tehdit aktörleri, çalışanın Okta SSO hizmetine giriş yapmak için geçiş anahtarları oluşturmasına yardımcı olmayı teklif ediyor.

Saldırganlar, çalışanları kandırarak, SSO kimlik bilgilerini ve TOTP kodlarını ele geçiren, özel hazırlanmış bir ortadaki düşman kimlik avı sitesini ziyaret etmeleri için kandırıyor; saldırılardan bazıları, daha önce kapsayıcılık ekibinde barındırılan bir Socket.IO sunucusu aracılığıyla gerçek zamanlı olarak aktarılıyor.[.]onrender.com.

Kimlik avı web siteleri şirketin adını taşır ve genellikle “dahili” veya “benim” kelimelerini içerir.

Örneğin, Google hedeflenmişse, kimlik avı sitelerine googleinternal adı verilebilir.[.] com veya mygoogle[.]com.

Bir çalışanın kimlik bilgileri çalındığında saldırgan, Okta SSO kontrol paneline giriş yaparak çalışanların hangi platformlara erişebildiğini görüyor ve ardından onlardan veri çalmaya başlıyor.

Tehdit aktörleri tarafından kurbana gönderilen ve BleepingComputer tarafından görülen bir güvenlik raporunda, “Bir çalışanın SSO kimlik bilgilerini tehlikeye atmak için sosyal mühendislik tabanlı bir kimlik avı saldırısı kullanarak kaynaklarınıza yetkisiz erişim sağladık” deniyor.

“Çeşitli çalışanlarla temasa geçtik ve birini TOTP’ler de dahil olmak üzere SSO kimlik bilgilerini sağlamaya ikna ettik.”

“Daha sonra çalışanın Okta panosundaki çeşitli uygulamalara baktık ve hassas bilgilerle ilgilenen uygulamalara erişim sağladık. Salesforce’tan veri çalmanın ne kadar kolay olması nedeniyle esas olarak Salesforce’tan sızdırdık. Salesforce’tan uzak durmanızı, başka bir şey kullanmanızı kesinlikle öneririz.”

Tehdit aktörleri tespit edildikten sonra derhal şirkete şantaj e-postaları göndererek verilerin yayınlanmasını önlemek için ödeme talep ediyor.

Kaynaklar BleepingComputer’a, tehdit aktörleri tarafından gönderilen bazı şantaj taleplerinin, yaygın Salesforce veri hırsızlığı saldırıları da dahil olmak üzere geçen yılki birçok veri ihlalinin ardındaki tanınmış bir gasp grubu olan ShinyHunters tarafından imzalandığını söyledi.

BleepingComputer, ShinyHunters’tan bu saldırıların arkasında kendilerinin olup olmadığını doğrulamasını istedi ancak onlar yorum yapmaktan kaçındı.

Şu anda BleepingComputer’a, tehdit aktörlerinin hâlâ aktif olarak Fintech, Varlık yönetimi, finans ve danışmanlık sektörlerindeki şirketleri hedef aldığı söylendi.

Okta, bu saldırılarla ilgili sorularımıza ilişkin şu açıklamayı BleepingComputer ile paylaştı.

BleepingComputer’a gönderilen bir açıklamada, “Müşterileri güvende tutmak en büyük önceliğimizdir. Okta’nın Savunma Siber Operasyonları ekibi, bir Okta oturum açma sayfasını taklit edecek şekilde yapılandırılmış kimlik avı altyapısını rutin olarak tanımlar ve satıcılara bulgularını proaktif olarak bildirir.”

“Kimlik avı kampanyalarının ne kadar karmaşık ve sinsi hale geldiği açık ve şirketlerin sistemlerini güvence altına almak için gerekli tüm önlemleri alması ve çalışanlarını dikkatli güvenlik en iyi uygulamaları konusunda eğitmeye devam etmesi çok önemli.”

“Müşterilerimize sosyal mühendislik saldırılarını belirlemelerine ve önlemelerine yardımcı olacak en iyi uygulamaları ve pratik rehberlik sağlıyoruz; buna https://www.okta.com/blog/threat-intelligence/help-desks-targeted-in-social-engineering-targeting-hr-applications/ ve bugün yayınladığımız blogda ayrıntılı olarak açıklanan öneriler de dahil https://www.okta.com/blog/threat-intelligence/phishing-kits-adapt-to-the-script-of-callers/.”

MCP (Model Bağlam Protokolü), LLM’leri araçlara ve verilere bağlamak için standart haline geldikçe, güvenlik ekipleri bu yeni hizmetleri güvende tutmak için hızla hareket ediyor.

Bu ücretsiz yardımcı sayfa, bugün kullanmaya başlayabileceğiniz en iyi 7 uygulamayı özetlemektedir.