Vishing (yani sesli kimlik avı) konusunda uzmanlaşmış tehdit aktörleri, hedeflerin oturum açma kimlik bilgilerini ele geçirebilen ve aynı zamanda saldırganların hedeflenen kullanıcının tarayıcısındaki kimlik doğrulama akışını gerçek zamanlı olarak kontrol etmesine olanak tanıyan kimlik avı kitleri kullanmaya başladı.

Kurumsal sistemlere ve varlıklara erişim sağlamak için kimlik bilgilerinin ve kimlik doğrulama faktörlerinin peşinde koşan bir dizi tehdit aktörü, şu anda en az iki özel yapım kimlik avı kiti kullanıyor.

Okta’nın tehdit araştırmacıları, “Bu özel kitler hizmet olarak sunuluyor ve Google, Microsoft, Okta ve çeşitli kripto para sağlayıcılarını hedef alan giderek artan sayıda izinsiz giriş yapan aktörler tarafından giderek daha fazla kullanılıyor” uyarısında bulundu.

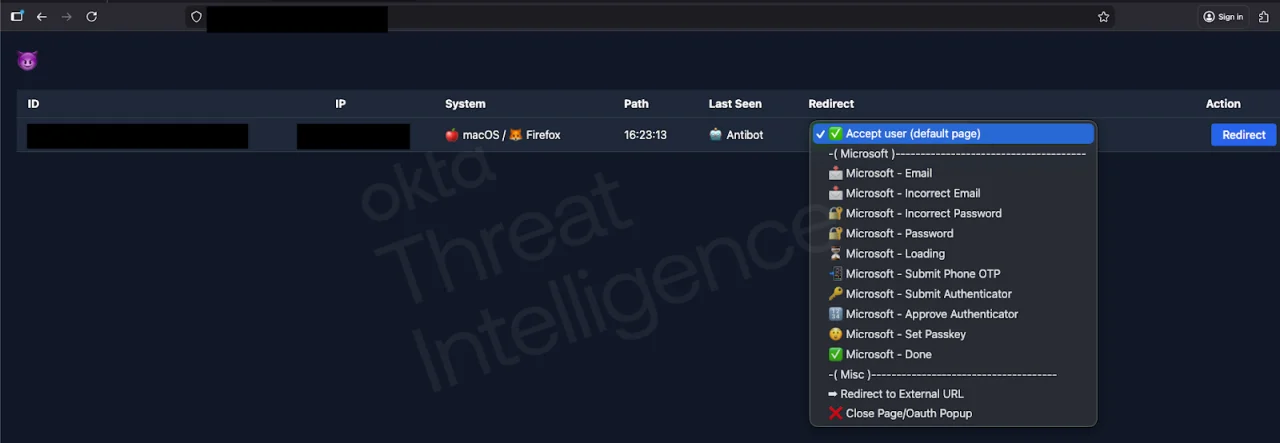

“Bunlar, arayanın komut dosyasıyla ve meşru olan her şeyle senkronize olmak amacıyla, kullanıcının tarayıcısında hangi sayfaların sunulacağını kontrol etmek için arayanlar tarafından anında uyarlanabilirler. [multi-factor authentication] Arayanın oturum açmaya çalıştığı sırada karşılaştığı zorluklar.”

Kimlik avı sayfalarındaki kimlik doğrulama akışını kontrol edebilen özel bir kimlik avı kitinin C2 paneli (Kaynak: Okta Threat Intelligence)

Daha etkili vishing saldırıları

Bu kimlik avı kitleri tarafından desteklenen bir saldırı genellikle hedefin şüphesini artırmaz.

Saldırganların bakış açısına göre olaylar genellikle şu şekilde gelişir:

1) Saldırgan hedefi araştırır: adını, kullandığı uygulamaları ve BT desteğine ihtiyaç duyduğunda iletişime geçmesi talimatı verilen telefon numarasını öğrenir.

2) Saldırgan özel bir kimlik avı sayfası oluşturur, BT yardım masasının kimliğine bürünmek için bu telefon numarasını taklit eder ve hedefi arar

3) Saldırgan, bir güvenlik gereksinimi bahanesiyle (örneğin, bir şifre belirlemek, hesabının güvenliğini doğrulamak vb.) hedefi phishing sayfasını ziyaret etmeye ikna eder.

4) Hedef, saldırgana Telegram aracılığıyla iletilecek olan kullanıcı adını ve şifresini girer

5) Saldırgan bunları meşru oturum açma sayfasına girer ve oturum açma işlemini tamamlamak için ikinci kimlik doğrulama faktörünü girmesi istenir.

6) Saldırgan, hedefin bunu beklemesini sözlü olarak teşvik ettikten sonra, aynı MFA meydan okumasını gösterecek şekilde kimlik avı sitesini gerçek zamanlı olarak günceller, böylece “kullanıcının bir meydan okumayı kabul etmesi için normalde şüpheli olabilecek bir talebe inandırıcılık kazandırır.” [they] başlatmadı”

7) Saldırgan, meşru oturum açma sayfasında girilen kimlik doğrulama faktörünü toplayıp kullanır ve hedeflenen kullanıcıya güven vermesini amaçlayan bir bildirim gösterir (örneğin, “Güvenlik kontrolü başarılı”).

Okta’nın araştırmacıları, “Bu hibrit kimlik avı operasyonlarının, ek bir doğrulama yöntemi olarak sayı sorgulama/numara eşleştirmeyi kullanan anlık bildirimleri de atlayabildiğini belirtmekte fayda var” dedi.

“Hedef kullanıcıyla telefonda etkileşime giren bir sosyal mühendis, kullanıcıdan belirli bir numarayı seçmesini veya girmesini isteyebilir.”

Vishing özellikli kimlik avı kitlerinin norm haline gelmesi bekleniyor

Ortadaki rakip (AitM) özelliğine sahip kimlik avı kitleri yıllardır popülerdir ve bu avlanma odaklı evrimin, kimlik avı kitleri için hızla standart hale gelmesi bekleniyor.

Şirket, “Tehdit aktörlerinin bir zamanlar tüm popüler Kimlik Sağlayıcıları (Google, Microsoft Entra, Okta, vb.) ve kripto para platformlarını hedef alan temel özelliklere sahip bir sete erişim için para ödeyebildiği yerde, yeni nesil dolandırıcılar hedeflenen her hizmet için özel panellere erişim satmaya çalışıyor” dedi.

Saldırganlar, hedeflere gösterilen sayfaları kontrol edebildiği ve bunları sesli talimatlarla senkronize edebildiği için, başarı oranlarını artırıyor ve kimlik avı saldırılarına karşı dayanıklı olmayan MFA’yı alt ediyorlar: SMS veya sesli tek seferlik şifreler, push tabanlı MFA ve uygulama tabanlı zaman tabanlı tek seferlik şifreler.

FIDO2 / WebAuthn güvenlik anahtarları, geçiş anahtarları, akıllı kartlar/PIV veya sertifika tabanlı kimlik doğrulama gibi kimlik avına karşı dayanıklı MFA seçenekleri en güçlü korumayı sunar.

Okta, “Sosyal mühendislik aktörleri, tehdit aktörlerinin tercih ettiği anonimleştirme hizmetleri aracılığıyla erişimi reddeden ağ bölgeleri veya kiracı erişim kontrol listeleri oluşturarak da hayal kırıklığına uğrayabilir” dedi.

![]()

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmamak için son dakika haber e-posta uyarımıza abone olun. Buradan abone olun!

![]()