Microsoft, veri gaspı ve fidye yazılımı saldırılarıyla şirketleri hedef alan, Octo Tempest olarak izlediği, gelişmiş sosyal mühendislik yeteneklerine sahip, anadili İngilizce konuşan bir tehdit aktörünün ayrıntılı profilini yayınladı.

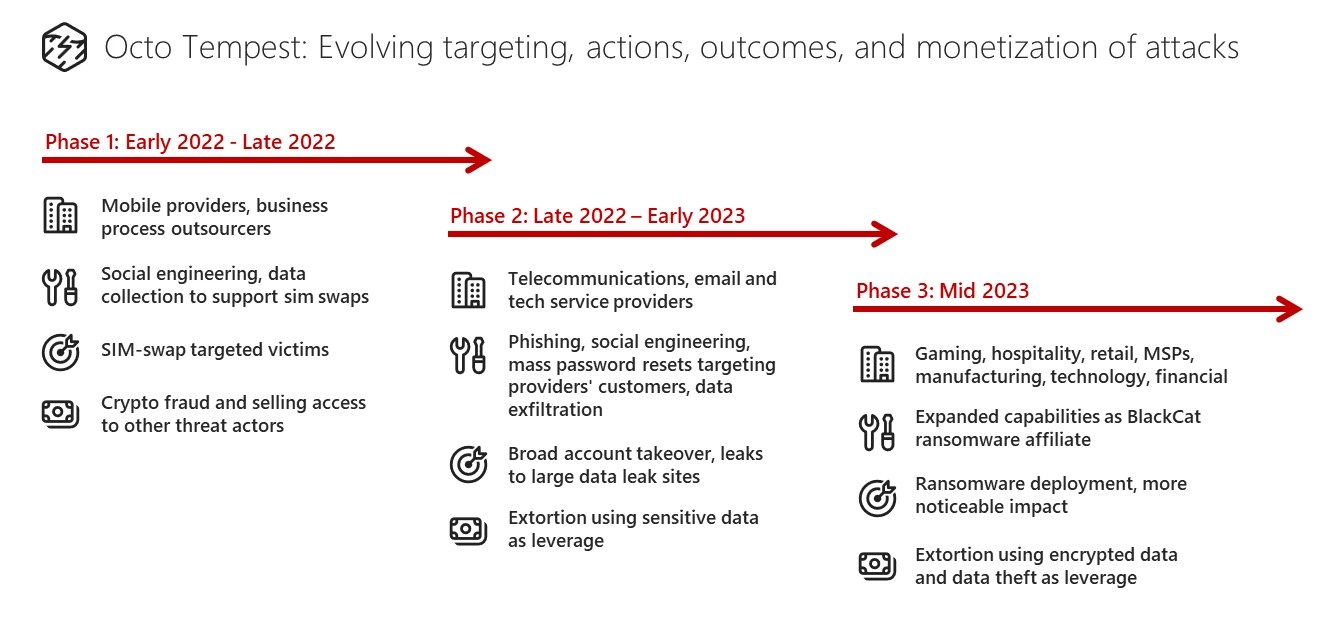

Octo Tempest’in saldırıları 2022’nin başlarından bu yana istikrarlı bir şekilde gelişti; hedeflemeleri kablolu telekomünikasyon, e-posta ve teknoloji hizmetleri sağlayan kuruluşları kapsayacak şekilde genişletildi ve ALPHV/BlackCat fidye yazılımı grubuyla ortaklık kuruldu.

Hesap hırsızlığından fidye yazılımına

Tehdit aktörünün başlangıçta SIM takasları sattığı ve kripto para birimi varlıklarına sahip yüksek profilli kişilerin hesaplarını çaldığı gözlemlendi.

Octa Tempest, 2022’nin sonlarında kimlik avı, sosyal mühendislik, ihlal edilen hizmet sağlayıcıların müşterileri için şifrelerin toplu olarak sıfırlanması ve veri hırsızlığına geçti.

Bu yılın başlarında tehdit grubu, oyun, konaklama, perakende, üretim, teknoloji ve finans sektörlerindeki şirketlerin yanı sıra yönetilen hizmet sağlayıcılara (MSP’ler) saldırdı.

ALPHV/BlackCat üyesi olduktan sonra Octa Tempest, fidye yazılımını hem kurban verilerini çalmak hem de şifrelemek için kullandı.

kaynak: Microsoft

Grup, birikmiş deneyimini daha gelişmiş ve agresif saldırılar oluşturmak için kullandı ve ayrıca verileri çaldıktan sonra kurbanlardan şantaj yaparak izinsiz girişlerden para kazanmaya başladı.

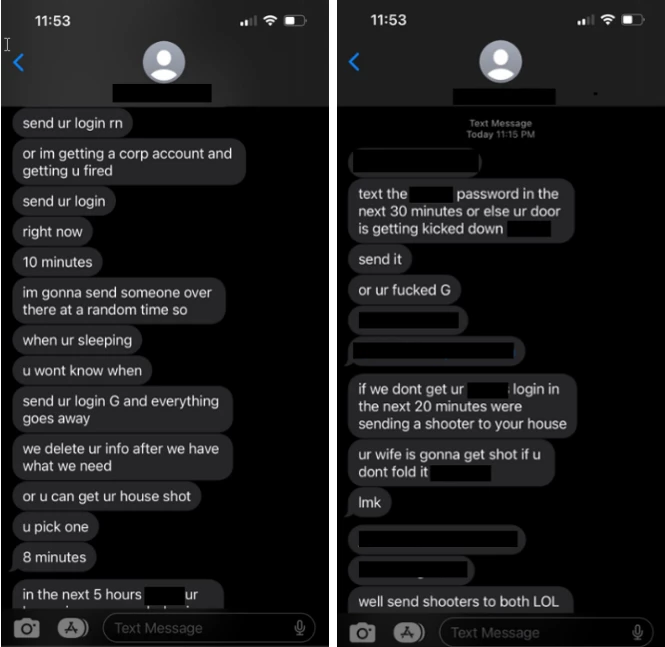

Microsoft, Octo Tempest’in bazı durumlarda saldırılarını ilerletecek oturum açma bilgilerini elde etmek için doğrudan fiziksel tehditler kullandığını söylüyor.

kaynak: Microsoft

Microsoft, tuhaf bir olayla Octo Tempest’in ALPHV/BlackCat hizmet olarak fidye yazılımı (RaaS) operasyonunun bir üyesi haline geldiğini ve Haziran ayına gelindiğinde VMware ESXi’ye odaklanarak hem Windows hem de Linux fidye yazılımı yüklerini dağıtmaya başladıklarını söylüyor. sunucular son zamanlarda

“Bu, tarihsel olarak Doğu Avrupalı fidye yazılımı gruplarının anadili İngilizce olan suçlularla iş yapmayı reddetmesi açısından dikkate değerdir” – Microsoft

Bu grubun daha yeni saldırıları, oyun, doğal kaynaklar, konaklama, tüketici ürünleri, perakende, yönetilen hizmet sağlayıcılar, üretim, hukuk, teknoloji ve finansal hizmetler dahil olmak üzere çeşitli sektörlerdeki kuruluşları hedef alıyor.

Octo Tempest TTP’leri

Microsoft, Octo Tempest’in kapsamlı teknik bilgiye ve birden fazla klavye operatörüne sahip üyelerden oluşan iyi organize edilmiş bir grup olduğunu değerlendiriyor.

Bilgisayar korsanları genellikle, saldırıyı ilerletmek için yeterli izne sahip teknik yöneticilerin (örn. destek ve yardım masası personeli) hesaplarını hedef alan gelişmiş sosyal mühendislik yoluyla ilk erişimi elde eder.

Telefon görüşmelerinde kişinin konuşma kalıplarını taklit edecek düzeyde taklit edebilecekleri hedefleri belirlemek için şirket araştırması yaparlar.

Bunu yaparak, teknik yöneticileri şifre sıfırlamaları ve çok faktörlü kimlik doğrulama (MFA) yöntemlerini sıfırlamaları için kandırıyorlar.

İlk erişime yönelik diğer yöntemler şunları içerir:

- Hedefi uzaktan izleme ve yönetim yazılımı yüklemesi için kandırmak

- Kimlik avı siteleri aracılığıyla oturum açma bilgilerinin çalınması

- diğer siber suçlulardan kimlik bilgileri veya oturum belirteçleri satın almak

- Kimlik bilgilerini yakalayan sahte giriş portallarına bağlantılar içeren SMS kimlik avı çalışanları

- SIM değiştirme veya çağrı yönlendirme

- Doğrudan şiddet tehdidi

Octo Tempest bilgisayar korsanları, yeterli erişime sahip olduklarında, ana bilgisayarları ve hizmetleri numaralandırarak ve izinsiz girişi ilerletmek için meşru kanalların kötüye kullanılmasına izin verecek bilgileri toplayarak saldırının keşif aşamasını başlatır.

“Kullanıcıların, grupların ve cihaz bilgilerinin ilk toplu dışa aktarımını, sanal masaüstü altyapısı veya kurumsal olarak barındırılan kaynaklar içinde kullanıcının profiline hazır olarak sunulan veri ve kaynakların numaralandırılması takip eder” – Microsoft

Octo Tempest daha sonra bulut ortamları, kod depoları, sunucu ve yedekleme yönetim sistemleri genelinde erişim ve kaynakları sıralayarak altyapıyı keşfetmeye devam ediyor.

Tehdit aktörü, ayrıcalıkları artırmak için yeniden sosyal mühendisliğe, SIM değiştirmeye veya çağrı yönlendirmeye yönelir ve hedefin hesabında self servis parola sıfırlama işlemini başlatır.

Bu adım sırasında bilgisayar korsanları, ele geçirilen hesapları kullanarak ve şirketin prosedürlerini anladığını göstererek kurbanla güven oluşturur. Bir yönetici hesabına sahiplerse, artan izin taleplerini kendileri onaylarlar.

Erişimleri olduğu sürece Octo Tempest, erişim alanlarını genişletmek için ek kimlik bilgileri aramaya devam ediyor. Kod depolarında düz metin anahtarları, sırları ve parolaları aramayı otomatikleştirmek için Jercretz ve TruffleHog gibi araçları kullanıyorlar.

Bilgisayar korsanları, izlerini gizli tutmak için güvenlik personelinin hesaplarını da hedef alarak güvenlik ürünlerini ve özelliklerini devre dışı bırakmalarına olanak tanıyor.

“Tehdit aktörü, güvenliği ihlal edilmiş hesapları kullanarak, kötü amaçlı araçlara izin vermek, RMM yazılımını dağıtmak, güvenlik ürünlerini kaldırmak veya bozmak, hassas dosyalara ilişkin veri hırsızlığı (ör. kimlik bilgilerine sahip dosyalar, sinyal mesajlaşma veritabanları vb.) ve dağıtıma izin vermek için EDR ve cihaz yönetimi teknolojilerinden yararlanır. kötü amaçlı veriler” – Microsoft

Microsoft’a göre Octo Tempest, değişiklik uyarılarını bastırarak ve kurbanın bir ihlal şüphesini artırabilecek e-postaları silmek için posta kutusu kurallarını değiştirerek ağdaki varlıklarını gizlemeye çalışıyor.

Araştırmacılar, Octo Tempest’in saldırılarında kullandığı aşağıdaki ek araç ve teknikleri sağlıyor:

- açık kaynaklı araçlar: ScreenConnect, FleetDeck, AnyDesk, RustDesk, Splashtop, Pulseway, TightVNC, LummaC2, Level.io, Mesh, TaktikRMM, Tailscale, Ngrok, WsTunnel, Rsocx ve Socat

- RMM kurulumu yoluyla uzaktan erişimi etkinleştirmek veya Azure seri konsolu aracılığıyla mevcut kaynaklarda değişiklik yapmak için Azure sanal makinelerini dağıtma

- mevcut kullanıcılara MFA yöntemleri ekleme

- Azure Container örneklerini özel bağlayıcı olarak kullanan (genel ağa maruz kalmadan) tünel oluşturma aracı Twingate’i kullanma

Bilgisayar korsanları ayrıca, tipik büyük veri operasyonlarına uyum sağlamak için Azure Data Factory ve otomatik işlem hatlarını içeren benzersiz bir teknik kullanarak çalınan verileri sunucularına taşıyor.

SharePoint belge kitaplıklarını dışa aktarmak ve dosyaları daha hızlı aktarmak için saldırganın sıklıkla Veeam, AFI Backup ve CommVault gibi meşru Microsoft 365 yedekleme çözümlerini kaydettirdiği gözlemlendi.

Microsoft, sosyal mühendislik, arazide yaşama teknikleri ve çeşitli araçlar nedeniyle bir ortamda bu tehdit aktörünü tespit etmenin veya avlamanın kolay bir iş olmadığını belirtiyor.

Ancak araştırmacılar, kimlikle ilgili süreçlerin, Azure ortamlarının ve uç noktaların izlenmesi ve gözden geçirilmesiyle başlayan, kötü amaçlı etkinliklerin tespit edilmesine yardımcı olabilecek bir dizi genel yönerge sağlıyor.

Octo Tempest finansal olarak motive oluyor ve hedeflerine kripto para birimini çalarak, veri hırsızlığı yaparak veya sistemleri şifreleyerek fidye isteyerek ulaşıyor.