CloudSEK, şifre değişikliklerinden sonra kalıcı erişime izin veren büyük bir Google açığı buldu. Diğerlerinin yanı sıra, bilgi hırsızlığı yapan bir kötü amaçlı yazılım olan Lumma, jeton manipülasyonu ve şifreleme gibi gelişmiş taktikler kullanarak daha gizli siber tehditlere yönelik bir eğilimin altını çiziyor.

CloudSEK’in tehdit araştırma ekibi, Google hizmetlerini etkileyen ve tehdit aktörlerinin tehdit oluşturmasına olanak tanıyan kritik bir açıktan yararlanıldığını bildirdi. Google çerezleri Kullanıcı şifre sıfırlama işlemi gerçekleştirdikten sonra bile Google hizmetlerine sürekli erişim sağlarken sürekli olarak. Teknik bir raporda CloudSEK, istismarın ayrıntılarını paylaştı.

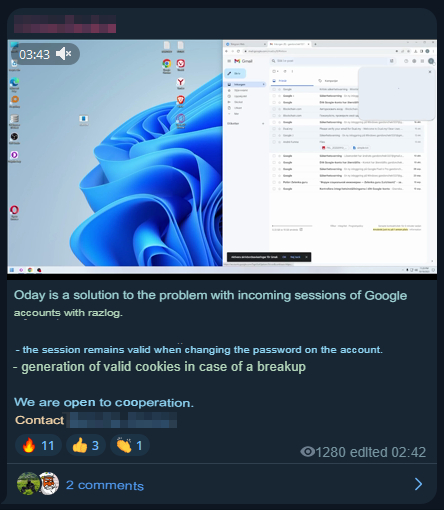

20 Ekim 2023’te CloudSEK’in yapay zeka dijital risk platformu XVigil, Telegram kanalında bir geliştirici/tehdit aktörü PRISMA’nın Google hesaplarının gelen oturumlarıyla ilgili sorunları çözmek için 0 günlük bir çözüm yayınladığını keşfetti.

Çözüm, oturum kalıcılığı sunarak saldırganın güvenlik önlemlerini atlamasına ve çerez oluşturmasına izin vererek hesap şifresi değiştirildiğinde bile yetkisiz erişim elde etmesine olanak tanır. Geliştirici, bu yeni keşfedilen istismarla ilgili işbirliğine ve potansiyel işbirliğine açık olduğunu ifade etti.

Daha sonrasında, Lumma Bilgi Hırsızı 14 Kasım 2023’te özelliğin gelişmiş kara kutu yaklaşımıyla entegrasyonunu duyurdu. Rhadamanthys ve WhiteSnake de benzer kara kutu yaklaşımlarını duyurdu. Lumma, 24 Kasım 2023’te Google’ın sahtekarlık tespit önlemlerine karşı koymak için bu istismarı güncelledi. Stealc, Meduza, RisePro ve Whitesnake gibi diğer bilgisayar korsanları da bu özelliği uyguladı. Hudson Rock, 27 Aralık 2023’te Darkweb’den, oluşturulan çerezlerden yararlanan bir bilgisayar korsanını gösteren bir video yayınladı.

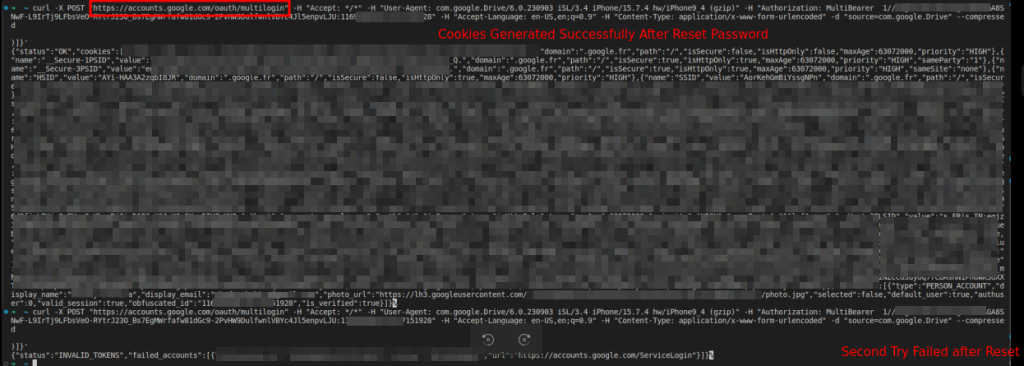

CloudSEK tehdit araştırmacıları açıklığa kavuşmuş Bu istismarın kökeninin “MultiLogin” adlı belgelenmemiş bir Google Oauth uç noktası olduğu belirtiliyor. Çerezlerin yeniden oluşturulmasından sorumlu uç nokta, Google hesaplarının hizmetler arasında senkronize edilmesi için tasarlanmış dahili bir mekanizma olan Chromium’un kaynak kodu aracılığıyla ortaya çıkarıldı.

MultiLogin uç noktası, Chromium’un kaynak kodu aracılığıyla ortaya çıktığı gibi, eşzamanlı oturumları yönetmek veya kullanıcı profilleri arasında sorunsuz bir şekilde geçiş yapmak için gerekli olan hesap kimlikleri ve kimlik doğrulama jetonlarından oluşan bir vektörü kabul ederek çalışır.

Chromium kod tabanı incelemesi, MultiLogin özelliğinin kullanıcı kimlik doğrulamasında hayati bir rol oynamasına rağmen, yanlış kullanıldığında istismar edilebilir bir yol da sunduğunu doğruladı. Tehdit aktörleri, siber tehditlerde Lumma’nın belgelenmemiş Google OAuth2 MultiLogin uç noktasından yararlanması gibi karmaşık taktikler kullanıyor.

Lumma’nın yaklaşımı, kritik bir bileşen olan token:GAIA ID çiftinin manipülasyonunu gerektirir. Google’ın kimlik doğrulama süreci. Lumma, bu bileşene şifreleme uygulayarak, istismarın temel mekanizmasını etkili bir şekilde maskeleyerek diğer kötü niyetli varlıkların kendi yöntemlerini kopyalamasını engeller. Bu stratejik hamle, rekabetçi siber suç ortamında istismarlarının benzersizliğini koruyor ve onlara yasadışı pazarda avantaj sağlıyor.

Lumma’nın sonraki uyarlaması, Google’ın çerez yenileme konusundaki IP tabanlı kısıtlamalarını aşmak için SOCKS proxy’lerinin kullanılmasını, istek ve yanıtların bazı ayrıntılarının yanlışlıkla açığa çıkarılmasını ve potansiyel olarak istismarın belirsizliğini tehlikeye atmayı içeriyor. Kötü amaçlı yazılım C2 ile MultiLogin uç noktası arasındaki şifreli iletişimin, standart güvenlik protokolleri genellikle şifrelenmiş trafiği gözden kaçırdığından, ağ güvenlik sistemlerinde alarmları tetikleme olasılığı daha düşüktür.

Bu istismar, Google hizmetleri için çerezleri sürekli olarak yeniden oluşturabilir, bu da Google’ın dahili kimlik doğrulama mekanizmalarındaki karmaşıklığı ve gizliliğe yönelik bir yönelimi gösterir. siber tehditleretkililikten ziyade gizlenmeyi vurguluyor.

İLGİLİ MAKALELER

- Dolandırıcılar Yeni BazarCall Saldırısında Google Formlarını Silahlaştırıyor

- Google Workspace’teki Güvenlik Açıkları Ağ Genelinde İhlallere Yol Açıyor

- Bilgisayar Korsanları Kötü Amaçlı Google ve X Ads Yoluyla 59 Milyon Dolarlık Kripto Çaldı

- Google’ın En Yeni Android Özelliği: Gmail Kimliği için Karanlık Web Araması

- Fantom Vakfı, Google Chrome Üzerinden 0 Günlük Kusurla Cüzdan Saldırısına Uğradı