Birden fazla tehdit aktörü, OAuth cihaz kodu yetkilendirme mekanizmasından yararlanan kimlik avı saldırılarında Microsoft 365 hesaplarının güvenliğini ihlal ediyor.

Saldırganlar, kurbanları Microsoft’un meşru cihaz oturum açma sayfasına bir cihaz kodu girmeleri için kandırarak, farkında olmadan saldırgan tarafından kontrol edilen bir uygulamaya yetki verir ve kimlik bilgilerini çalmadan veya çok faktörlü kimlik doğrulamayı (MFA) atlamadan hedef hesaba erişmelerine izin verir.

Yöntem yeni olmasa da e-posta güvenlik firması Proofpoint, bu saldırıların Eylül ayından bu yana hacminin önemli ölçüde arttığını ve hem TA2723 gibi finansal motivasyona sahip siber suçluları hem de devlet bağlantılı tehdit aktörlerini kapsadığını söylüyor.

Güvenlik şirketi, “Proofpoint Tehdit Araştırması, kullanıcıları bir tehdit aktörünün Microsoft 365 hesaplarına erişmesine izin vermeleri için kandırmak amacıyla cihaz kodu kimlik avı kullanan çok sayıda tehdit kümesini gözlemledi” diye uyardı ve bu saldırı akışlarını kullanan yaygın kampanyaların “oldukça sıra dışı” olduğunu ekledi.

Araçlar ve kampanyalar

Proofpoint’in kampanyalarda gözlemlediği saldırı zincirlerinin küçük farklılıkları var, ancak hepsi mağdurları Microsoft’un meşru cihaz giriş portallarına bir cihaz kodu girmeleri için kandırmayı içeriyor.

Bazı durumlarda cihaz kodu tek kullanımlık bir şifre olarak sunulurken, diğerlerinde ise yem, token yeniden yetkilendirme bildirimi olabiliyor.

Araştırmacılar, saldırılarda SquarePhish v1 ve v2 ile kimlik avı sürecini basitleştiren Graphish adlı iki kimlik avı kitinin kullanıldığını gözlemledi.

SquarePhish, meşru Microsoft MFA/TOTP kurulumlarını taklit ederek QR kodları aracılığıyla OAuth cihazı yetkilendirme akışlarını hedefleyen, halka açık bir kırmızı ekip oluşturma aracıdır.

Graphish, yer altı forumlarında paylaşılan, OAuth’un kötüye kullanımını, Azure Uygulama Kayıtlarını ve ortadaki düşman (AiTM) saldırılarını destekleyen kötü amaçlı bir kimlik avı kitidir.

Araştırmacılar, Proofpoint’in gözlemlediği kampanyalarla ilgili olarak raporda üçünün altını çizdi:

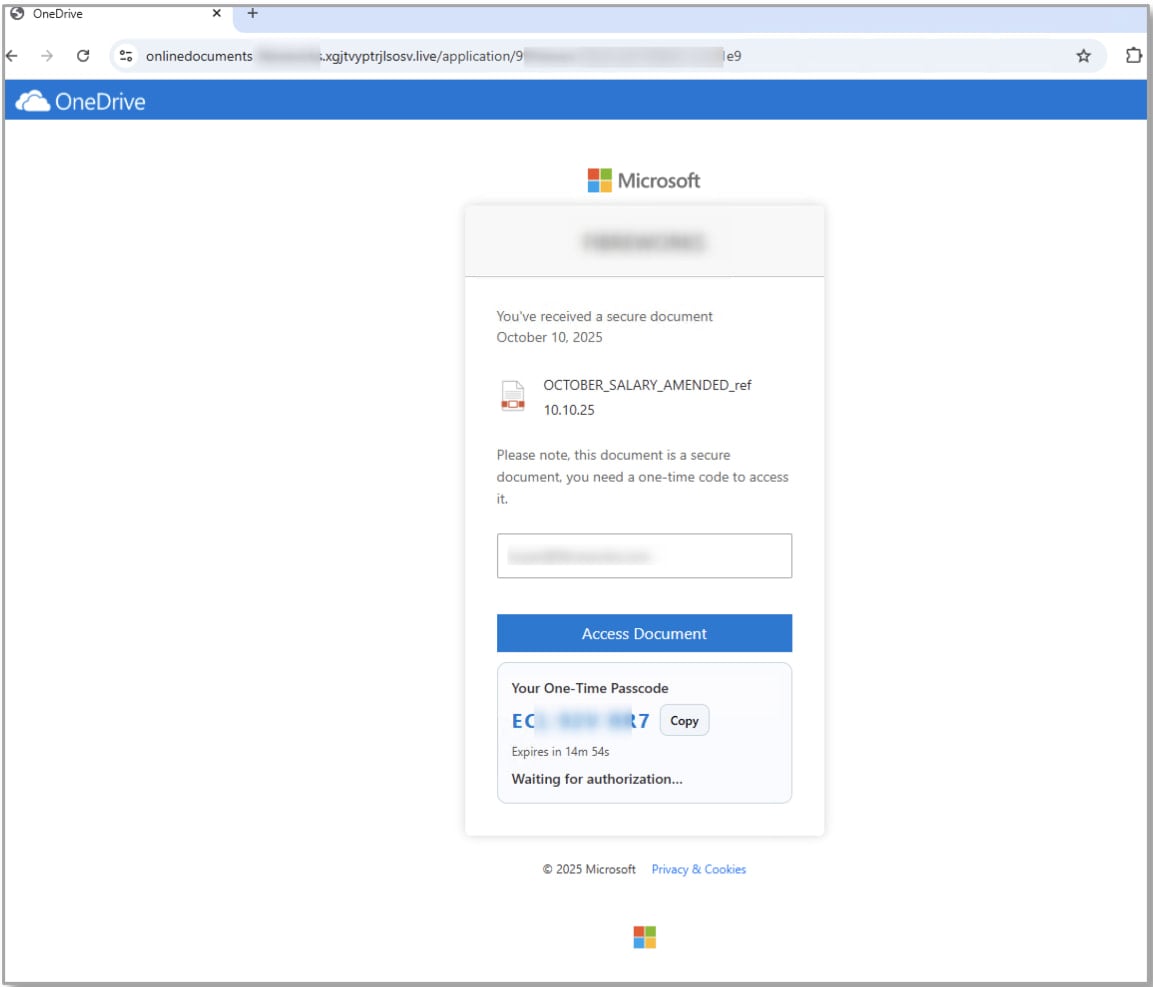

- Maaş bonusu saldırıları – Alıcıları saldırganların kontrolündeki web sitelerine yönlendiren bağlantıları tıklamaya ikna etmek için belge paylaşımı cazibesini ve yerelleştirilmiş şirket markasını kullanan bir kampanya. Kurbanlara daha sonra Microsoft’un yasal cihaz oturum açma sayfasında sağlanan ve saldırgan tarafından kontrol edilen bir uygulamaya yetki veren kodu girerek “güvenli kimlik doğrulamayı” tamamlamaları talimatı veriliyor.

.jpg)

Kaynak: Kanıt noktası

- TA2723 saldırıları – Daha önce Microsoft OneDrive, LinkedIn ve DocuSign’da sahtecilik yaptığı bilinen ve Ekim ayında OAuth cihaz kodu kimlik avını kullanmaya başlayan, yüksek hacimli kimlik bilgisi avına karışan bir aktör. Proofpoint, bu kampanyaların ilk aşamalarının muhtemelen SquarePhish2 kullandığını, daha sonraki dalgaların ise potansiyel olarak Graphish kimlik avı kitine kaydığını değerlendiriyor.

Kaynak: Kanıt noktası

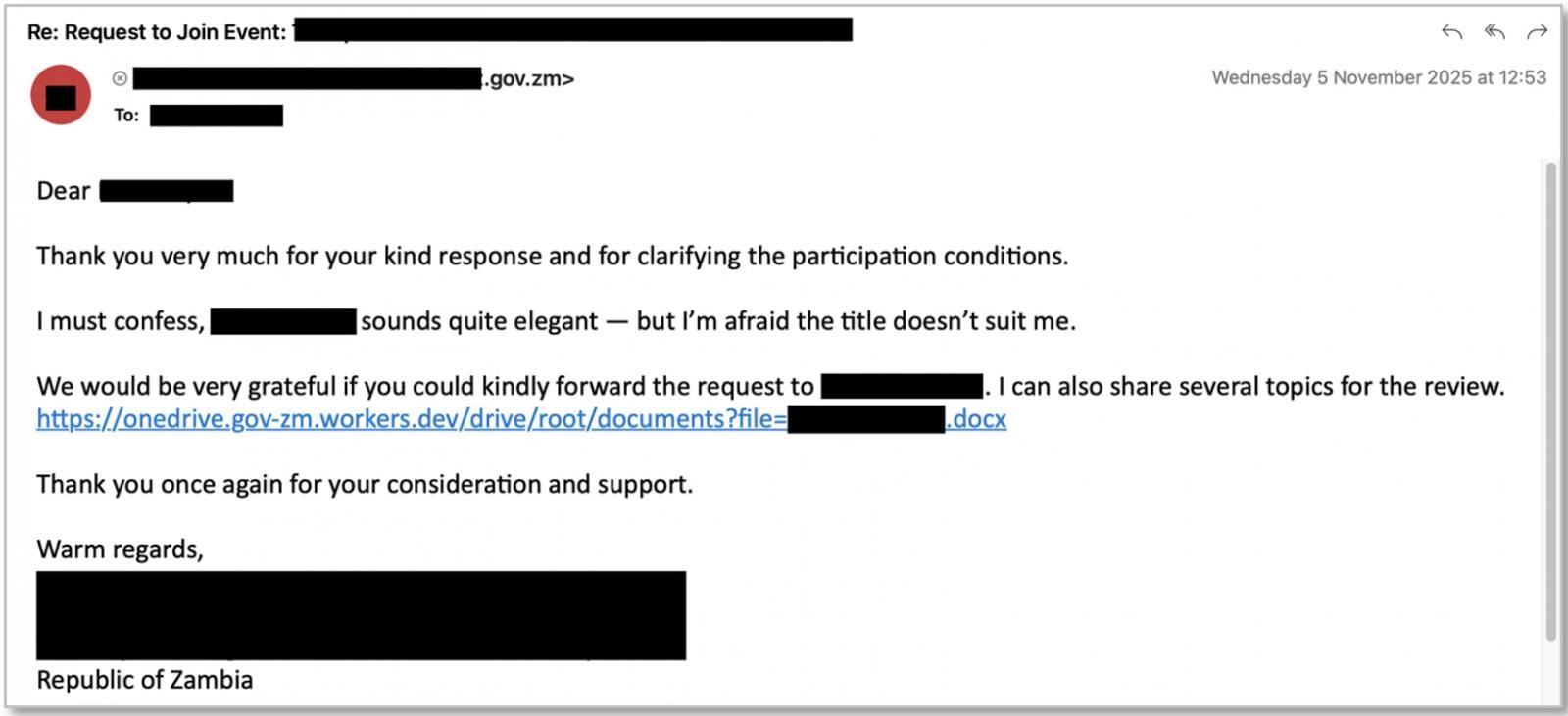

- Devlet bağlantılı etkinlik – Eylül 2025’ten bu yana Proofpoint, UNK_AcademicFlare olarak takip edilen Rusya bağlantılı şüpheli bir tehdit aktörünün hesap ele geçirmek için OAuth cihaz kodu yetkilendirmesini kötüye kullandığını gözlemledi. Aktör, OneDrive’ı taklit eden bağlantıları paylaşmadan önce uyum oluşturmak için güvenliği ihlal edilmiş hükümet ve askeri e-posta hesaplarını kullanıyor ve kurbanları cihaz kodu kimlik avı iş akışına yönlendiriyor. Faaliyet öncelikle ABD ve Avrupa’daki hükümet, akademik, düşünce kuruluşu ve ulaştırma sektörlerini hedefliyor.

Kaynak: Kanıt noktası

Bu saldırıları engellemek için Proofpoint, kuruluşların mümkün olan yerlerde Microsoft Entra Koşullu Erişim kullanmasını ve oturum açma kaynağına ilişkin bir politika oluşturmayı düşünmesini önerir.

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.