O2 UK’nin LTE üzerindeki Sesi (Volte) uygulamasında önemli gizlilik güvenlik açığı yakın zamanda keşfedildi ve arayanların arama alıcılarının kesin konum verilerine erişmesine izin verdi.

IMS (IP multimedya alt sistemi) sinyal mesajları aracılığıyla hassas bilgileri ortaya çıkaran güvenlik kusuru, düzeltmeyi doğrulamak için 19 Mayıs 2025’te araştırmacı ile temasa geçen O2’ye göre çözüldü.

Mart 2025’te keşfedilen güvenlik açığı, O2’nin Volte uygulamasının yanlışlıkla standart hücresel iletişimde hassas müşteri verilerini ortaya çıkardığını ortaya koydu.

.png

)

O2’nin “4G Calling” hizmetini kullanarak çağrı yaparken, ağ sırasıyla SIM kart ve cihazları benzersiz bir şekilde tanımlayan IMS sinyal mesajlarında hem arayan hem de alıcının IMSI (uluslararası mobil abone kimliği) ve IMEI (uluslararası mobil ekipman kimliği) numaraları dahil olmak üzere ayrıntılı teknik bilgileri aktardı.

En önemlisi, hücre kulesi tanımlama verilerini içeren “hücresel-network-info” başlıklarının dahil edilmesiydi.

Bu başlıklar, alıcının ağ PLMN’sini (genel arazi mobil ağı), konum alanı kodu (LAC) ve spesifik hücre kimliğini sağladı.

Bu teknik bilgiler, hücre kapsama bölgelerine daha küçük olduğu kentsel alanlarda özel bir doğrulukla, çağrı alıcısının yaklaşık coğrafi konumunu etkili bir şekilde ortaya koymuştur.

Teknik sömürü gerekli minimum uzmanlık

Araştırmacı, bu güvenlik açığından yararlanmanın minimal teknik uzmanlık gerektirdiğini göstermiştir.

Ağ Signal Guru (NSG) uygulamasına sahip köklü bir Google Pixel 8 akıllı telefon kullanarak, çağrılar sırasında ham IMS sinyal mesajlarını görüntüleyebildiler.

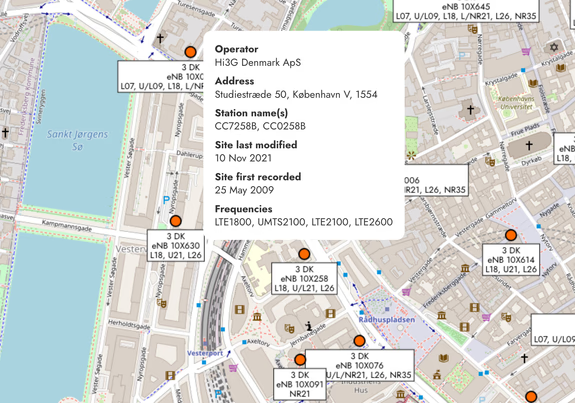

Maruz kalan hücre kimliklerini cellmapper.net gibi hizmetlerden halka açık kitle kaynaklı verilerle çapraz referans olarak, bir saldırgan bir çağrı alıcının konumunu tespit edebilir.

Güvenlik açığı, Araştırmacının gösterildiği gibi, Volte kullanan tüm O2 müşterilerini Volte kullanırken bile, Copenhagen, Danimarka’da bir test konusunu başarıyla bulma konusunda etkiledi.

Önemli olarak, müşteriler 4G aramasını devre dışı bırakarak kendilerini koruyamadı, çünkü başlıklar O2’nin ağı aracılığıyla bir cihazla temasa geçildiğinde hala ortaya çıktı.

Bu, IMS’de (4G çağrı / wifi çağrısı) telefon görüşmesi yapan her O2 cihazının, aramanın alıcısını önemsiz bir şekilde yerleşik olmak için kullanılabilecek bilgileri aldığı anlamına gelir.

Güvenlik açıklamasından sonra çözüm

Güvenlik araştırmacısı, Mart 2025’in sonlarında O2’ye karşı savunmasızlığı sorumlu bir şekilde ifşa etmeye çalıştı ve hem CEO Lutz Schuler hem de O2’nin Güvenlik Olayları e -posta adresi ile temasa geçti.

İlk yanıt almadıktan sonra, bulgularını kamuya açıkladılar ve O2’de EE gibi rakiplere kıyasla açık bir güvenlik açığı raporlama yolunun eksikliğine dikkat çekti.

19 Mayıs’ta O2, araştırmacının bağımsız olarak doğruladığı sorunu ele aldıklarını e -posta yoluyla doğruladı.

Düzeltme muhtemel, ağları boyunca iletilen tüm IMS/SIP mesajlarından sorunlu başlıkların kaldırılmasını içeriyordu.

Bu olay, karmaşık telekomünikasyon uygulamalarının doğasında var olan gizlilik risklerini ve hücresel ağ protokollerinin kapsamlı güvenlik denetiminin önemini vurgulamaktadır.

Güvenlik açığı çözülürken, modern iletişim altyapısının görünüşte zararsız teknik uygulama ayrıntıları aracılığıyla nasıl yanlışlıkla özel bilgileri sızdırabileceğini göstermektedir.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!