NuGet paketleri saldırı altında! Yeni bir kötü amaçlı yazılım kampanyası, geliştiricilerin makinelerine kötü amaçlı yazılım enjekte etmek için gizli kod yürütme tekniklerini kullanıyor. Kendinizi nasıl koruyacağınızı öğrenin!

Geliştiriciler için popüler bir kaynak olan NuGet paketleri kötü niyetli aktörlerin hedefi haline geldi. ReversingLabs’deki araştırmacılar, geleneksel güvenlik önlemlerini atlatmak için MSBuild entegrasyonlarındaki bir açığı kullanan aldatıcı NuGet paketleri aracılığıyla geliştiricileri hedef alan devam eden bir kampanyayı ortaya çıkardı.

Araştırmacılar, Ekim 2023’te Phylum tarafından keşfedilen ve kod yürütme için “araçlar” dizinindeki PowerShell betiklerini kullanan, 700’den fazla paketi hedef alan ancak hızla tespit edilip kaldırılan kötü amaçlı bir kampanya ile saldırı arasında bağlantılar keşfetti.

Ekim 2023’te araştırmacılar, NuGet deposunda yayınlanan ve orijinal paketlerin adlarını (ZendeskApi.Client, Betalgo.Open.AI ve Forge.Open.AI) typosquatting yoluyla taklit eden ZendeskApi.Client.V2, Betalgo.Open.AI ve Forge.Open.AI adlı üç paket keşfetti. Bu paketler, ReversingLabs’in Ağustos 2023’ten beri takip ettiği aynı kampanyanın bir parçasıydı.

Typosquatting, yaygın olmasına rağmen, NuGet paketlerine özgüdür. Çoğu kötü amaçlı yazılım, başlatma ve kurulum sonrası PowerShell betiklerine yerleştirilir. Ancak, bazı paketler farklı bir yaklaşım kullanarak kötü amaçlı işlevselliği

Bu tekniği kullanan ilk NuGet paketi, başlatma PowerShell betiklerinde kötü amaçlı işlevler içeren ancak 6.5.3 sürümünde bulunmayan Pathoschild.Stardew.Mod.Build.Config’in 6.5.3 sürümüydü.

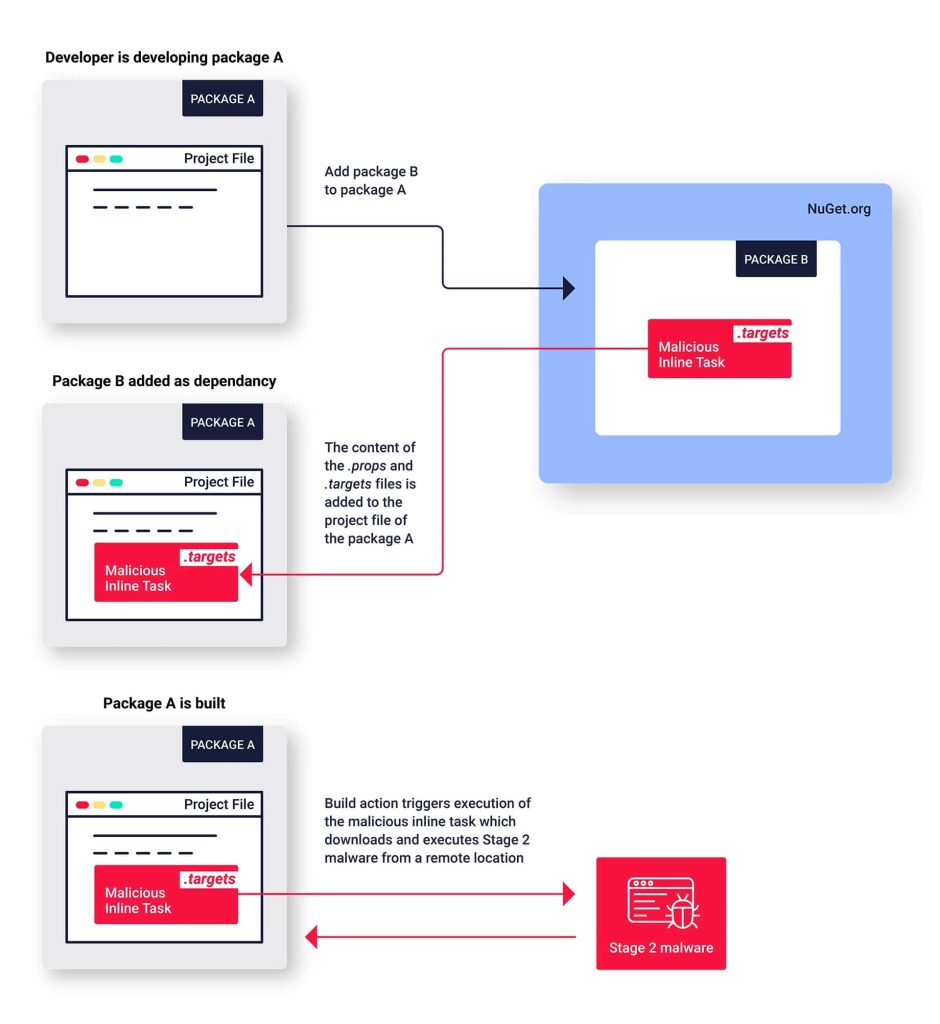

Bir geliştirici tehlikeye atılmış bir paketi dahil ettiğinde, “.targets” dosyası projelerine aktarılır. Bu, gömülü kötü amaçlı kodun derleme süreci sırasında sessizce yürütülmesine olanak tanır ve saldırganlara veri çalma, ek kötü amaçlı yazılım yükleme veya kritik sistem işlevlerini bozma erişimi sağlayabilir.

Bu istismar tekniği, NuGet’in MSBuild entegrasyonlarındaki güvenlik açığını göstermek için bir kavram kanıtı olarak yayınlanan 2019 “IAmRoot” paketinden esinlenmiş gibi görünüyor. Bu işlevsellikle ilişkili güvenlik riskleri hakkında devam eden tartışmalara rağmen, sorun çözülmeden kalıyor ve geliştiricileri savunmasız bırakıyor.

Araştırma, typosquatting yoluyla popüler NuGet kütüphanelerini hedef alan birden fazla kötü amaçlı paket dalgasını ortaya koyuyor. Bu paketler, boşluk ve sekmeler kullanarak kötü amaçlı kodu gizler ve daha güvenilir görünmelerini sağlamak için indirme sayılarını yapay olarak artırır.

Bunlar, bir uygulamanın kodunu derlemeden sonra değiştirmek için kullanılan bir .NET programlama tekniği olan Aracı Dil (IL) Örme’yi kullanarak meşru PE ikili dosyalarına yerleştirilen basit, karmaşık indiriciler kullanıyordu.

Kötü amaçlı NuGet paketleri, tespit edilmelerinden itibaren 24 saat içinde NuGet güvenlik ekibi tarafından kaldırıldı ancak saldırganlar, .targets dosyasında zararsız kod içeren başka bir paket seti hazırladı.

Bu keşif, yazılım tedarik zincirinde tutarlı dikkat ve güçlü güvenlik önlemleri gerektiren ortaya çıkan siber güvenlik tehditlerinin doğasını göstermeye devam ediyor. Kod depoları ve paket yöneticileri, zarara yol açabilmelerinden önce kötü amaçlı paketleri belirlemek ve kaldırmak için güçlü inceleme prosedürleri uygulamalıdır.

İLGİLİ KONULAR

- NPM Typosquatting Saldırısı r77 Rootkit’i Dağıtıyor

- Truva atı haline getirilmiş jQuery, npm, GitHub ve CDN’lere sızıyor

- FBI, kullanıcıları kötü niyetli geliştiriciler tarafından yapılan NFT hırsızlığı konusunda uyardı

- Sahte Popüler Yazılım Reklamları Yeni MadMxShell Arka Kapısını Sunuyor

- Sahte PoC Komut Dosyası Araştırmacıları VenomRAT’ı İndirmeye Zorluyor