Uluslararası Siber Güvenlik Ajansları tarafından Ulusal Güvenlik Ajansı (NSA), Siber Güvenlik ve Altyapı Güvenlik Ajansı (CISA), Federal Soruşturma Bürosu (FBI), Avustralya Sinper Güvenlik Merkezi (ASD’nin ACSC), Siber Güvenlik (CCC’ler) ve New Zealand Ulusal Güvenlik Merkezi (CCC) ve New Zealand Ulusal Güvenlik Merkezi’ni vurguladı. Hızlı akı.

Ortak bir danışmanlığa göre, hem siber suçlular hem de devlet destekli aktörler, kötü niyetli sunucu konumlarını gizlemelerine ve kalıcı komut ve kontrol (C2) altyapısını sürdürmelerine izin veren ve ulusal güvenlik tehdidi ilan edilen bu yeni teknikten yararlanıyor.

Hızlı akıyı anlamak

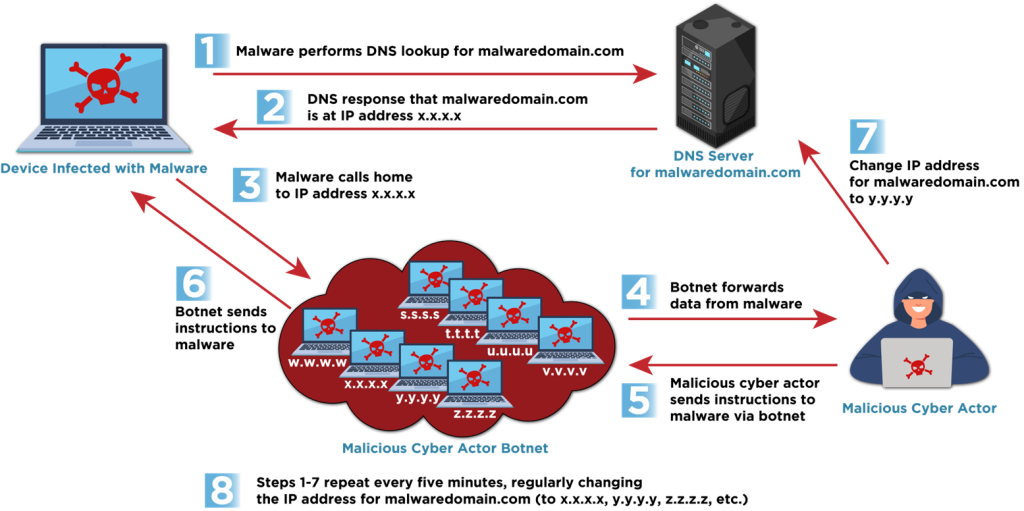

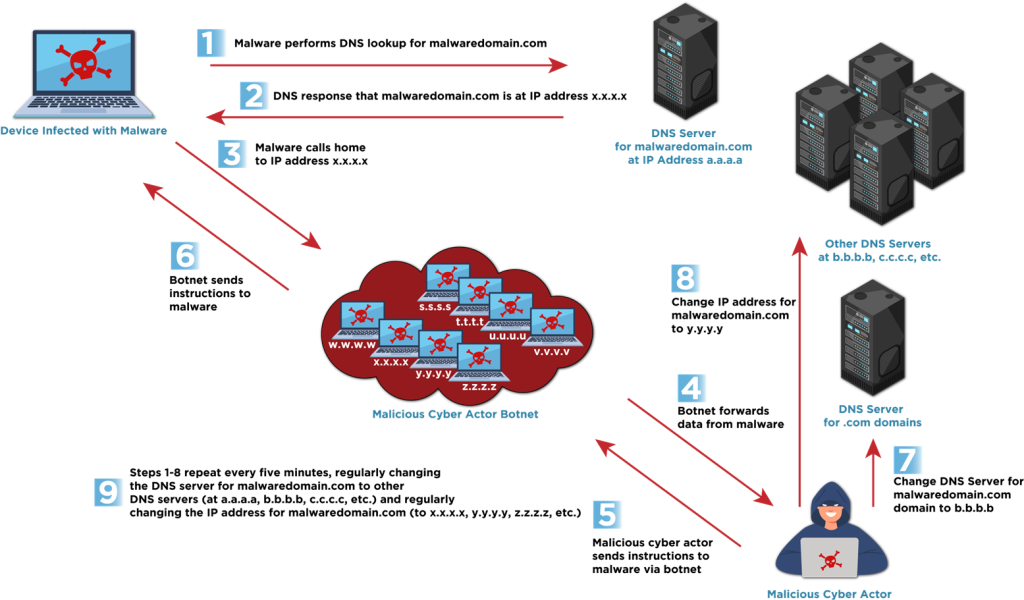

Fast Flux’ın çekirdek mekanizması, alan adı sisteminin (DNS) kayıtlarının dinamik manipülasyonunda yatmaktadır. Tek bir etki alanıyla ilişkili IP adreslerini hızla değiştirerek, saldırganlar kötü amaçlı sunucularının gerçek konumunu etkili bir şekilde gizler. Bu hızlı dönme, hedef IP adresi neredeyse anında eski hale geldiğinden, geleneksel IP tabanlı engelleme yöntemlerini etkisiz hale getirir.

Araştırmalar, siber suçluların iki hızlı akı tek akısı ve çift akı yöntemi kullandığını ortaya koymaktadır. Tek akı, tek bir etki alanı adının çok sayıda, sık sık döndürülmüş IP adresine bağlamayı içerir ve bir IP engellense bile, etki alanının erişilebilir kalmasını sağlar.

Tersine, çift akı, etki alanının çözülmesinden sorumlu DNS adı sunucularını sık sık değiştirerek, başka bir anonimlik katmanı ekleyerek bu gizlemeyi daha da artırır.

“Bu teknikler çok sayıda uzlaşmış ev sahibi kullanıyor,” diyor CISA, genellikle kötü niyetli trafiğin kökenini gizlemek için vekil görevi gören botnetler oluşturuyor.

Kötü amaçlı uygulamalar ve kurşun geçirmez barındırmanın rolü

CISA, hızlı akının sadece C2 iletişimini korumak için kullanılmadığını vurgular. Kimlik avı kampanyalarında önemli bir rol oynar ve sosyal mühendislik web sitelerini devralmayı zorlaştırır.

Ayrıca, kolluk kuvvetlerini göz ardı eden “kurşun geçirmez barındırma” (BPH) sağlayıcıları, giderek müşterilerine hizmet olarak sunuyor. Bu, tespit ve yayından kaldırmaya karşı bir koruma katmanı sağlarken, Botnet yönetimi, sahte çevrimiçi mağazalar ve kimlik bilgisi hırsızlığı gibi kötü niyetli faaliyetlerin sorunsuz çalışmasına izin verir ve Hive ve Nefilim fidye yazılımı saldırılarında kullanılmıştır. Bir BPH sağlayıcısı, hizmetin Spamhaus blok listelerini atlama yeteneğini bile tanıttı ve siber suçlulara çekiciliğini vurguladı.

Tespit ve azaltma

Ajanslar, “hızlı akı” saldırılarını tespit etmek ve hafifletmek için çok katmanlı bir yaklaşım önermektedir. Bu, tehdit istihbarat beslemelerinden yararlanmayı, DNS sorgu günlükleri için anomali tespitinin uygulanmasını, DNS rekoru zamana (TTL) değerleri analiz etmeyi, tutarsız coğrafi konumun izlenmesini ve olağandışı iletişim kalıplarını tanımlamak için akış verilerinin kullanılmasını içerir.

Kuruluşlar için, ajanslar DNS ve IP engelleme, itibar filtreleme, gelişmiş izleme ve günlüğe kaydetme ve kimlik avı bilinci eğitimini güçlü bir azaltma stratejileri olarak önermektedir. Danışman, kuruluşların bu önlemleri uygulamak için internet hizmet sağlayıcıları ve siber güvenlik sağlayıcılarıyla koordinasyon yapmaları çok önemlidir.

San Francisco, Kaliforniya merkezli AI+İnsan Siber Dayanıklılık Platformu Deepwatch CEO’su John Dilullo, en son gelişme hakkında yorum yaptı: Bu son danışma, çift espresso gibi birçok organizasyonu vuracak. Altyapılarını veya tescilli verilerini güvence altına almanın güvenilir bir yolu olarak IP itibarına dayanan herhangi bir işletme, bu tür bir sömürü için yumuşak bir hedeftir. ”

“Neyse ki, korelatif algılama teknikleri, özellikle ‘düşük ve yavaş’ makine öğrenme yöntemlerinden yararlananlar, bu müdahaleleri elden yenebilir. Ancak, birçok şirketin altyapıları henüz orada değil. Bu önemli bir uyandırma çağrısı” diye uyardı.