Norveç Ulusal Güvenlik Kurumu (NSM), saldırganların ülkedeki 12 bakanlık tarafından kullanılan bir yazılım platformunu ihlal etmek için Ivanti’nin Endpoint Manager Mobile (EPMM) çözümündeki sıfır gün güvenlik açığını kullandığını doğruladı.

Norveç Güvenlik ve Hizmet Teşkilatı (DSS) Pazartesi günü yaptığı açıklamada, siber saldırının Norveç Başbakanlık Ofisi, Savunma Bakanlığı, Adalet Bakanlığı ve Dışişleri Bakanlığı’nı etkilemediğini söyledi.

Norveç Veri Koruma Kurumu’na (DPA) da olay hakkında bilgi verildi ve bu durum, bilgisayar korsanlarının güvenliği ihlal edilmiş sistemlerden hassas verilere erişim sağlamış ve/veya bunları sızdırarak bir veri ihlaline yol açmış olabileceğini belirtti.

NSM, “Bu güvenlik açığı benzersizdi ve ilk kez burada, Norveç’te keşfedildi. Güvenlik açığıyla ilgili bilgileri çok erken yayınlamış olsaydık, bu güvenlik açığının Norveç’in başka yerlerinde ve dünyanın geri kalanında kötüye kullanılmasına katkıda bulunabilirdi” dedi.

Ulusal Güvenlik Teşkilatı başkanı Sofie Nystrøm, “Güncelleme artık genel kullanıma sunuldu ve ne tür bir güvenlik açığı olduğunu duyurmanın ihtiyatlı olacağını söylüyor.

Norveç Ulusal Siber Güvenlik Merkezi (NCSC), Norveç’teki bilinen tüm MobileIron Core müşterilerini, aktif olarak yararlanılan bu sıfır gün hatasını (CVE-2023-35078 olarak izlenen) gidermek için bir güvenlik güncellemesinin varlığından haberdar etti.

Bir öneri olarak NCSC, bu sistem sahiplerini gelen saldırıları mümkün olan en kısa sürede engellemek için güvenlik güncellemeleri yüklemeye çağırdı.

Aktif olarak istismar edilen kimlik doğrulama güvenlik açığını atlama

CVE-2023-35078 güvenlik hatası, Ivanti’nin EPMM’si) mobil cihaz yönetimi yazılımının (eski adıyla MobileIron Core) desteklenen tüm sürümlerini ve ayrıca desteklenmeyen ve kullanım ömrü sona ermiş sürümlerini etkileyen bir kimlik doğrulama atlama güvenlik açığıdır.

Başarılı istismar, uzak tehdit aktörlerinin kimlik doğrulama gerektirmeden belirli API yollarına erişmesine olanak tanır.

ABD Siber Güvenlik ve Altyapı Güvenliği Dairesi (CISA), Pazartesi günü yayınlanan bir danışma belgesinde, “Bu API yollarına erişimi olan bir saldırgan, savunmasız bir sistemdeki kullanıcılar için adlar, telefon numaraları ve diğer mobil cihaz ayrıntıları gibi kişisel olarak tanımlanabilir bilgilere (PII) erişebilir.”

“Bir saldırgan, savunmasız bir sistemde daha fazla değişiklik yapabilen bir EPMM yönetici hesabı oluşturmak da dahil olmak üzere başka yapılandırma değişiklikleri de yapabilir.”

Şirket, saldırılarda sıfırıncı günün istismar edildiğini doğruladı ve ayrıca müşterileri “tamamen korunmanızı sağlamak için hemen harekete geçmenin kritik olduğu” konusunda uyardı.

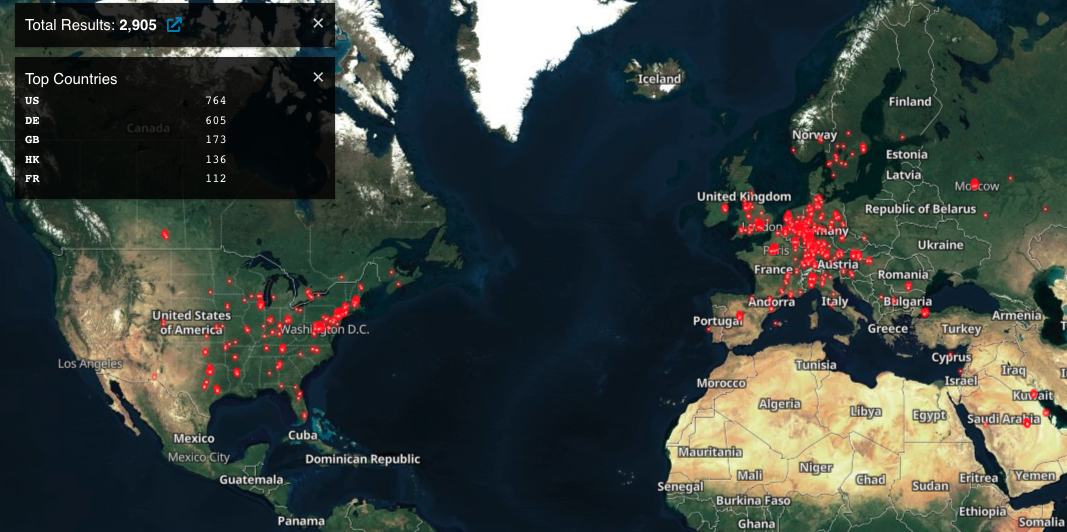

Shodan’ın İnternet teşhir tarama platformuna göre, şu anda 2.900’den fazla MobileIron kullanıcı portalı çevrimiçi olarak ifşa ediliyor ve bunların yaklaşık üç düzinesi ABD yerel ve eyalet hükümet kurumlarıyla bağlantılı.

Bu açığa çıkan sunucuların çoğu, Almanya, Birleşik Krallık ve Hong Kong dahil olmak üzere diğer önemli konumlarla birlikte Amerika Birleşik Devletleri’ndedir.

Bunun ışığında, sistemlerini saldırılara karşı korumak için tüm ağ yöneticilerinin en son Ivanti Endpoint Manager Mobile (MobileIron) yamalarını derhal yüklemeleri çok önemlidir.