Morphisec araştırmacıları, Noodlophile Infostealer’ı iten saldırganların, telif hakkı veya fikri mülkiyet ihlali nedeniyle yasal işlemleri tehdit eden mızrak aktı e-postaları olan işletmeleri hedefliyor.

Kampanya

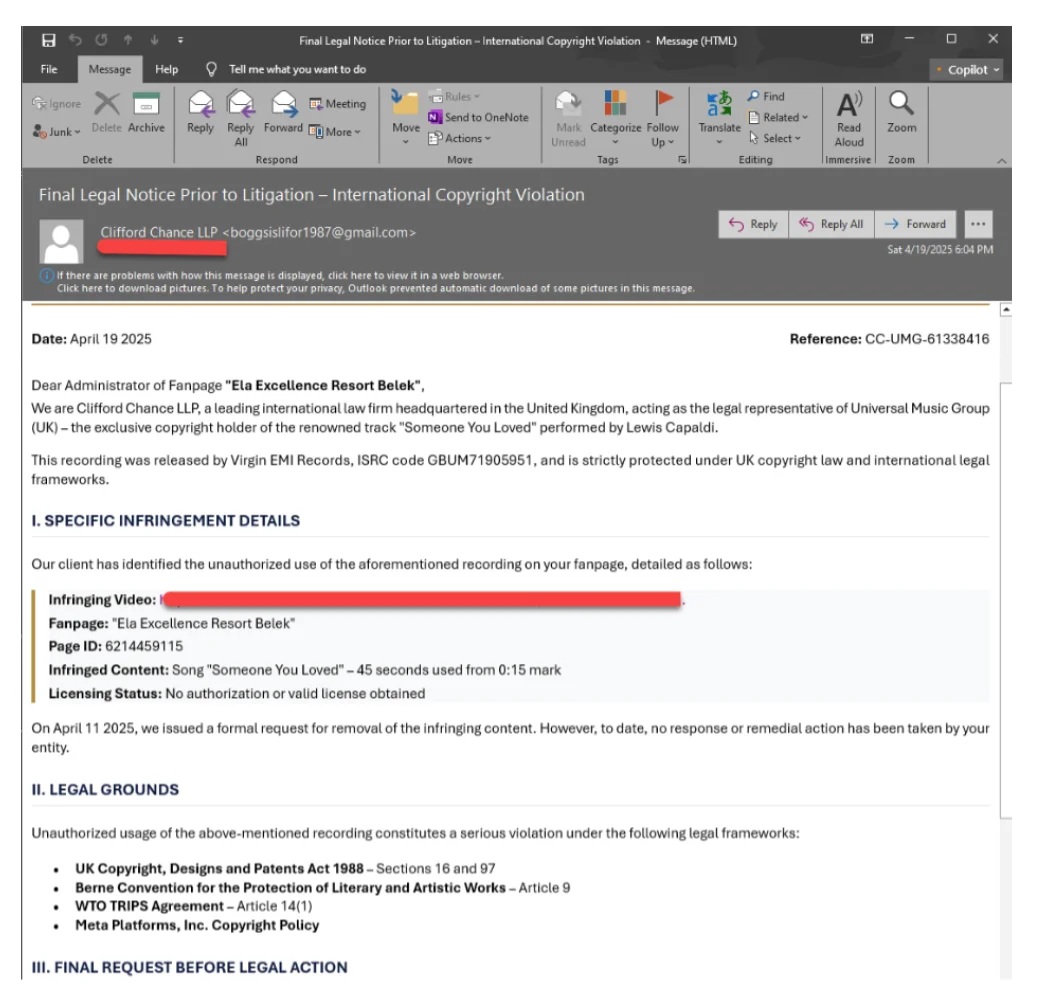

Görünüşte bir hukuk bürosu tarafından gönderilen e -postalar alıcılara göre uyarlanmıştır: belirli Facebook sayfası kimlikleri ve şirket sahipliği bilgileri gibi ayrıntılardan bahsediyorlar ve ABD, Avrupa, Baltık Ülkeleri ve APAC bölgesindeki çeşitli işletmelerin ve işletmelerin kilit çalışanlarına veya genel gelen kutularına (örneğin, Info@, Destek@) gönderiliyorlar.

Noodlophile Stealer kurulumuna yol açan mızrak aktı e-posta (Kaynak: Morphisec)

E -postalar ayrıca, muhtemelen üretken AI araçlarının yardımıyla çeşitli dillerde yazılmıştır, ancak anlayışlı alıcılar (umarım) belirtilen gönderene tamamen bağlantılı görünmeyen Gmail adreslerini kullanarak hukuk şirketlerinden şüphelenecektir.

Ne yazık ki, e -postayı okuyacak, yasal işlem tehdidinden rahatsız olacak ve “durum” hakkında daha fazla bilgi edinmek için sunulan PDF’yi indirecek her zaman dikkatsiz ve kolayca sarsılan kullanıcılar olacaktır.

PDF (aslında, PDF olarak poz veren kötü amaçlı bir zip veya MSI arşiv dosyası) e -postaya eklenmez. Bunun yerine, kullanıcılardan indirmek için bir bağlantıyı tıklamaları istenir.

Kötü amaçlı yazılım, DLL yan yüklemeye karşı savunmasız meşru, imzalı uygulamalarla teslim edilir.

” [malicious] Arşivler, olarak yeniden adlandırılan toplu komut dosyaları gibi gizlenmiş eserler içerir. .docx Dosyalar veya Kendi Kendini Ekleyen Arşivler (SFX) .png Meşru uygulama içine yüklenen kötü amaçlı kütüphaneler tarafından yürütülen dosyalar ”dedi.

“Kötü niyetli DLL’lerin yandan yüklenmesini takiben kampanya, ilk yürütmeyi ve nihai çalkayıp konuşlandırılmasını köprülemek için bir ara aşama getiriyor. Yan yüklü DLL’ler, arşivdeki ek dosyaları olarak gizlenmiş olanlar olarak yeniden adlandırdı. .pptx– .docxveya .pdf uzantılar yarasa senaryolarını ve taşınabilir python tercümanlarını ortaya çıkarmak. Son Stealer, gibi ücretsiz platformlarda barındırılıyor https: // macun[.]RS/GC2BJtespit ve yayından kaldırmayı karmaşıklaştıran bir taktik. ”

Noodlophile gelişiyor mu?

Noodlophile Stealer, hedef sistemlerden ve web tarayıcılarından (krom, cesur, kenar, opera ve diğerleri) çeşitli veri alabilir:

- Çerezler ve Otomatik Dönemler (giriş bilgilerini almak için)

- Kaydedilen Kredi Kartı Bilgileri

- Bilgisayar hakkında bilgi (yüklü işletim sistemi ve sürümler, RAM, yüklü güvenlik yazılımı) vb.

Araştırmacılar, “Stealer, programlar \ startup dizini üzerinden kalıcılığı korur ve yürütme sonrası izleri kaldırmak için kendini silme teknikleri kullanır, tespiti daha da karmaşıklaştırır” diye belirtti ve nostlophile’ın bu yeni versiyonlarının aynı zamanda, kötü yazılım geliştiricilerinin ekleyerek eklemeye teşvik ettiği ek yeteneklere işaret edebilecek yer tutucu fonksiyonları içerdiğini belirtti. ve tarayıcı geçmişi ve dosya şifrelemesi.

Daha önce, tehdit aktörleri-muhtemelen bu son kampanyanın arkasındaki aynı yaratıcılar-yasal görünümlü bir AI aracı tarafından oluşturulan çıktı dosyaları olarak gizlenmiş Noodlophile kötü amaçlı yazılımları ile hedeflenen yaratıcılar ve küçük işletmeler.

![]()

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmak için Breaking News e-posta uyarımıza abone olun. BURADA Abone Olun!

![]()