Devam eden bir kampanya, Python tabanlı yöntemin bir çeşidini kullanarak kurbanların kimlik bilgilerini toplamak için sahte mesajlarla Facebook Business hesaplarını hedefliyor. NodeStealer ve potansiyel olarak takip eden kötü amaçlı faaliyetler için hesaplarını ele geçirebilirler.

Netskope Threat Labs araştırmacısı Jan Michael, Perşembe günü yayınlanan bir analizde, “Saldırılar, imalat hizmetleri ve teknoloji sektörleri başta olmak üzere farklı segmentlerdeki kurbanlara çoğunlukla Güney Avrupa ve Kuzey Amerika’da ulaşıyor.” dedi.

İlk olarak Mayıs 2023’te Meta tarafından belgelenen NodeStealer, Facebook, Gmail ve Outlook hesaplarını tehlikeye atmak için web tarayıcılarından çerezleri ve şifreleri çalabilen bir JavaScript kötü amaçlı yazılımı olarak ortaya çıktı.

Geçen ay Palo Alto Networks Birim 42, kötü amaçlı yazılımın Python sürümünü kullanarak Aralık 2022’de gerçekleşen ayrı bir saldırı dalgasını ortaya çıkardı ve seçilmiş yinelemeler aynı zamanda kripto para birimi hırsızlığı yapmak için tasarlandı.

Netskope’un son bulguları, operasyonun arkasındaki Vietnamlı tehdit aktörlerinin büyük olasılıkla saldırı çabalarına devam ettiklerini ve aynı hedeflerle ülke dışında faaliyet gösteren diğer düşmanların kullandığı taktikleri benimsediklerini gösteriyor.

Bu haftanın başlarında Guardio Labs, sahte ve ele geçirilmiş kişisel hesaplardan oluşan bir botnet’ten Facebook Messenger aracılığıyla gönderilen sahte mesajların, hırsız kötü amaçlı yazılımı şüphelenmeyen alıcılara dağıtmak üzere ZIP veya RAR arşiv dosyalarını dağıtmak için nasıl kullanıldığını açıkladı.

Aynı çalışma şekli, NodeStealer izinsiz giriş zincirlerinin Facebook’un içerik dağıtım ağında (CDN) barındırılan RAR dosyalarını dağıtması için başlangıç vektörü görevi görür.

Michael, “Kusurlu ürün resimleri, Facebook işletme sayfalarının sahiplerini veya yöneticilerini kötü amaçlı yazılım yükünü indirmeye ikna etmek için yem olarak kullanıldı” diye açıkladı.

Kimlik Yeni Uç Noktadır: Modern Çağda SaaS Güvenliğinde Uzmanlaşmak

Adaptive Shield CEO’su Maor Bin ile SaaS güvenliğinin geleceğine derinlemesine dalın. Kimliğin neden yeni uç nokta olduğunu keşfedin. Hemen yerinizi ayırtın.

Becerilerinizi Güçlendirin

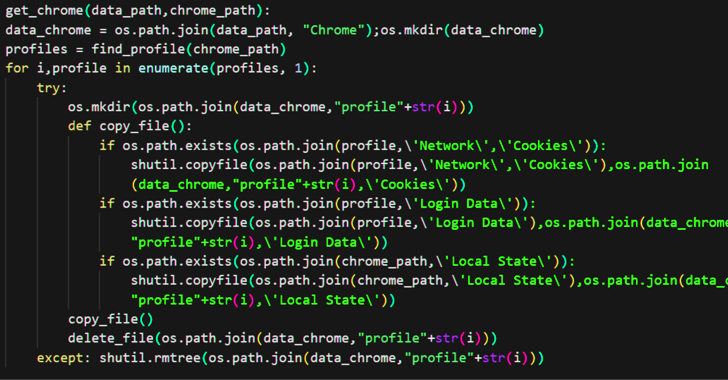

Bu arşivler, çalıştırıldığında Chrome web tarayıcısını açan ve kurbanı zararsız bir web sayfasına yönlendiren bir toplu komut dosyasıyla birlikte gelir. Ancak arka planda Python yorumlayıcısı ve NodeStealer kötü amaçlı yazılımı da dahil olmak üzere ek yükleri almak için bir PowerShell komutu çalıştırılır.

Çalıcı, Facebook’tan olup olmadığına bakılmaksızın çeşitli web tarayıcılarından kimlik bilgilerini ve çerezleri yakalamanın yanı sıra, sistem meta verilerini toplamak ve bilgileri Telegram üzerinden sızdırmak için tasarlanmıştır.

Michael, “Önceki varyantlarla karşılaştırıldığında, yeni NodeStealer varyantı Python komut dosyalarını indirmek ve çalıştırmak için toplu dosyaları kullanıyor ve birden fazla tarayıcıdan ve birden fazla web sitesinden kimlik bilgilerini ve çerezleri çalıyor” dedi.

“Bu kampanya, halihazırda yararlı bilgiler topladıkları için daha sonra yapılacak daha hedefli bir saldırının kapısı olabilir. Facebook çerezlerini ve kimlik bilgilerini çalan saldırganlar, bunları hesabı ele geçirmek için kullanabilir, meşru işletme sayfasından yararlanarak sahte işlemler yapabilir.”