.webp?w=696&resize=696,0&ssl=1)

Popüler bir açık kaynaklı forum platformu olan NodeBB, 4.3.0 sürümünde kritik bir SQL enjeksiyon kusuruna karşı savunmasız bulunmuştur.

CVE-2025-50979 olarak izlenen kusur, arama-kategorileri API uç noktasında bulunur ve kimlik doğrulanmamış, uzak saldırganların hem boole tabanlı kör hem de PostgreSQL hata tabanlı yükleri enjekte etmesine izin verir.

Başarılı sömürü, yetkisiz veri erişimine, bilgi açıklamasına veya daha fazla sistem uzlaşmasına yol açabilir.

Key Takeaways

1. NodeBB v4.3.0’s unsanitized search parameter allows unauthenticated SQL injection.

2. Exploits include Boolean-based blind and PostgreSQL error-based payloads.

3. Upgrade or use WAF rules, IP restrictions, and log monitoring.

SQL Enjeksiyon Güvenlik Açığı

NODEBB V4.3.0’da, Search-Categories API’sındaki arama parametresi, temel SQL sorgu oluşturucusuna iletilmeden önce düzgün bir şekilde sterilize edilmez.

Sonuç olarak, özel hazırlanmış yükler SQL ifadelerinin amaçlanan mantığını değiştirebilir. İki kavram kanıtı yükü şiddeti göstermektedir:

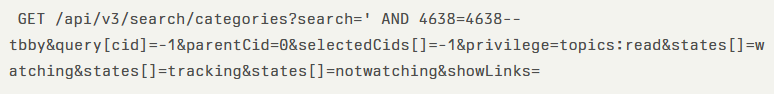

Boolean bazlı kör enjeksiyon:

Bu yük, her zaman doğru olanı değerlendiren WHERE maddesi içinde 4638 = 4638 ekler ve saldırganın koşullu mantığı kontrol edebileceğini gösterir.

PostgreSQL Hata Tabanlı Enjeksiyon:

Bu yük, bir PostgreSQL döküm hatasını tetikler ve enjekte işaretleyicileri içeren veritabanı hata mesajları aracılığıyla saldırı başarısını ortaya çıkarır.

| Risk faktörleri | Detaylar |

| Etkilenen ürünler | NODEBB v4.3.0 |

| Darbe | Yetkisiz veri erişimi, bilgi açıklaması ve keyfi SQL yürütme |

| Önkoşuldan istismar | Uzak HTTP erişimi; Kimlik doğrulama gerekmez |

| CVSS 3.1 puanı | 9.8 (kritik) |

Hafifletme

CVE-2025-50979’dan yararlanan saldırganlar hassas verileri okuyabilir veya değiştirebilir, forum içindeki ayrıcalıkları artırabilir ve keyfi SQL komutları yürütebilir.

Halka açık olan NODEBB örnekleri, özellikle katı güvenlik duvarı kuralları olmadan yapılandırılan veya izin veren ters vekillerin arkasında çalıştırılanlar özel risk altındadır.

NODEBB koruyucular, 4.3.1 sürümünde arama girişinden düzgün bir şekilde kaçan ve parametrelendiren bir yama yayınladı.

Yöneticiler derhal yükseltmeleri istenir. Derhal yükseltemeyenler için geçici hafifletmeler şunları içerir:

- SQL meta karakterleri içeren istekleri engellemek için bir Web Uygulaması Güvenlik Duvarı (WAF) kuralı uygulamak.

- Ağ ACL’leri veya proxy konfigürasyonları yoluyla API’nin güvenilir IP aralıklarına erişimini kısıtlama.

- Arama parametresindeki şüpheli kalıplar için günlükleri izleme.

Bu güvenlik açığı, girdi dezenfekte edilmesinin ve tüm SQL etkileşimleri için hazırlanmış ifadelerin kabul edilmesinin kritik öneminin altını çizmektedir.

Kalıcı uyanıklık ve zamanında güncellemeler, NODEBB gibi topluluk platformlarının giderek daha sofistike enjeksiyon saldırılarından korunmasında gerekli olmaya devam etmektedir.

Bu hikayeyi ilginç bul! Daha fazla güncelleme almak için bizi LinkedIn ve X’te takip edin.