Ulusal Güvenlik Açığı Veri Tabanı’nın güvenlik açığı raporlarının ciddiyetini doğrulamayı neredeyse tamamen durdurmasının üzerinden 100 günden fazla bir süre geçtikten sonra, ABD Ulusal Standartlar ve Teknoloji Enstitüsü tekrar yoluna devam etmek için bir plan hazırladı.

29 Mayıs’ta NIST, ajansın “önümüzdeki birkaç ay içinde koruduğumuz işlem hızlarına geri dönmemize izin vermek” amacıyla gelecekteki işlemleri desteklemek için bir sözleşme imzaladığını ve Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) ile ortaklık kurduğunu duyurdu. ) ABD hükümetinin mali yılının sonu olan 30 Eylül’e kadar birikmiş iş yükünü azaltmayı planlıyor. Ajans, NIST’in ayrıca teknolojiyi güncelleme ve her yıl açıklanan daha fazla sayıda güvenlik açığıyla başa çıkmak için sürecini değiştirme üzerinde çalıştığını söylüyor. durum güncellemesinde söylendi.

NIST’in Bilgi Teknolojisi Laboratuvarı Bilgisayar Güvenliği Bölümü şefi Matt Scholl, birikmiş iş yükünü hafifletmenin anahtarının çok yönlü bir yaklaşım benimsemek ve gelecekteki ihtiyaçları karşılamak için hem kamu hem de özel sektör katılımcılarıyla birlikte çalışmak olacağını söylüyor.

“Kapasitemizi geri kazandığımızda NIST, gerekli veri spesifikasyonlarını güncellemek, yeni spesifikasyonlara geçişleri koordine etmek ve iyileştirilecek alanları belirlemek için CVE Kurulu, CNA’lar, FIRST ve güvenlik açığı yönetimi topluluğuyla birlikte çalışmaya devam edecek” dedi. “Otomasyon, araç kullanımı, katılım ve güncellenmiş standartlar ile veri spesifikasyonlarının kullanımını içerecek şekilde ‘daha iyi bir NVD’ ile sonuçlanacak süreçleri belirlemeyi planlıyoruz.”

Ancak darboğaza yol açan sorunun kaynağı büyük ölçüde bir sır olarak kalıyor. Şubat ayı ortasında, Ulusal Güvenlik Açığı Veritabanını koruyan NIST, yeni güvenlik açıklarını işlemeyi neredeyse tamamen durdurdu. zorlukların “kusursuz fırtınasından” bahsediyor. Kurum genellikle Ortak Güvenlik Açıkları ve Etkilenmeler (CVE) sürecinde rapor edilen yeni güvenlik açıklarını zenginleştiriyor ek bilgilerleveya etkilenen ürün gibi mevcut bilgileri doğrulayarak; bir Ortak Zayıflık Sayımı (CWE) tanımlayıcısının atanması; ve etki ve yararlanılabilirlik ölçümlerinin hesaplanması.

Hızla Büyüyen Kusurlar Yavaş Değişen Hükümetle Buluşuyor

NIST katlanarak büyüyen bir sorunla karşı karşıyadır. 2017 yılında Ortak Güvenlik Açıkları ve Etkilenme (CVE) tanımlayıcılarının atanması sürecindeki darboğazların kaldırılmasının ardından, her yıl ilgili bir tanımlayıcıyla açıklanan güvenlik açıklarının sayısı arttı. 2016 yılında 6.500’den az güvenlik açığı açıklandı. Ertesi yıl bu sayı 14.600’ün üzerine çıktı ve ondan sonra her yıl daha da arttı. Bu yıl güvenlik açığı sayısı 36.000’i aşma yolunda ilerliyor.

Anchore’un güvenlikten sorumlu başkan yardımcısı Josh Bressers, hızla artan sorunların yalnızca gerekli yazılım yamalarını uygulamak isteyen savunmacılar için değil, aynı zamanda bu tufanı anlamak isteyen tehdit bilgisi sağlayıcıları için de bir sorun haline geldiğini söylüyor.

“Güvenlik açıklarının çalışma şekli artık aynı şekilde çalışmıyor” diyor. “CVE’lerin büyük hacmi, otomatik araçların miktarı ve bunlara önem veren kuruluşların sayısı, 20 yıl önce herkesin hayal edebileceğinden çok daha fazla.”

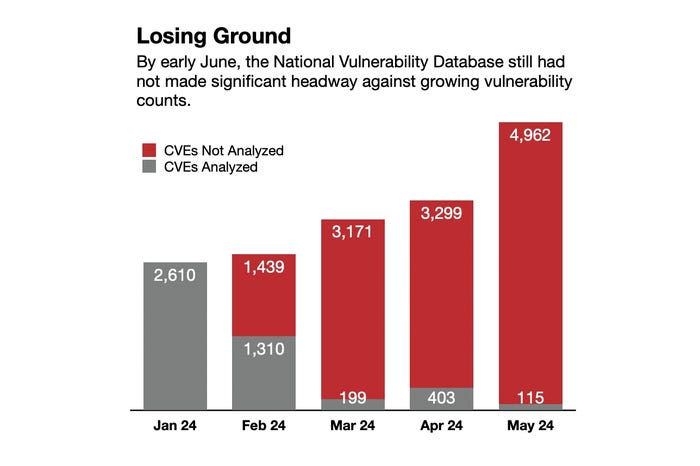

Aylık güvenlik açığı sayıları artarken NVD geride kalıyor. Kaynak: Robert Lemos, NVD panosundaki veriler

NIST buna ayak uyduruyordu; ta ki aniden öyle olmayana kadar. Ajans, bu yıl şu ana kadar açıklanan güvenlik açıklarının yalnızca %26’sını işledi. kontrol panelindeki verilere göre. NIST’ten Scholl, hiçbir faktörün – ne hızla artan iş yükü ne de insan eksikliği – güvenlik açığı derecelendirmelerinin gözden geçirilmesine yönelik çalışmaların durdurulmasına yol açmadığını söylüyor.

“Bu, biri ya da diğeri değil, birçok baskının birleşimidir” diyor. “Kaynaklardaki azalmalar ve güvenlik açıklarındaki istikrarlı artış kesinlikle bu kesintinin ana nedenleriydi.”

NIST, süreci iyileştirmek için toplulukla birlikte çalışmayı planlıyor ve CISA ile çalışmaktan açıkça bahsetti. İki ay önce CISA, güvenlik açığı bilgilerine meta veriler eklemek için bir proje başlattı. CISA Güvenlik Açığı. Proje, güvenlik açığı bilgilerini, verilerle zenginleştirmeyi amaçlıyor. Paydaşlara Özel Güvenlik Açığı Kategorizasyonu (SSVC) analiz süreci.

Tedarik zinciri güvenliği firması Chainguard’ın pazarlamadan sorumlu başkan yardımcısı Kaylin Trychon, iki çaba arasında devlet kurumlarının uygulanabilir bir çözüm bulabileceğini söylüyor. CISA, 2024’ün başından bu yana yaklaşık 1.300 güvenlik açığını önceden belirledi (her ne kadar yaklaşık 18.000 güvenlik açığı açıklanmış olsa da) ve CVE’leri atadı.

“NIST çalışır duruma geldiğinde, bu verilerin CVE’leri önceliklendirme ve puanlama sürecini birikmiş iş yığınını ortadan kaldırmak için daha hızlı hale getirebileceğini umuyoruz” diyor. “Yine, bu başka bir geçici çözüm, ancak ülkenin siber güvenlik kolunun daha büyük sorunu çözmeye yardımcı olmak için kaynaklarla devreye girdiğini görmek cesaret verici.”

Trychon ve diğer siber güvenlik sektörü profesyonelleri Kongre’ye mektup gönderdi Nisan ortasında siber güvenlikte bir krize ilişkin uyarıda bulundu ve onları NVD’yi tam çalışır duruma getirmeye çağırdı. Bu baskının NIST’in kaynakları serbest bırakmasına yardımcı olup olmadığı belirsiz.

Ancak Trychon mevcut çabanın yeterli olup olmayacağını merak ediyor. Hükümetin NVD’ye öncelik vermesi ve bunu temel bir hizmet ve kritik bir altyapı olarak görmesi gerektiğini söylüyor. Mevcut tartışmalar, kamu-özel ortaklığı yoluyla kar amacı gütmeyen bir vakfın kurulabileceğini öne sürüyor.

“Teorik olarak bu finansman kaynağı, NVD gibi kritik programların uygun şekilde kaynak olarak kalmasını sağlarken özel sektörün operasyonların sürekliliğine katkıda bulunması için açık bir yol sunacaktır” diyor.

Anchore’s Bressers, kısa vadeli çabaların yeterli olmayabileceği ve uzun vadeli çabaların sekteye uğrayacağından endişe duymaya devam ediyor.

“Herkes güvenlik açığı bilgilerinin ne kadar önemli ve kritik olduğunu söylüyor, ancak bence ilgi ve yatırım miktarı farklı bir hikaye anlatıyor” diyor. “Çok zor ve nankör bir iş.”