“Nightagle” (APT-Q-95) olarak adlandırılan sofistike bir APT grubu, 2023’ten beri Çin’in kritik teknoloji sektörlerine yönelik hedefli saldırılar yürütüyor.

Grup, bilinmeyen güvenlik açıklarından yararlanmada ve yüksek teknoloji şirketlerinden, çip yarı iletken üreticilerinden, kuantum teknoloji firmalarından, yapay zeka geliştiricileri ve askeri endüstri organizasyonlarından hassas zeka çalmak için uyarlanabilir kötü amaçlı yazılımları dağıtmada olağanüstü yetenekler göstermiştir.

Key Takeaways

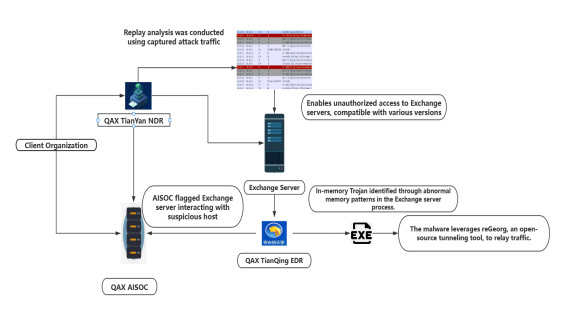

1. NightEagle (APT-Q-95) uses unknown Exchange vulnerabilities to steal machineKey credentials and deploy memory-resident malware that evades detection.

2. Operates with substantial funding, using dedicated attack domains per target that resolve to local IPs (127.0.0.1) when dormant.

3. Targets China's high-tech sectors (AI, quantum, semiconductors, military) since 2023, stealing emails for nearly a year.

4. Fixed 9 PM-6 AM Beijing time schedule suggests Western 8th Time Zone origin with geopolitically-motivated targeting.

Gelişmiş 0 günlük sömürü çerçevesi

Qian Pangu’ya göre Nightagle, bilinmeyen değişim güvenlik açığı sömürü zinciri silahlarının, yüksek teknoloji şirketlerini, çip yarı iletken üreticilerini, kuantum teknoloji firmalarını, yapay zeka geliştiricilerini ve askeri endüstri kuruluşlarını hedefleyen eksiksiz bir cephanelik ile faaliyet göstermektedir.

Grubun saldırı metodolojisi, değişim sunucularının makineyeyini elde etmek için açıklanmayan sıfır gün güvenlik açıklarından yararlanmaya odaklanır ve eşleşen değişim sürümleri arasında kötü amaçlı yazılım implantasyonuna izin veren fineyleştirme işlemlerini sağlar.

Saldırı dizisi, GO dilinde derlenen ve komut aracılığıyla yürütülen özelleştirilmiş bir keski aile kötü amaçlı yazılımının dağıtımıyla başlar:

Bu, komut ve kontrol altyapısına 443 bağlantı noktası üzerinden çorap bağlantıları oluşturur ve kalıcılık için sert kodlanmış kimlik doğrulama parametreleri kullanır.

Filless Bellek Tabanlı Saldırı

Grubun en sofistike silahı, tamamen disk kalıcılığı olmadan RAM’de çalışan ve geleneksel antivirüs tespitinden kaçan bellek tabanlı kötü amaçlı yazılımları içerir.

Saldırı mekanizması, ~/auth/lang/cn*.aspx ve ~/auth/lang/zh.aspx gibi formatlar halinde sanal URL dizinleri oluşturan APP_WEB_CN*.dll olarak adlandırılan bir ASP.NET önceden derlenmiş DLL yükleyici kullanır.

Bu sanal dizinlere istek aldıktan sonra, bellek kötü amaçlı yazılım “app_web_container_1” montajını arar, “app_web_8c9b251fb5b3” kötü amaçlı işlev sınıfını bulur ve birincil “appwebinit” işlevini yürütür.

Bu sofistike enjeksiyon tekniği, saldırganların disk tabanlı adli tespitten kaçınırken kalıcı erişimi sürdürmesini sağlar.

Grup, Synologyupdates.com, comfyupdate.org, corEMAiltech.com ve fastapi-cdn.com gibi IOC’ler dahil olmak üzere her hedef için özel saldırı alanları kullanılarak olağanüstü operasyonel güvenliği göstermektedir.

Etki alanı kayıtları, aktif kampanyalar sırasında DigitalOcean, Akamai ve sabit şirket operatörleri tarafından barındırılan altyapı işaret eden DNS çözümü ile Tucows’u kayıt şirketi olarak sürekli olarak kullanır.

Nightagle’ın saldırı kalıpları, Pekin saat 9’dan 6’ya kadar tutarlı bir programda faaliyet gösteren son derece organize bir tehdit aktörünü ortaya koyuyor ve bu da Batı 8. Zaman diliminden, muhtemelen Kuzey Amerika’dan operasyonları gösteriyor.

Grubun hedefleme stratejisi jeopolitik olaylara uyum sağlıyor ve giderek daha fazla Çin’in AI büyük model endüstrisine odaklandı ve AI uygulamaları için Comfyui gibi araçları kullanan sistemlerde güvenlik açıklarından yararlandı.

Analiz, Nighteagle’ın hedeflenen kuruluşlardan yaklaşık bir yıl boyunca hassas e -posta verilerini başarıyla açıkladığını ve grubun sürekli istihbarat toplama operasyonları için yeteneğini gösterdiğini ortaya koyuyor.

Tehdit oyuncunun önemli finansal kaynakları, her kampanya için çok sayıda VP sunucusu ve alan adı dahil olmak üzere kapsamlı ağ altyapısının tedarikini sağlar.

Canlı kötü amaçlı yazılım davranışını araştırın, bir saldırının her adımını izleyin ve daha hızlı, daha akıllı güvenlik kararlarını alın -> Herhangi birini deneyin. Şimdi