Yakın Alan İletişimi (NFC) geçiş kötü amaçlı yazılımı, Doğu Avrupa’da büyük bir popülerlik kazandı; araştırmacılar, son birkaç ay içinde insanların ödeme kartı bilgilerini çalmak için bu tekniği kullanan 760’tan fazla kötü amaçlı Android uygulamasını keşfetti.

Sahte işlemler gerçekleştirmek için bankacılık kimlik bilgilerini veya uzaktan erişim araçlarını çalmak için katmanlar kullanan geleneksel bankacılık truva atlarının aksine, NFC kötü amaçlı yazılımı, temassız kredi kartı ve ödeme verilerini taklit etmek veya çalmak için Android’in Ana Kart Emülasyonunu (HCE) kötüye kullanır.

EMV alanlarını yakalar, saldırganın kontrol ettiği yanıtlarla bir POS terminalinden gelen APDU komutlarına yanıt verir veya terminal isteklerini, fiziksel kart sahibi mevcut olmadan terminalde ödemeleri mümkün kılmak için uygun APDU yanıtlarını oluşturan uzak bir sunucuya iletirler.

Teknik ilk kez 2023’te Polonya’da görüldü, ardından Çek Cumhuriyeti’ndeki kampanyalar ve daha sonra Rusya’daki daha büyük saldırı dalgaları izledi.

Zamanla, aşağıdakiler de dahil olmak üzere farklı pratik yaklaşımların ardından birden fazla varyant ortaya çıktı:

- EMV alanlarını Telegram’a veya diğer uç noktalara sızdıran veri toplayıcılar,

- APDU’ları uzaktan eşleştirilmiş cihazlara ileten röle araç kitleri,

- HCE yanıtlarının POS işlemlerini gerçek zamanlı olarak yetkilendirmek için manipüle edildiği “hayalet dokunma” ödemeleri,

- ve Android’de varsayılan ödeme işleyicisi olarak kayıtlı PWA’lar veya sahte banka uygulamaları.

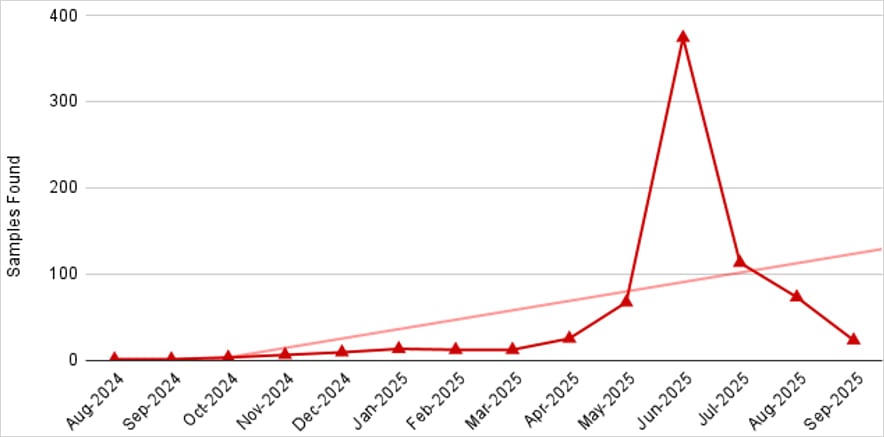

Google’ın ‘App Defense Alliance’ üyesi mobil güvenlik firması Zimperium’a göre, NFC kötü amaçlı yazılımlarının Android’deki popülaritesi son zamanlarda özellikle Doğu Avrupa’da patlama yaşadı.

Zimperium, “Yalnızca birkaç izole örnek olarak başlayan şey, şu anda vahşi doğada gözlemlenen 760’tan fazla kötü amaçlı uygulamayı kapsayacak şekilde genişledi; bu, NFC aktarımının kötüye kullanımının yavaşlamadığını, aksine hızlanmaya devam ettiğini gösteriyor” diye açıklıyor.

“Daha önce diğer satıcılar tarafından belgelenen kampanyalar artık erişimlerini Rusya, Polonya, Çek Cumhuriyeti, Slovakya ve diğerleri dahil olmak üzere ek bölgelere genişletiyor.”

Kaynak: Zimperium

Firma, bu kampanyaları destekleyen 70’in üzerinde komuta ve kontrol (C2) sunucusu ve uygulama dağıtım merkezinin yanı sıra çalınan verileri sızdırmak veya operasyonları koordine etmek için kullanılan düzinelerce Telegram botu ve özel kanalı tespit etti.

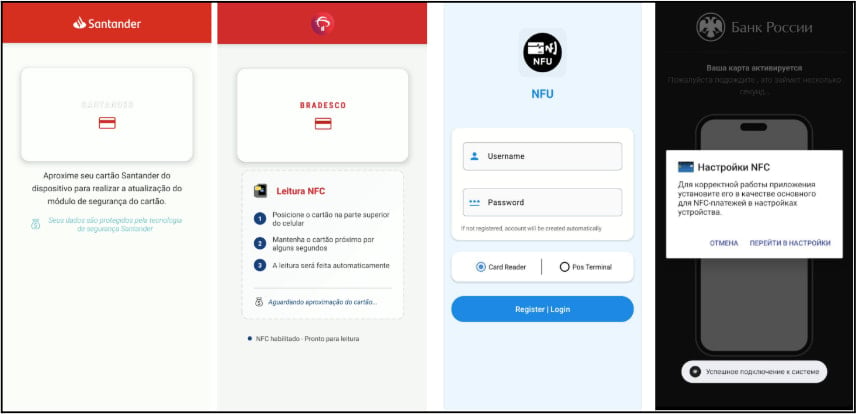

Kötü amaçlı yazılımı dağıtmak için kullanılan uygulamalar, Google Pay’in veya Santander Bank, VTB Bank, Tinkoff Bank, ING Bank, Bradesco Bank, Promsvyazbank (PSB) ve diğerleri gibi finansal kurumların kimliğine bürünüyor.

Kaynak: Zimperium

Android kullanıcılarına, yayıncıya açıkça güvenmedikleri sürece asla Google Play dışından APK yüklememeleri, bankacılık uygulamalarını yalnızca resmi banka bağlantılarından yüklemeleri ve NFC erişimi veya ön plan hizmet ayrıcalıkları gibi şüpheli izinleri kontrol etmeleri tavsiye ediliyor.

Ek olarak, Android’in yerleşik kötü amaçlı yazılımdan koruma aracı olan Play Protect ile cihazınızı düzenli olarak taramanız ve gerekmiyorsa NFC’yi devre dışı bırakmanız önerilir.

Vahşi doğada keşfedilen APK’ların Zimperium’un tam listesini burada bulabilirsiniz.

Ortamların %46’sında şifreler kırıldı; bu oran geçen yılki %25’ten neredeyse iki katına çıktı.

Önleme, tespit ve veri hırsızlığı eğilimlerine ilişkin daha fazla bulguya kapsamlı bir bakış için Picus Blue Report 2025’i hemen edinin.