Trend Micro araştırmacıları, CopperStealer kötü amaçlı yazılımını dağıtmak için yükleme başına ödeme ağları kullandıklarından, 2021’den beri Water Orthrus olarak bilinen bir tehdit aktörünü izliyorlar.

Kötü amaçlı yazılım, aşağıdakiler gibi farklı yasa dışı hedeflere hizmet etmek için tehdit aktörü tarafından çeşitli değişikliklere ve yükseltmelere tabi tutuldu: –

- Ağ reklamlarını enjekte etme

- Kişisel bilgilerin alınması

- Kripto para çalmak

Bunun dışında, siber güvenlik uzmanları, 2019’dan daha önce bildirilen “Scranos” tehdit kampanyası ile aralarında potansiyel bir ilişki olduğunu öne sürüyor.

Kimlik Bilgileri Kimlik Avı Kampanyası

Analistler, Mart 2023’te, CopperStealer ile benzerlikler paylaşan ve aynı yazarın çalışması olduğuna inanılan “CopperStealth” ve “CopperPhish” adlı kötü amaçlı yazılımları tanıtan iki yeni kampanya keşfettiler ve bunların Water Orthrus’un yeni faaliyetleri olduğunu öne sürdüler.

8 Mart 2023’te ilk kampanya, CopperStealth’i Çin’deki popüler bir yazılım paylaşım web sitesinde sunulan yükleyiciler aracılığıyla dağıtarak kötü amaçlı yazılımı ücretsiz yazılım olarak gizledi ve Çinli kullanıcılara odaklandı.

CopperStealth, explorer.exe’ye ve diğer sistem süreçlerine yükler ekleyen, ek görevlerin indirilmesini ve yürütülmesini başlatan bir rootkit dağıtır.

Ayrıca rootkit, belirli yürütülebilir dosyaların ve sürücülerin yürütülmesini engeller ve engellenenler listesindeki kayıt defteri anahtarlarına erişimi engeller.

Yükleyici, yürütüldükten sonra bu URL’lerdeki dosyaların kodunu çözen ve güvenliği ihlal edilmiş sisteme indiren kodlanmış URL’ler içerir ve dosyalardan biri CopperStealth damlalığı olarak tanımlanır.

CopperStealth, CopperStealer’ın önceki sürümlerinden taşınan “HelloWorld” dışa aktarma işlevini içerir ve damlalık, ilgili sürücüyü kaynaklarından almak için sistem mimarisini belirler.

Rootkit ile kayıtlı ve DriverEntry işlevinde IRP_MJ_CREATE, IRP_MJ_READ ve IRP_MJ_SHUTDOWN için özel işleyicilere sahip bir dosya sistemi filtre sürücüsü vardır.

Rootkit, sürücü olarak yeni bir işlem yüklediğinde, kara listeye alınan belirli bayt dizilerini arar ve bulunursa, sürücünün giriş noktası aşağıdakileri döndürecek şekilde değiştirilir: –

Aşağıda tüm bayt dizilerinden bahsetmiştik ve bunların arasında, bayt dizilerinden biri engellenen sürücülerle gömülü olarak gelir:-

- Pekin Huorong Ağ Teknolojisi Co., Ltd.

- Pekin Kingsoft Güvenlik Yazılımı Co., Ltd.

- Pekin Qihu Technology Co., Ltd.

- HuoRongBoRui (Pekin) Technology Co., Ltd.

- Qihoo 360 Yazılımı (Pekin) Co., Ltd.

İstatistik modülü cnzz, yürütüldükten sonra HKCU\Software\Microsoft\count_a0b1c2d3’te bir sayacı artırır, hxxp://www aracılığıyla internet bağlantısını doğrular[.]msftconnecttesti[.]com/connecttest.txt, benzersiz bir makine kimliği alır, istatistikleri hxxp://cnzz_url&m= adresine bildirir

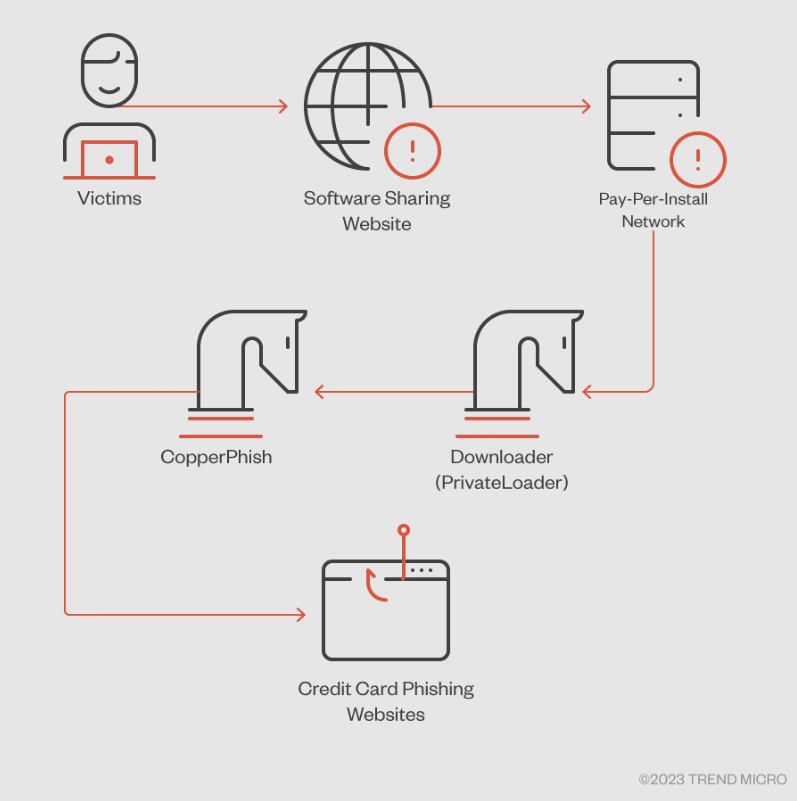

CopperPhish, reklamlardaki sahte indirme bağlantıları aracılığıyla yükleme başına ödeme (PPI) ağları aracılığıyla dağıtılan PrivateLoader gibi indiricilerle başlar.

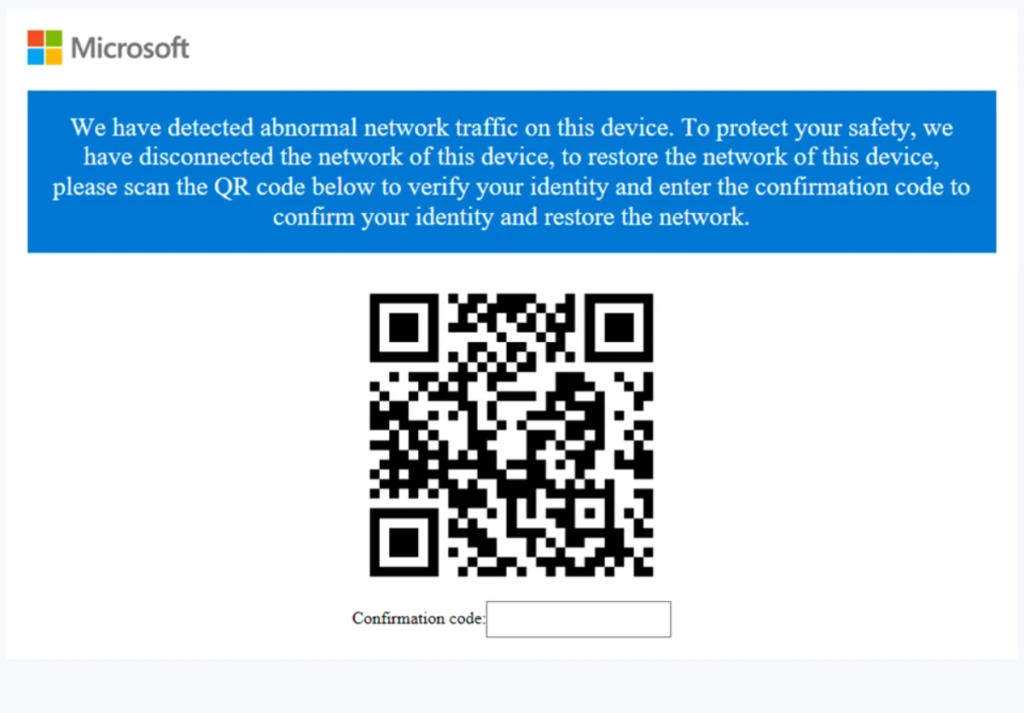

Web tarayıcı programı, davranışını yönetmek için bir Internet Explorer nesnesi ve SHDocVwCtl sınıfını kullanır, kurbanın “kontrol kodu” giriş alanından değeri alır ve giriş doğruysa, belirtilen kanallar yoluyla ana yüke bir çıkış mesajı gönderir.

CC verilerini çalmak

Bir Microsoft logosu ve QR kodu içeren kimlik avı web sayfası, simge durumuna küçültmek veya kapatmak için kontrollerden yoksundur, bu da kalıcılığı önlemek için kurbanların hem tarayıcı işlemini hem de ana yük sürecini sonlandırmasını gerektirir ve bir onay kodu, sağlanan bilgilerin doğruluğunun kanıtı olarak işlev görür. kurban.

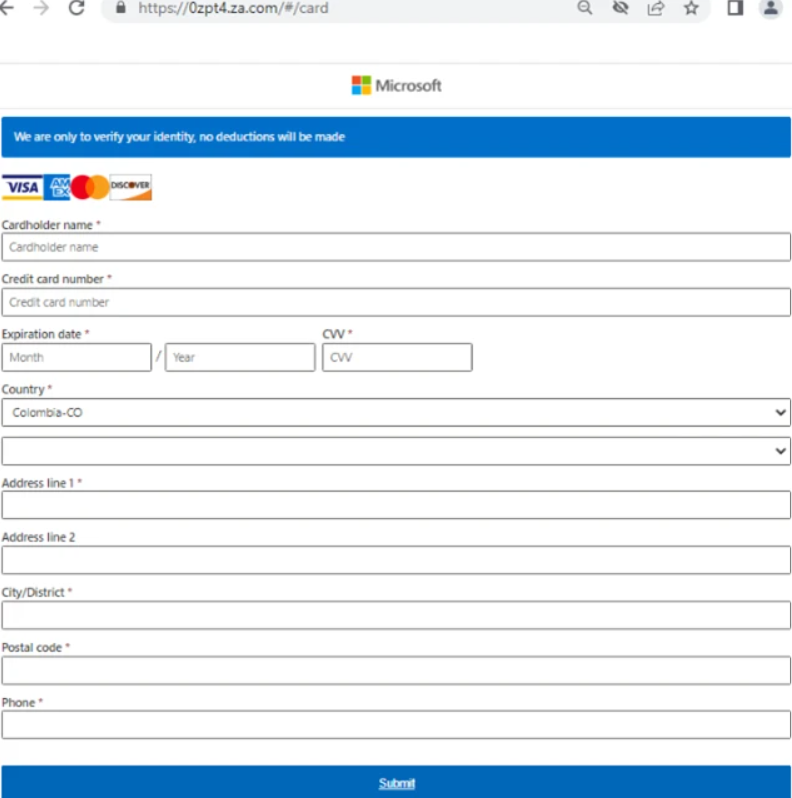

Kimlik avı URL’si kurbana bir onay sayfası ve ardından aşağıdaki gibi kredi kartı bilgileri gibi hassas bilgiler isteyen bir sayfa sunar:-

- Kredi Kartı Numarası

- Son kullanma tarihi

- CVV kodu

CopperPhish, kredi kartı bilgilerini hedef alan küresel bir kimlik avı kampanyasıdır ve tehdit aktörünün aynı anda birden fazla amacı olduğunu öne sürer.

Bunun dışında siber güvenlik analistleri, Water Orthrus’un odağını kişisel bilgilerden ve kripto para biriminden kredi kartı bilgilerini hedeflemeye kaydırdığını da vurguladı.

Ancak proaktif güvenlik önlemleri, kurumsal cihazları bu tür tehditlere karşı koruyabilir.

Güvenlik Düzeltme Eki’ni Sisteminize Uygulamakta Zorlanıyor Musunuz? –

All-in-One Patch Manager Plus’ı Deneyin