Yaygın olarak kullanılan bir kurumsal şifre yönetimi çözümü olan NetWrix Password Secure’de kritik bir güvenlik açığı keşfedilmiştir ve potansiyel olarak kimlik doğrulamalı saldırganların diğer kullanıcıların sistemlerinde uzaktan kod yürütmesine izin verir.

Hem istemci (PSC) hem de Sunucu (PSS) bileşenleri için belirli bir yapı 9.2.0.32454 de dahil olmak üzere 9.2.2’ye kadar sürümlerde tanımlanan bu kusur, güvenli kimlik bilgisi yönetimi için yazılıma güvenen kuruluşlar için önemli bir risk oluşturmaktadır.

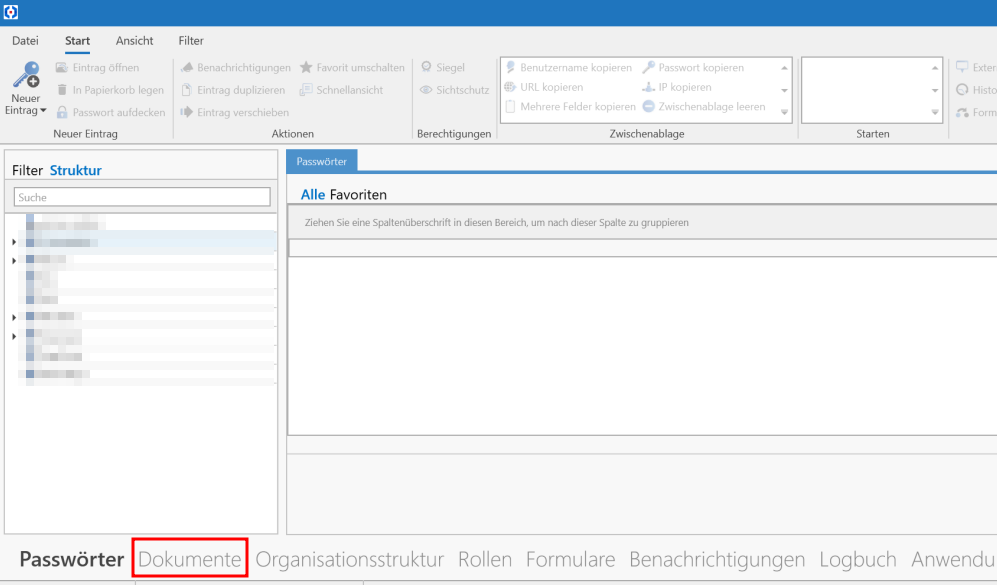

22 Mayıs 2025’te 8com’dan güvenlik araştırmacıları tarafından açıklanan güvenlik açığı, uygulamanın belirli koşullar altında kötü niyetli yükler çalıştırmak için kullanılabilen belge paylaşım işlevselliğindeki bir kusurdan kaynaklanmaktadır.

.png

)

Şiddetli güvenlik kusuru açıldı

Rapora göre, sorun NetWrix Password Secure, kullanıcılar arasında paylaşılan belge bağlantılarını nasıl işlediğine dair.

Derinlemesine bir analiz sırasında, araştırmacılar uygulamanın DocumentsHelper Sınıf adlı bir yöntem içerir OpenInDefaultProgramuzantılarıyla ilişkili varsayılan programı kullanarak dosyaları yürütür ProcessFileInfo nesne.

Yazılım, .exe gibi yürütülebilir dosyaların doğrudan yüklenmesini önlemek için ilk yüklemeler sırasında izin verilen dosya türlerinin (PDF, DOCX ve PNG gibi) bir beyaz listesini uygularken, mevcut belge bağlantılarını değiştirirken bir bypass bulundu.

Uygulama yalnızca DocumentType Güncellemeler sırasında beyaz listeye karşı öznitelik atar ve DocumentPath Doğrulanmamış gerçek dosya yolunu içeren öznitelik.

Bu gözetim, saldırganların yerel bir Windows sisteminde powerShell.exe gibi bir yürütülebilir dosyaya işaret etme yolunu değiştirmesine izin verirken, sistemin meta verilerinde iyi huylu bir dosya türü tutar.

Netwrix en son sürümlerde yama ile yanıt verir

Sömürü, özellikle tehlikeli hale gelir. DocumentParams Ek doğrulama olmadan yürütme programına aktarılan parametrelerin dahil edilmesine izin veren öznitelik.

Bu alanda kötü amaçlı bir yük (Windows hesap makinesini kavram olarak başlatma gibi) ayarlayarak ve PowerShell.exe’ye dosya yolunu yeniden yönlendirerek, araştırmacılar hedeflenen bir kullanıcı kurcalanmış belge bağlantısını çift tıkladığında keyfi kodu başarıyla yürüttüler.

Bu saldırı kullanıcı etkileşimi ve kimlik doğrulamalı erişim gerektirir, ancak özellikle kurbandan kötü amaçlı dosya yolunu gizleyen paylaşılan bağlantılar veya masaüstü kısayolları aracılığıyla gizlice yürütülebilir.

Alternatif bir senaryo, yerel PowerShell istismarının daha pratik olduğu düşünülse de, erişilebilir ağ paylaşımlarında yürütülebilir ürünlere işaret etmeyi içerir.

Netwrix, ertesi gün bir konsept kanıtı sağlayan 8com ekibi tarafından 28 Ocak 2025’teki güvenlik açığı hakkında derhal bilgilendirildi.

11 Şubat 2025 ve sonraki koordinasyonun onaylanmasından sonra NetWrix, 9.2.2’nin üzerindeki sürümlerde bir düzeltme yayınladı. 1 Nisan 2025’te sorunu detaylandıran ve kullanıcıları hemen güncellemeye çağıran resmi bir danışma (ADV-2025-009) yayınlandı.

Etkilenen sürümleri kullanan kuruluşlara, kimliği doğrulanmış uzaktan kod yürütme riskini azaltmak için sistemlerini yamaları tavsiye edilir, bu da kurumsal ortamlarda yetkisiz erişim veya veri ihlallerine yol açabilir.

Bu olay, hassas bilgileri korumak için tasarlanmış yazılımlarda titiz giriş validasyonunun ve güvenli dosya işleme mekanizmalarının önemini vurgulamaktadır.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!