Cyberseason Global Güvenlik Operasyon Merkezi (GSOC), meşru Netsupport Manager Uzaktan Erişim Aracı’nın (RAT) kötü niyetli sürümlerini dağıtmak için tehlikeye atılan WordPress web sitelerinden yararlanan tehdit aktörleri tarafından sofistike bir kampanyayı ortaya çıkardı.

Yakın tarihli bir raporda ayrıntılı olarak açıklanan bu kampanya, şüphesiz kullanıcıları Netsupport sıçan yükünü dağıtmak için tasarlanmış çok aşamalı bir saldırı zincirine çekmek için kimlik avı e-postaları, PDF ekleri ve hatta oyun web sitelerini kullanıyor.

Kötü niyetli kampanyalar kimlik avından yararlanıyor

Kötü niyetli JavaScript ve DOM manipülasyon tekniklerinin karmaşık kullanımı, sistemleri keşif ve daha fazla sömürü için sızmayı amaçlayan siber suçluların büyüyen teknik yeteneklerinin altını çizmektedir.

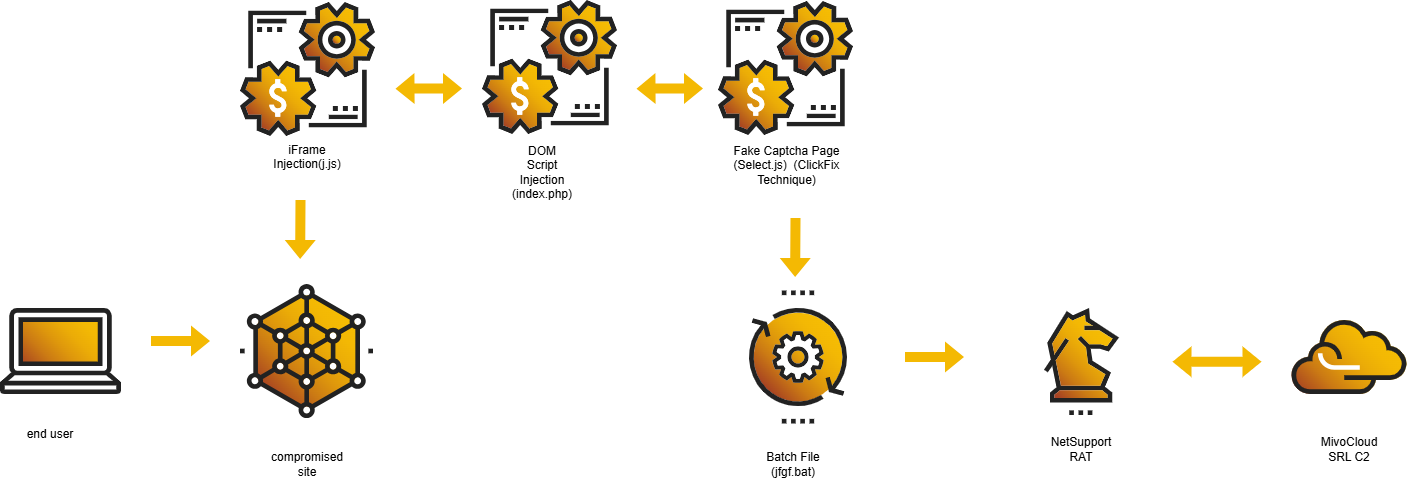

Saldırı, kurbanlar, yukarıda belirtilen teslimat yöntemlerinden biri aracılığıyla kötü niyetli bir WordPress sitesine yönlendirildiğinde başlar.

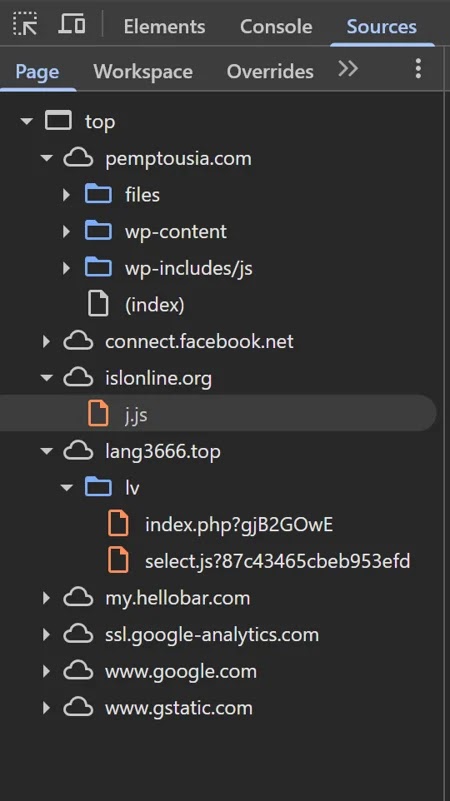

Tehdit aktörleri, Islonline gibi alanlardan “J.JS” adlı bir komut dosyasının indirilmesini tetikleyerek, sitenin meta açıklaması ve çapa etiketleri içine kötü niyetli JavaScript’i gömdü.[.]Org.

Saldırganın etkinlik durumuna bağlı olarak değişen bu komut dosyası, tarayıcı ayrıntılarını tanımlayarak, ziyaret zaman damgalarını günlüğe kaydederek ve kötü amaçlı bir alandan bir PHP dosyası yüklemek için bir IFrame oluşturarak Windows kullanıcılarını hedefler.

Tespitten kaçınmak için, komut dosyası tekrar ziyaretçileri izlemek için yerel depolama alanı kullanır ve gereksiz IFrame neslinden kaçınır.

Saldırı zincirinin teknik dökümü

Bir sonraki aşama, “index.php” adlı bir dosya aracılığıyla dinamik DOM manipülasyonunu içerir, bu da Tailwind CSS ile şekillendirilmiş sahte bir captcha sayfası oluşturmaktan sorumlu “Select.js” enjekte eder.

Bu aldatıcı sayfa, navigator.clipboard API’sini kullanarak kullanıcının panosuna kötü amaçlı bir komut kopyalanır ve kullanıcıları Windows Run iletişim kutusu aracılığıyla yürütmeye kandırır.

Bu sözde “ClickFix Technique” sonuçta Netsupport sıçanını dağıtan bir toplu iş dosyasını indirir.

Yorum bloklarında önemsiz verilerle gizlenmiş olan toplu iş dosyası, Netsupport istemcisini (Client32.exe) içeren bir fermuarlı arşivi çıkarır ve dosyaları kullanıcının %AppData %\ Roaming dizinine destekler.

Bir Windows Kayıt Defteri Run anahtarı aracılığıyla kalıcılık oluşturur ve genellikle 94.158.245 içinde barındırılan bir tehdit aktör kontrollü sunucuya bağlanır.[.]Moldova’da Mivocloud SRL tarafından yönetilen 0/24 Ağ Bloğu.

Enfeksiyon sonrası, saldırganlar Netsupport’un dosya transferleri ve uzaktan komut yürütme için sağlam özelliği setini kullanır ve genellikle uzlaşma saatleri içinde Active Directory’yi keşif için sorgular.

Bu kampanya, 2024’te en yaygın yedinci tehdit olarak sıralanan kötü niyetli bir sıçan haline gelen meşru bir uzaktan yönetim aracı olan Netsupport Manager’ın ikili doğasını vurgulamaktadır.

Yapılandırma dosyası “Client32.ini”, saldırgan kontrollü ağ geçitlerine bağlantı belirleyerek, yetkisiz erişimi ve daha fazla kötü amaçlı yazılım dağıtımını kolaylaştırarak kritik bir rol oynar.

Riskleri azaltmak için kuruluşlar enfekte uç noktaları izole etmeli, tanımlanmış uzlaşma göstergelerini engellemeli (IOC’ler), kimlik bilgilerini sıfırlamalı, yeniden görüntüleme sistemleri ve kullanıcıları kimlik avı bilinci konusunda eğitmelidir.

Veri maruz kalma ve tehdit oyuncusu etkinliğinin kapsamını değerlendirmek için derhal adli analiz önerilmektedir.

Uzlaşma Göstergeleri (IOCS)

| IOC | Tip |

|---|---|

| 94.158.245[.]104 | Ivır zıvır |

| 94.158.245[.]118 | Ivır zıvır |

| 94.158.245[.]131 | Ivır zıvır |

| 94.158.245[.]137 | Ivır zıvır |

| pempotya[.]com | İHTİSAS |

| 172.67.70[.]20 | Ivır zıvır |

| fmovies123[.]tepe | İHTİSAS |

| 79.141.173[.]158 | Ivır zıvır |

| badgervolleyball[.]org | İHTİSAS |

| 209.17.116[.]165 | Ivır zıvır |

| Islonline[.]org | İHTİSAS |

| 23.23.49[.]179 | Ivır zıvır |

Günlük Siber Güvenlik Haberleri’nde güncel olun. Bizi takip edin Google News, LinkedIn ve X’te.