ABD hükümeti, tehdit aktörlerinin şu anda CVE-2023-3519 olarak tanımlanan ve Citrix’in bu hafta yama yaptığı NetScaler ADC ve Gateway’de kritik öneme sahip bir sorun olarak tanımlanan sıfır günlük RCE güvenlik açığından yararlandıktan sonra kritik altyapı sektöründeki bir ABD kuruluşunun ağını ihlal ettiği konusunda uyarıda bulunuyor.

Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), saldırının Haziran ayında gerçekleştiğini ve bilgisayar korsanlarının erişimlerini Active Directory verilerini çalmak için kullandığını söylüyor.

Bilgisayar korsanları AD verilerini sızdırdı

Bu haftaki bir danışma belgesinde CISA, bilgisayar korsanlarının hedefin üretim dışı NetScaler Uygulama Teslim Denetleyicisi (ADC) cihazına bir web kabuğu yerleştirmek için kimliği doğrulanmamış uzaktan kod yürütme (RCE) kusurundan yararlandığı konusunda uyarıyor.

Arka kapı, saldırganın ağdaki kullanıcıları, grupları, uygulamaları ve cihazları içeren aktif dizin (AD) nesnelerini numaralandırmasının yanı sıra AD verilerini çalmasını sağladı.

CISA, hedeflenen NetScaler ADC cihazı ağ üzerinde ayrılmış bir ortamda olduğundan, bilgisayar korsanlarının yanal olarak bir etki alanı denetleyicisine geçemediğini söylüyor.

CISA, özellikle kritik altyapı segmentindeki kuruluşlara sistemlerinin tehlikeye girip girmediğini belirlemelerine yardımcı olmak için tespit yöntemleriyle birlikte taktikler, teknikler ve prosedürler (TTP’ler) içeren bir danışma belgesi yayınladı.

İlk istismar aşamasında, bilgisayar korsanları savunmasız cihaza genel bir web kabuğu, bir keşif komut dosyası ve bir keşif komut dosyası içeren bir TGZ arşivi yükledi. ayarlanan zaman ikili.

Alt ağda SMB taraması yaptılar ve Active Directory envanterini kontrol etmek ve sızdırmak için web kabuğunu kullandılar ve özellikle şunlarla ilgilendiler:

- Anahtarı ADC cihazında olan şifreli bir parola içeren NetScaler yapılandırma dosyaları

- Yapılandırma dosyasındaki AD parolasının kilidini açabilen NetScaler şifre çözme anahtarları

- Active Directory’deki kullanıcıların, sistemlerin, grupların, alt ağların, kuruluş birimlerinin, kişilerin, bölümlerin ve güvenlerin listesi

Saldırgan, OpenSSL kitaplığını kullanarak keşif verilerini şifreledi ve PNG görüntüsü olarak gizlenmiş bir tarball olarak sıkıştırılmış biçimde web’den erişilebilen bir konuma sızmak için hazırladı.

Bilgisayar korsanlarının, yöneticilerin uzaktan oturum açmasını engelleyecek olan yetkilendirme dosyasını silerek izlerini örtmeye çalıştıkları anlaşılıyor. Erişimi yeniden kazanmak için, yapıtları silmiş olabilecek tek kullanıcılı moda yeniden başlatma gereklidir.

Sıfır gün olduğu için güvenlik açığından yararlanan tehdit aktörleri ile NetScaler yöneticileri, sorunu çözmek için Citrix’in yayınladığı en son güncellemeleri gecikmeden yüklemelidir.

Binlerce savunmasız sunucu açığa çıktı

İnterneti daha güvenli hale getirmeye yönelik kar amacı gütmeyen bir kuruluş olan The Shadowserver Foundation’ın yaptığı ilk değerlendirme, CVE-2023-3519’un muhtemelen çevrimiçi olarak açığa çıkan 11.000’den fazla NetScaler ADC ve Ağ Geçidi sunucusunu etkilediğini gördü.

Kuruluş, bugün BleepingComputer’a, sorgularını 1 Temmuz’dan önce bir “son değiştirilme” başlığı döndüren tüm NetScaler cihazlarını savunmasız olarak etiketlemek üzere hassaslaştırdıktan sonra, bu sayının 15.000’e çıktığını söyledi.

Yeni sayı ayrıca NetScaler AAA (kimlik doğrulama sanal sunucusu) makineleri için algılama kapsamının iyileştirilmesinden kaynaklanmaktadır. Örgüt, artmasına rağmen, sayının muhtemelen ihtiyatlı bir tahmini temsil ettiğini söylüyor.

CISA ayrıca, kuruluşların CVE-2023-3519’dan yararlanarak uzlaşma belirtilerini kontrol etmek için kullanabilecekleri bir dizi komut yayınladı.

Köke giden komut istifleme

Citrix, 18 Temmuz’da CVE-2023-3519’u daha hafif iki güvenlik açığıyla birlikte yamaladı. Bunlardan biri, 8,3 önem puanına sahip ve CVE-2023-3466 olarak izlenen, yansıtılan siteler arası betik çalıştırma (XSS) hatasıdır.

Bu açıktan yararlanmak, savunmasız cihazla aynı ağdaki kurban tarayıcıya bir saldırgandan gelen kötü amaçlı bir bağlantı yüklerse mümkündür.

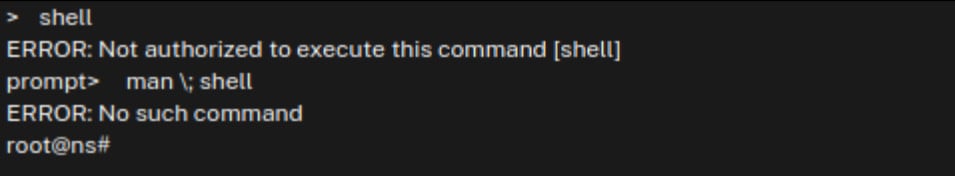

Diğeri, CVE-2023-3467 olarak tanımlanan köke ayrıcalık yükseltmesidir. 8.0 önem derecesi aldı ve NetScaler komut satırı arabiriminde (CLI) en az ayrıcalıklı role sahip bir saldırgan tarafından kullanılabilir.

Siber güvenlik şirketi Resillion’da araştırmacılar olan Jorren Geurts ve Wouter Rijkborst, güvenlik açığının ayrıntılı bir teknik analizini yayınlayarak NetScaler CLI’de belirli komutları yığınlamanın salt okunur izinlere sahip herhangi bir kullanıcının sistemde kök ayrıcalıkları elde etmesine nasıl olanak tanıdığını açıkladı.

kaynak: resillion

Araştırmacılar, BleepingComputer’a, düşük ayrıcalıklı kullanıcının web yönetim arayüzündeki aynı komutları kullanarak cihazda root izni alabileceğini söyledi. Ancak Rijkborst, bu yöntemin daha az kararlı olduğunu söyledi.

Şu anda bu daha az ciddi güvenlik açıklarının vahşi ortamda istismar edildiğine dair bir bilgi yok, ancak halihazırda ağa erişimi olan tehdit aktörleri, ağdaki erişimlerini artırmak için bunlardan yararlanabilir.

Son zamanlarda Estée Lauder Şirketleri, MOVEit sıfır gün güvenlik açığı ve ALPHV/BlackCat fidye yazılımı çeteleri aracılığıyla Clop’tan gelen ayrı saldırılarda iki kez ihlal edildi.

ALPH/BlackCat’in ilk erişimi nasıl elde ettiği belirsizliğini koruyor ancak çete, şirketin ilk olayla başa çıkmak için Microsoft DART ve Mandiant hizmetlerini devreye sokmasından iki hafta sonra hala ağda olduklarıyla övündü.

Tehdit aktörleri, özellikle gelişmiş gruplar, kurban ağı üzerinde yanal olarak hareket etmek için her zaman acele etmezler ve bazen daha az gürültülü ve saldırının başarısını artıran bir yöntem bulmak için sessizce beklerler.