Araştırmacılar, ev kullanıcıları ve küçük işletmeler arasında popüler olduğu kanıtlanmış, bütçe dostu bir yönlendirici olan Netgear WNR614 N300’ü etkileyen, değişen şiddette yarım düzine güvenlik açığı buldu.

Cihaz kullanım ömrünün sonuna (EoL) ulaştı ve artık Netgear tarafından desteklenmiyor ancak güvenilirliği, kullanım kolaylığı ve performansı nedeniyle birçok ortamda hâlâ mevcut.

RedFox Security’deki araştırmacılar, yönlendiricide kimlik doğrulamayı atlama ve zayıf parola politikasından parolaları düz metin olarak saklamaya ve Wi-Fi Korumalı Kurulum (WPS) PIN’ine maruz kalmaya kadar değişen altı güvenlik açığı keşfetti:

CVE-2024-36787: saldırganın kimlik doğrulamayı atlamasına ve belirtilmemiş vektörler aracılığıyla yönetim arayüzüne erişmesine olanak tanır. Kusur, yönlendiricinin ayarlarına yetkisiz erişime olanak tanıyarak ağ güvenliği ve hassas kullanıcı verileri için ciddi bir tehdit oluşturuyor.

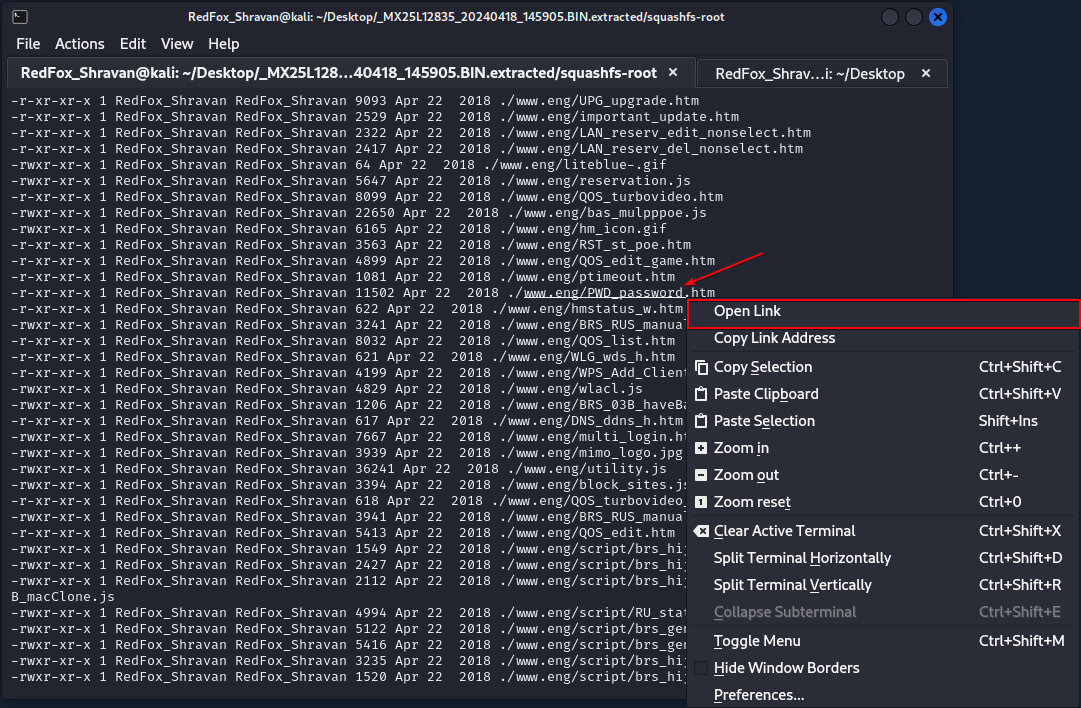

Kaynak: RedFox

CVE-2024-36788: Yönlendiricinin çerezler için HTTPOnly bayrağının ayarı hatalı. Saldırgan, yönlendirici ile ona bağlanan cihazlar arasındaki hassas iletişimleri engellemek ve bunlara erişmek için bu güvenlik açığından yararlanabilir.

CVE-2024-36789: Saldırganların uygun güvenlik standartlarına uymayan şifreler oluşturmasına ve hatta yönetici hesabı için tek bir karakteri şifre olarak kabul etmesine olanak tanır. Bu, yetkisiz erişime, ağ manipülasyonuna ve potansiyel verilerin açığa çıkmasına neden olabilir.

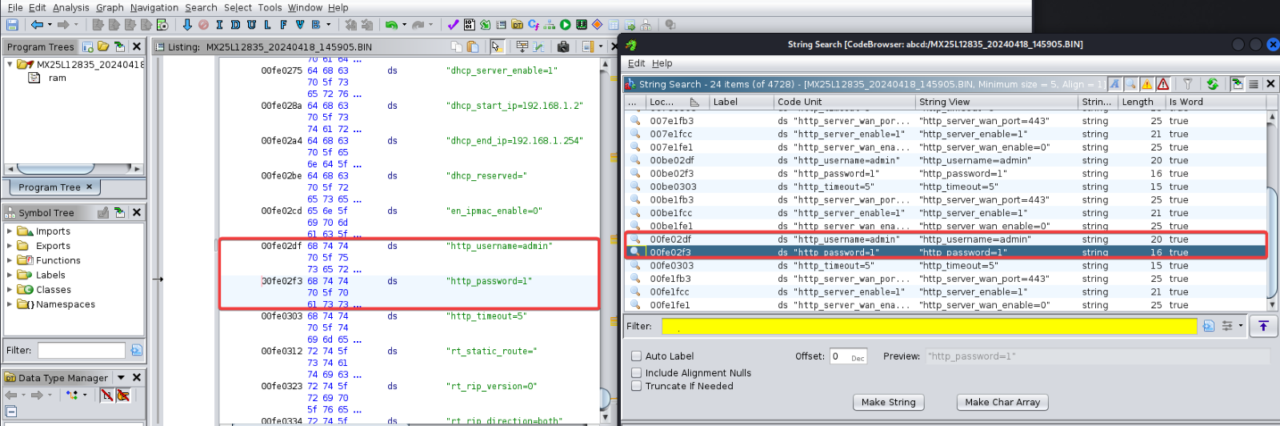

CVE-2024-36790: Yönlendirici, kimlik bilgilerini düz metin olarak saklar; bu, bir saldırganın yetkisiz erişim elde etmesini, yönlendiriciyi manipüle etmesini ve hassas verileri açığa çıkarmasını kolaylaştırır.

Kaynak: RedFox

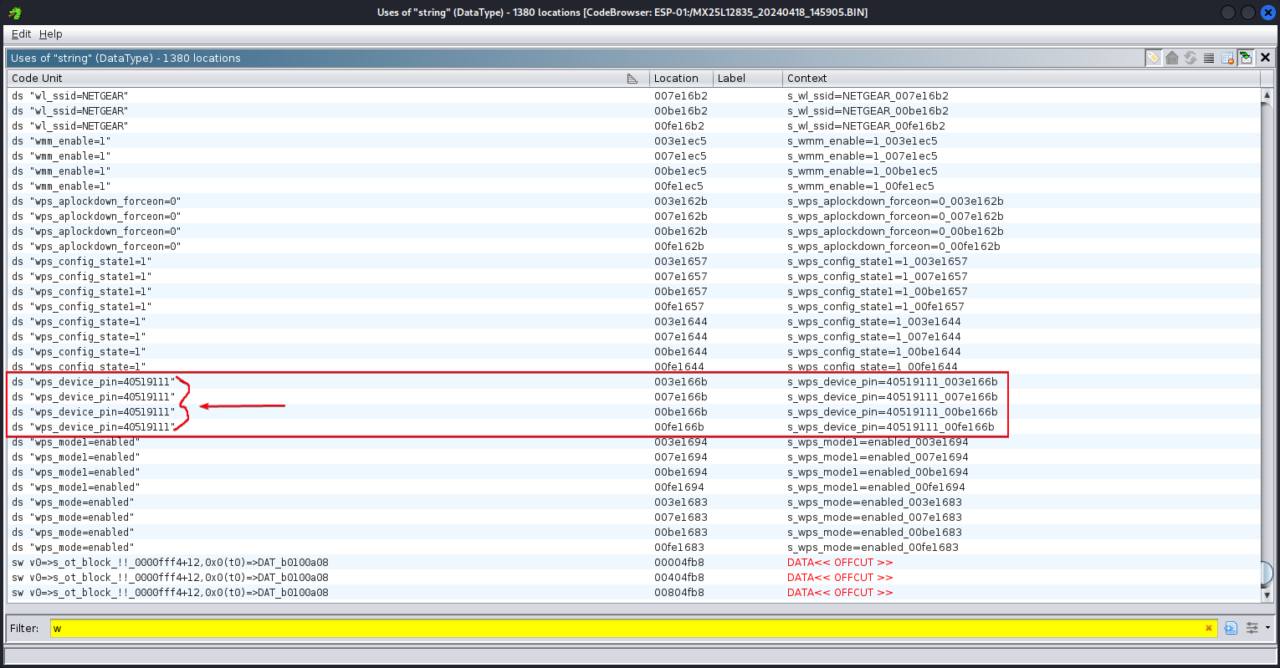

CVE-2024-36792: WPS Wi-Fi özelliğinin uygulanması, saldırganların yönlendiricinin PIN’ine erişmesine olanak tanır. Bu, yönlendiriciyi olası yetkisiz erişime ve manipülasyona açık hale getirir.

Kaynak: RedFox

CVE-2024-36795: Saldırganların yönlendiricinin ürün yazılımına gömülü URL’lere ve dizinlere erişmesine olanak tanıyan güvenli olmayan izinler. Bu, yetkisiz ağ erişimi ve kontrolü riskini artırır.

Yönlendirici EoL’ye ulaştığından Netgear’ın güvenlik açıklarına yönelik güvenlik güncellemeleri yayınlaması beklenmiyor. Şu anda cihazı değiştirmek bir seçenek değilse, kullanıcılara saldırıları önlemeye yardımcı olabilecek azaltıcı önlemleri uygulamaları şiddetle tavsiye edilir:

- Yetkisiz erişim riskini azaltmak için uzaktan yönetim özelliklerini kapatın.

- Karmaşık, uzun şifreler kullanın ve bunları düzenli olarak değiştirin.

- Olası bir ihlalin etkisini sınırlamak için yönlendiriciyi ağ içindeki kritik sistemlerden ayırın.

- Yönlendiricinin HTTPS kullandığından emin olun ve tüm iletişimlerin güvenliğini sağlamak ve müdahaleye karşı koruma sağlamak için HTTPS’yi zorlayan tarayıcı ayarlarını kullanın.

- Saldırganların bu özellikten yararlanarak yetkisiz erişim elde etmesini önlemek için WPS’yi kapatın.

- Eski protokollere göre gelişmiş güvenlik için WPA3’e geçin.

- Yönlendiricinin yönetim arayüzüne erişimi kısıtlayın.

Ancak hala Netgear WNR614’e güvenen kullanıcılar, onu üreticisi tarafından aktif olarak desteklenen ve daha iyi güvenlik sağlayan bir modelle değiştirmeyi düşünmelidir.