Netcomm ve TP-Link yönlendiricilerinde, bazıları uzaktan kod yürütmeyi gerçekleştirmek için silah haline getirilebilen güvenlik açıkları ifşa edildi.

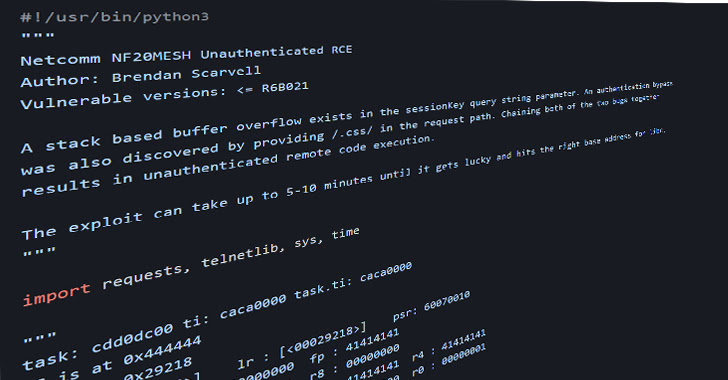

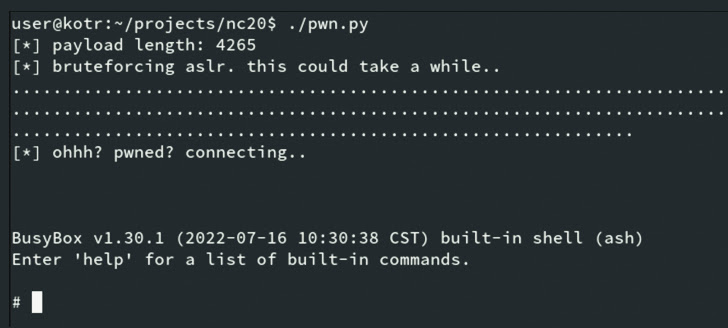

CVE-2022-4873 ve CVE-2022-4874 olarak izlenen kusurlar, yığın tabanlı arabellek taşması ve kimlik doğrulama atlaması durumuyla ilgilidir ve R6B035’ten önceki yazılım sürümlerini çalıştıran Netcomm yönlendirici modelleri NF20MESH, NF20 ve NL1902’yi etkiler.

CERT Koordinasyon Merkezi (CERT/CC) Salı günü yayınlanan bir danışma belgesinde, “İki güvenlik açığı birbirine zincirlendiğinde, kimliği doğrulanmamış uzak bir saldırganın rasgele kod yürütmesine izin veriyor.”

“Saldırgan önce etkilenen cihazlara yetkisiz erişim elde edebilir ve ardından bu giriş noktalarını diğer ağlara erişim elde etmek veya dahili ağdan iletilen verilerin kullanılabilirliğini, bütünlüğünü veya gizliliğini tehlikeye atmak için kullanabilir.”

Güvenlik araştırmacısı Brendan Scarvell, sorunları Ekim 2022’de keşfedip bildirdiği için kredilendirildi.

İlgili bir geliştirmede, CERT/CC ayrıca TP-Link yönlendiricileri WR710N-V1-151022 ve Archer-C5-V2-160201’i etkileyen ve bilgilerin açığa çıkmasına (CVE-2022-4499) ve uzaktan kod yürütülmesine ( CVE-2022-4498).

CVE-2022-4499 ayrıca, girilen kimlik bilgilerini doğrulamak için kullanılan bir işlevi hedefleyen bir yan kanal saldırısıdır. CERT/CC, “Savunmasız sürecin yanıt süresini ölçerek, kullanıcı adı ve parola dizilerinin her bir baytını tahmin etmek daha kolay olabilir” dedi.

Microsoft araştırmacısı James Hull, iki hatayı ifşa ettiği için kabul edildi. Hacker News, yorum için TP-Link’e ulaştı ve yanıt alırsak hikayeyi güncelleyeceğiz.