.NET kötü amaçlı yazılım gizleme araçları, .NET uygulamalarının kaynak kodunu gizlemek için kullanılan araçlardır, bu da tersine mühendislerin kodu anlamasını ve analiz etmesini zorlaştırır.

Değişkenleri yeniden adlandırırlar, kod yapılarını değiştirirler ve kötü amaçlı yazılımın güvenlik önlemlerine karşı gücünü artırarak tespit ve analizi gizlemek için yanıltıcı talimatlar eklerler.

Temiz kötü amaçlı yazılım bulmak nadirdir, çünkü bunlar genellikle şaşırtmacalarla analiz yapılmasını önlemek için değiştirilmektedir. Bazıları makine kodunu değiştirir (C/Asm/Rust), diğerleri ise .NET IL kodunu değiştirir.

ANY.RUN’a göre Teknik yazım Bölüm 1, kafa karıştırıcıları anlamak için onların yaratıcıları gibi düşünmeliyiz. Doğru savunma yapmak için siber güvenlikteki kırmızı/mavi takım gibi hücumu anlamalısınız.

HERHANGİ BİR ÇALIŞMA SOC ve DFIR ekipleri için kötü amaçlı yazılım analizinin ağır yükünün yanı sıra Tehdit İstihbaratı Akışları ve Tehdit İstihbaratı Araması. Her gün 300.000 profesyonel, olayları araştırmak ve tehdit analizini kolaylaştırmak için platformumuzu kullanıyor.

Teknik Analiz

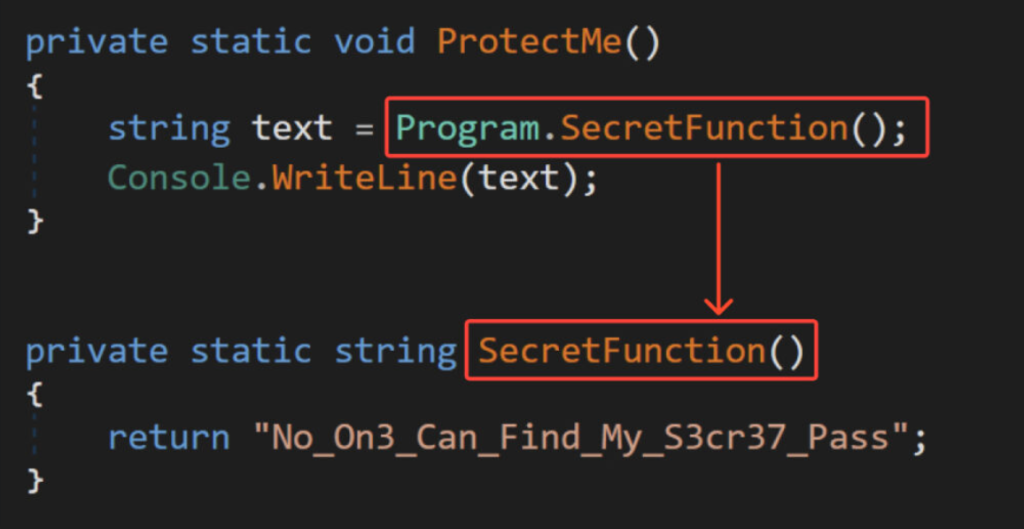

ANY.RUN araştırmacıları, görüntünün altındaki “No_On3_Can_Find_My_S3cr37_Pass” çıktısını veren “ProtectMe” işlevinin birkaç satır kod ve bir değişken içerdiği basit bir gizleme aracı oluşturdular.

.NET hata ayıklayıcısı “DnSpy”da, kaynak koda dönüştürülen kod aşağıdaki gibi görünür:

Yerleşik yazılımın ilgili araçta açılması, herkesin şifreyi hızlı ve kolay bir şekilde keşfedebileceğini gösterir.

Şifreyi korumak için. aşağıdaki stratejiler önerilir:

- vekil işlevler

- karakter dökümü

- sayısal dönüşüm

- ağır matematik

- CFG gizleme

Proxy işlevleri, her statik dizeyi, bu bireysel işlevler üzerinde daha iyi kontrol sağlayan saçma bir adla kendi işlevine yerleştirir.

Araştırmacılar, hedefe ulaşmak için IL kodunun değiştirilmesi gerektiğini vurguladı. Daha sonra derlenen “Kaynak kodu” üzerinde “Dnlib” kütüphanesi kullanılarak uygun analiz ve uygulama yapılması gerekmektedir.

Bu işlemi tamamlamak için takip edilmesi gereken birkaç adım vardır ve burada bunlardan bahsettik:

- “ProtectMe” fonksiyonunu bulun.

- Tüm talimatları izleyin ve her bir “ldstr” (yük dizesi) örneğini bulun.

- Rastgele bir adla yeni bir sınıf ve yeni bir işlev oluşturun.

- Oluşturulan fonksiyonun gövdesine “ldstr” ve “ret” talimatlarını ekleyin.

- Orijinal “ldstr”yi yeni işlev çağrısıyla değiştirin.

Araştırmacılar orijinal ipi gizledi ancak hala kolayca keşfedilebilir durumda. Siber güvenlik analistleri, daha zorlu bir kod sunumu için daha sonra karıştırmayı mümkün kılarak güvenliği artırmak amacıyla sırrı karakterlere böldü.

Kaynaktaki ve kaynak koda dönüştürülmüş koddaki sembollerin sayısal temsillerle değiştirilmesi, karakterleri etkili bir şekilde gizler.

“Conv.U2” komutunu kullanarak her karakter işaretsiz bir int’ye dönüştürülür, bir dizeye dönüştürülür ve nihai sonuca eklenir.

Araştırmacılar, “MaskCharsWithNumVal” fonksiyonunun bu dönüşümü kolaylaştırdığı obfuscator’da ayarlamalar yaptı.

IlSpy, sayısal gösterimleri ustaca karakterlere dönüştürerek onları okunabilir hale getiren başka bir etkili IL kod analiz aracıdır.

Bunun yanı sıra dosyanın ikili görünümünün incelenmesi, araştırmacıların sırrının dağınık varlığını ortaya çıkarıyor.

Tehdit İstihbaratı Arama, ANY.RUN’un kapsamlı etkileşimli kötü amaçlı yazılım analizi oturumları veritabanından çıkarılan milyonlarca IOC’nin merkezi deposu.

Ücretsiz Demo Talep Edin

Aşağıda, basit obfuscator’a saldırmak için kullanılabilecek tüm unsurlardan bahsettik:

- Kesme noktası

- Bellek dökümü

- De4dot

Modern şaşırtmacalar bu tekniklerin gelişmiş versiyonlarını kullanır. Gelişmiş bir anlayışla araştırmacılar, çağdaş şaşırtmacaları kapsamlı bir şekilde incelemeye hazırdır ve bu da onların temel zorluklarını derinlemesine incelemelerine yardımcı olur.

Bölüm 2’de diğer kod koruma yöntemleri ele alınacaktır. Gizleyiciler kesme noktalarına, De4dot’a ve bellek dökümlerine nasıl karşı koyar? Kodu ve diğer büyüleyici unsurları anlamak için savunmalarının nasıl aşılacağı da incelenecektir. Sizi haberdar edicez.

ANY.RUN Interactive kötü amaçlı yazılım analizi premium erişiminin tüm özelliklerini 14 gün boyunca sıfır maliyetle deneyin. Ücretsiz deneme.