ReversingLabs (RL) araştırmacıları, NuGet paket yöneticisi aracılığıyla .NET geliştirici ekosistemini hedef alan karmaşık bir kötü amaçlı yazılım kampanyasını ortaya çıkardı.

Temmuz 2025’te başlayan kampanya, meşru kripto para birimi kitaplıklarını taklit etmek için tasarlanmış 14 kötü amaçlı paketi içeriyor.

Bu paketler, kripto cüzdanlarını çalmak, fonları yeniden yönlendirmek ve Google Ads OAuth jetonlarını sızdırmak üzere tasarlandı; bu da bu yıl açık kaynaklı yazılım (OSS) tedarik zinciri saldırılarında önemli bir artışa işaret ediyor.

“Netherеum” Aldatmacası

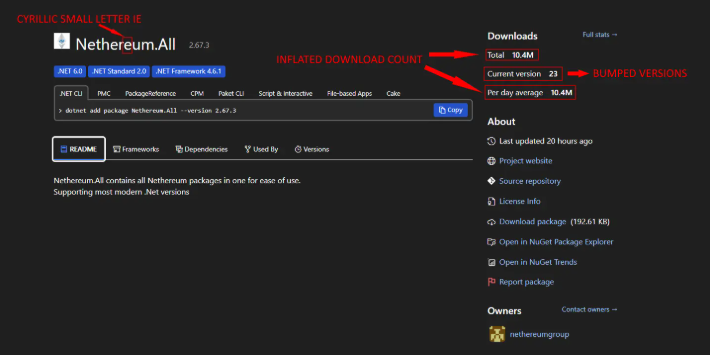

Soruşturma, 17 Ekim’de Netherеum.All adlı bir paketin keşfedilmesiyle başladı. Paket, Ethereum blockchain için yaygın olarak kullanılan bir .NET entegrasyon kütüphanesi olan “Nethereum”u görsel olarak taklit etmek için adında Kiril karakteri kullanan bir homoglif saldırısı kullandı.

NuGet, 2025 yılında PyPI ve npm’ye kıyasla kötü amaçlı yazılımlara karşı nispeten sessiz kalsa da bu kampanya, tehdit aktörlerinin hedeflerini çeşitlendirdiğini gösteriyor. Saldırganlar, geliştiricileri kandırmak için aşağıdakiler de dahil olmak üzere agresif sosyal mühendislik taktikleri kullandı:

- Sürüm Çarpışması: Aktif bakım ve güvenilirliği simüle etmek için düzinelerce yeni sürümü hızla yayınlayın.

- Yapay Enflasyon: Sahte bir popülerlik duygusu yaratmak için, yayınlandıktan kısa bir süre sonra indirme sayılarının milyonlara ulaşması.

- Yazım hatası: güvenilir araçlarla aynı görünen adlar oluşturmak.

Teknik Arıza

RL araştırmacıları 14 paketi analiz etti ve bunları kötü amaçlı yüklerine göre üç farklı gruba ayırdı.

Grup 1: Cüzdan Hırsızları

Netherеum.All ve SolnetPlus dahil paketlerin çoğu, hassas cüzdan verilerini sızdırmak için tasarlandı.

Yazarlar, kritik kod yürütme noktalarına Shuffle adlı kötü amaçlı bir işlev yerleştirdiler. Tespitten kaçınmak için, sızıntı URL’si sabit kodlanmadı ancak bir XOR şifresi kullanılarak dinamik olarak oluşturuldu.

Kötü amaçlı yazılım tetiklendiğinde, Solana ağ monitörü (solananetworkinstance) gibi davranan bir etki alanına özel anahtarlar, tohum ifadeleri ve Cüzdan İçe Aktarma Formatı (WIF) anahtarları gönderdi.[.]bilgi).

Grup 2: Fon Yönlendiricisi

Coinbase.Net.Api gibi paketler farklı bir mekanizma kullanıyordu. Bu paketler, anahtarları dışarı çıkarmak yerine SendMoneyAsync yöntemine bir MapAddress işlevi enjekte etti.

100 doları aşan işlemler için izlenen kod mantığı, saldırgan tarafından kontrol edilen bir cüzdanla hedef adresin üzerine sessizce yazarak, transfer sırasında fonları doğrudan tehdit aktörlerine etkili bir şekilde aktardı.

Grup 3: OAuth Kimlik Bilgisi Hırsızlığı

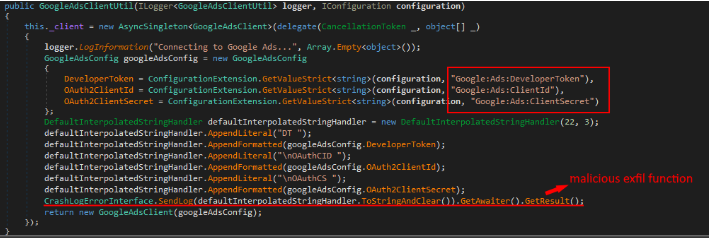

GoogleAds.API paketi tarafından temsil edilen son grup, doğrudan kripto hırsızlığından uzaklaştı. Bu kötü amaçlı yazılım özellikle Google Ads hesaplarını hedef alarak OAuth İstemci Kimliklerini, sırlarını ve geliştirici jetonlarını sızdırdı.

Bu kimlik bilgilerine sahip olmak, saldırganların kurbanların kimliğine bürünmesine, kampanya verilerine erişmesine ve sahte reklamlara potansiyel olarak sınırsız para harcamasına olanak tanır.

Bu kampanya, güvenin yazılım tedarik zincirindeki en zayıf halka olmaya devam ettiğini vurguluyor. NuGet’in 2024’te zorunlu iki faktörlü kimlik doğrulamayı uygulamasına rağmen saldırganlar, sosyal mühendislik yoluyla savunmaları atlamaya devam ediyor.

Tanımlanan paketler aralarında AngelDev, DamienMcdougal ve jackfreemancodes adlı hesapların da bulunduğu çeşitli yazarlar tarafından yayınlandı.

SolnetAll paketi analizden önce kaldırılmış olmasına rağmen, diğer onaylı hırsızlardan sorumlu olan aynı yazara bağlanmıştı.

Geliştiricilerin yalnızca kolayca tahrif edilebilecek indirme ölçümlerine güvenmek yerine paketin yayınlanma tarihlerini ve yazar geçmişlerini incelemeleri tavsiye ediliyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.