Şunu hayal edin: Filonunuzdaki her dizüstü bilgisayarı gerçek zamanlı telemetri, hızlı izolasyon ve otomatik geri alma ile sertleştirdiniz. Ancak kurumsal posta kutusu-çoğu saldırgan için ön kapı-hala 1990’ların dönemi filtresi ile korunmaktadır.

Bu dengeli bir yaklaşım değil. E-posta, ihlaller için birincil bir vektör olarak kalır, ancak genellikle dinamik, teslimat sonrası bir ortam yerine statik bir mesaj akışı olarak ele alırız. Bu ortam OAuth jetonları, paylaşılan sürücü bağlantıları ve yıllarca süren hassas verilerle zengindir.

Konuşmanın değişmesi gerekiyor. “Ağ geçidi kötü şeyi engelledi mi?” Diye sormalıyız. Ve “Bir saldırgan kaçınılmaz olarak içeri girdiğinde hasarı ne kadar hızlı görebilir, içerebilir ve geri alabiliriz?”

Bu lens aracılığıyla e-posta güvenliğine bakmak, uç nokta korumasına daha önce devrim yaratan aynı varsayım, tespit, tespit ve cevap zihniyetine doğru temel bir kaymayı zorlar.

Duvarın çöktüğü gün

Çoğu güvenlik uzmanı istatistikleri bilir. Kimlik avı ve kimlik bilgisi hırsızlığı, ihlal raporlarına hükmetmeye devam eder ve iş e -posta uzlaşmasının finansal etkisi genellikle fidye yazılımlarından ağır basar. Ancak veriler, eski antivirüsün düşüşünü yansıtan daha ilginç bir hikaye anlatıyor.

On yıl önce, AV bilinen tehditleri yakalamakta iyiydi, ancak sıfır gün istismarları ve yeni kötü amaçlı yazılım geçmişti. Takımların görünürlüğe ihtiyaç duyduğu için uç nokta tespit ve yanıtı (EDR) ortaya çıktı sonrasında Bir saldırgan zaten makinede idi.

E -posta aynı komut dosyasını takip ediyor. Güvenli E -posta Ağ Geçitleri (SEG’ler) hala spam ve emtia kimlik avı kampanyalarını oldukça iyi filtreleyin. Özledikleri şey, modern tehdit manzarasını tanımlayan saldırılardır:

- Yüksüz işletme e-posta uzlaşması (BEC)

- Teslimattan sonra silahlandırılan kötü niyetli bağlantılar

- Hiçbir kötü amaçlı yazılım içermeyen çalıntı kimlik bilgilerini kullanarak hesap devralmaları

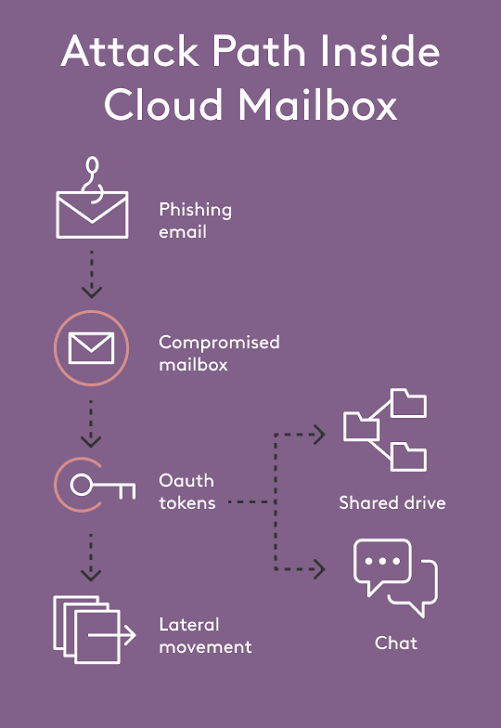

Tek bir posta kutusu tehlikeye atıldıktan sonra, saldırgan OAuth uygulamaları, paylaşılan dosyalar, sohbet geçmişleri ve Microsoft 365 veya Google çalışma alanındaki takvim davetiyelerinin bağlantılı bir grafiğine erişir. Bu grafikte yanal olarak hareket etmek nadiren başka bir SEG uyarısını tetikler. Hasar tamamen bulut çalışma alanının içinde gerçekleşir.

E -posta güvenliği uç noktadan hangi öğrenebilir?

Son nokta dünyasında, atılım daha iyi bir kara liste değildi. Önlemenin sürekli görünürlük ve hızlı, otomatik yanıtla eşleştirilmesi gerektiğinin farkına varmıştır. EDR platformları bize işlem ağaçlarını, kayıt defteri değişikliklerini ve ağ çağrılarını kaydetme yeteneği verdi. Bir tehdit tespit edildiğinde, bir konak izole edilebilir ve değişiklikler tek bir konsoldan geri alınabilir.

Şimdi e -posta yöneticilerine aynı süper puan vermeyi hayal edin: Mesajlar, OAuth kapsamları ve dosya paylaşımı için bir geri sarma düğmesi; Riskli bir kuralın oluşturulduğu anda bir posta kutusu donma – veya en azından MFA – Challenge -; ve kimlik bilgilerinden sonra hangi hassas iş parçacığını okuduğunu gösteren bir zaman çizelgesi çalındığını gösteren bir zaman çizelgesi.

Yeteneklerin bu kombinasyonu, e-posta güvenliğine modern, EDR benzeri bir yaklaşımın sağladığı şeydir. Bu basit bir fikir: Bir saldırganın sonunda bir posta kutusuna ineceğini ve serpinti tespit etmek, araştırmak ve içermek için gereken araçları oluşturacağını varsayın.

Mümkün kılan API ilk an

Yıllarca, gerekli kırılgan günlük konfigürasyonları veya ağır uç nokta ajanları e-postasına teslimat sonrası denetimler eklemek. Bulut Suites bu sorunu bizim için sessizce çözdü.

Microsoft Graph ve Google’ın çalışma alanı API’ları artık gerekli telemetriyi – Mailbox denetim günlükleri, mesaj kimlikleri, paylaşım etkinlikleri ve izin değişikliklerini – özellikle OAuth’a maruz bırakıyor. Görünürlük sağlayan aynı API’ler de kontrol sağlar. Bir jetonu iptal edebilir, her gelen kutusundan teslim edilen bir mesaj çekebilir veya saniyeler içinde bir yönlendirme kuralını kaldırabilirler.

Sensörler ve aktüatörler zaten platforma pişirilmiş. Onları sadece EDR gibi hissettiren bir iş akışına bağlamamız gerekiyor. Görevimizde tartıştığımız gibi, e-posta güvenliğinin evrimi olan bu telemetri zenginliği, güvenlik ekiplerinin ayar filtresi kurallarının molinin ötesine geçmesine izin veren şeydir. Bir kullanıcının bir Phish bildirmesini beklemek yerine, platform imkansız bir seyahat oturum açabilir, hesabın derhal beş yeni paylaşım bağlantısı oluşturduğunu ve riski otomatik olarak düzeltebilir.

Bu neden yalın güvenlik ekipleri için önemlidir?

Küçük ve hatta orta büyüklükteki bir şirkette güvenlik direktörü genellikle güvenlik açığı yönetimi, olay tepkisi ve uyumluluk hokkabazlığıdır. Araç yayılımı düşmandır.

EDR benzeri bir e-posta yaklaşımı, birkaç parçalı kontrolü (SEG politikası, DLP, olay yanıt oyun kitapları, SaaS-SAA’lar izlemesi-tek bir yüzeye çöker. MX kayıt değişikliği, dağıtılacak aracılar yok ve kullanıcılara “Rapor Phish” düğmesine tıklayan bağımlılık yok.

Daha da önemlisi, önemli metrikler üretir. Keyfi bir “yakalama oranına” atıfta bulunmak yerine, tahta düzeyinde soruları somut verilerle cevaplayabilirsiniz:

- Geri ihlal edilmiş bir posta kutusunu ne kadar hızlı tespit ediyoruz?

- Sınırlamadan önce ne kadar hassas veriye erişilebilirdi?

- Bu çeyrekte kaç riskli OAuth hibesi iptal edildi?

Bu sayılar teorik filtre etkinliğini değil, gerçek risk azaltma tanımlamaktadır.

İlerlemenin pragmatik bir yolu

Bunun soyut bir egzersiz olması gerekmez. İleriye giden yol artımlıdır ve her adım somut bir güvenlik avantajı sağlar.

- Yerel denetim günlüklerini etkinleştirin. Hem Microsoft 365 hem de Google Workspace kapsamlı günlüğü içerir. Bu, gelecekteki herhangi bir otomasyon için ihtiyaç duyacağınız temel gerçeğidir.

- Telemetrenizi merkezileştirin. SIEM veya günlük platformunuzda, uzlaşma sinyalleri aramaya başlayın: ani posta kuralı oluşturma, kitle dosya indirmeleri, olağandışı oturum açma konumları ve yeni OAuth hibeleri.

- Otomatik yanıtı test edin. Bir kimlik avı simülasyonu ile “Mesaj Plawback” i test etmek için yerel API’leri kullanın. Hem Microsoft Graph hem de Gmail API bu uç noktaları kutudan çıkarıyor.

- Özel platformları değerlendirin. Kapsama genişlikleri, kontrat sonrası oyun kitaplarının karmaşıklığı ve algılama ve otomatik eylem arasındaki hız konusunda yargılayın.

Bu yolculuk, tahminleri kanıtlara dönüştürür, içerilen bir olaya canlı bir ihlal yapar ve insan çabasını ekibinizin büyüklüğü ile orantılı tutar.

Sonuçta

2025’te hiç kimse uç nokta antivirüsünün kendi başına yeterli olduğunu iddia etmez. Önlemenin sonunda atlanacağını varsayıyoruz, bu yüzden tespit ve yanıt için inşa ediyoruz. E -posta aynı pragmatik yaklaşımı hak eder.

Tabii ki gelen tespit kritik olmaya devam ediyor. Ancak güvenlik yığınınız size bir posta kutusu devralmasından sonra hassas bir sözleşmeyi okuduğunu veya bu pozlamayı otomatik olarak önlemeyi söyleyemezse, hala antivirüs döneminde çalışıyorsunuz. Saldırganlar devam etti. Gelen kutunuz, dizüstü bilgisayarınız gibi, yükseltmeye hazır.

Maddi güvenliğin uyduğu yer

Malzeme güvenliği burada araştırdığımız öncül üzerine kuruldu: E-posta, sadece başka bir teslimat filtresi değil, teslimat sonrası savunmalara ihtiyaç duyan dinamik, yüksek değerli bir ortamdır.

Materyal, yerel API’ları aracılığıyla doğrudan Microsoft 365 ve Google çalışma alanı ile entegre edildiğinden, dağıtım, posta akışında hiçbir kesinti olmadan aylarca değil saatler sürer.

Bağlandıktan sonra, malzeme, EDR’ye uç noktada güç veren aynı ince taneli telemetriyi kaydeder – her posta kutusu kuralı, OAuth hibesi, dosya paylaşımı ve işaret etkinliği – daha sonra günlerce dakikalara kadar bir ihlal penceresini küçülten otomatik oyun kitaplarında katmanlar. Şüpheli bir işaret, sadece zaman içinde bir MFA meydan okumasını tetikleyebilirken, teslim edilen Phish okumadan önce her gelen kutusuna geri döner. Tarihi posta, yeniden kimlik doğrulamasını zorlayan sıfır bilgi şifrelemesine sarılır, bu nedenle tek başına çalınan kimlik bilgileri yıllarca hassas verilerin kilidini açamaz.

Belki de en önemlisi, bir tane güvenlik ekipleri için, malzeme bu kontrolleri tek bir aranabilir zaman çizelgesine katlar. Kurul düzeyinde soruları cevaplayabilirsiniz – erişilen neye erişildi? Kim gördü? Ne kadar hızlı içerdik? Yarım düzine kütükleri bir araya getirmeden.

Kısacası, materyal, modern uç nokta savunmasının “varsayım, hızlı tespit, daha hızlı yanıt” ahlakını getirir ve e -postayı çok yıllık kör bir noktadan tamamen izlenen, hızla geri kazanılabilir bir varlığa dönüştürür.