Bugün çoğu kuruluş, bazı açıklamaların bir e -posta güvenlik çözümüne yatırım yapmıştır. Ancak en premium araçlar bile modern kimlik avı saldırıları söz konusu olduğunda önemli sınırlamalara sahiptir.

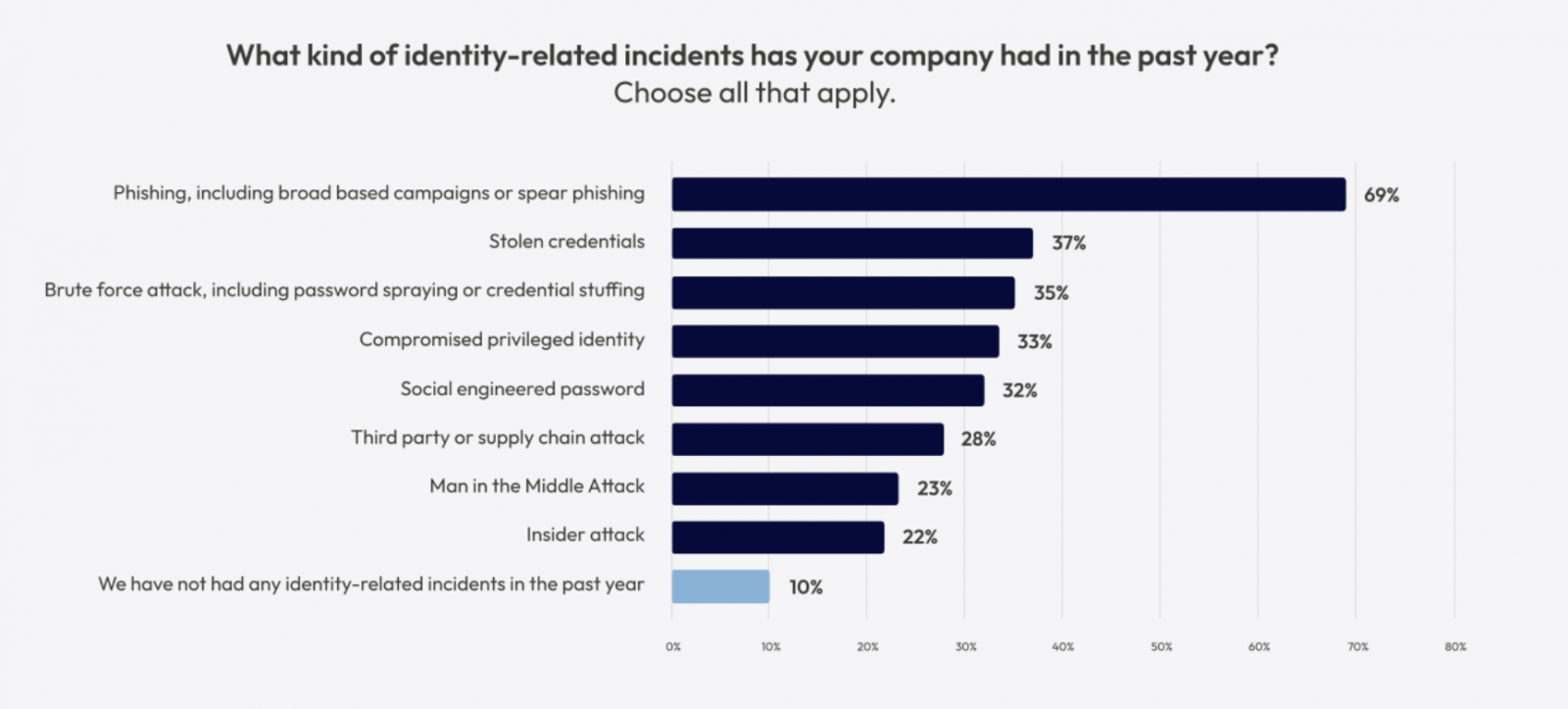

Veriler kendisi için konuşuyor – Kimlik avı, güvenlik ürünleri ve eğitime yapılan muazzam yatırıma rağmen (daha büyük değilse!) Her zamanki gibi büyük bir sorun olmaya devam ediyor. 2024 yılında, bir insan unsuru (kimlik avı ve çalıntı kimlik bilgileri) içeren kimlik tabanlı saldırı vektörleri, Verizon tarafından gözlemlenen ilk erişimin% 80’ini oluştururken, kuruluşların% 69’u IDSA’ya göre 2024’te bir kimlik avı olayı yaşadı.

Kaynak: IDSA

Peki, kimlik avı saldırıları neden saldırganlar için hala bu kadar etkili?

Modern kimlik avı saldırıları kurulu kontrollerden kaçıyor

Arazinin Lay ile başlayalım: Kuruluşlar, kimlik bilgisi kimlik avı engelleme söz konusu olduğunda genellikle hangi kontrol ve yeteneklere güveniyor?

Bir e -posta güvenlik çözümü kullanıyorsanız, kötü niyetli kimlik avı sayfalarını algılama söz konusu olduğunda aşağıdaki temel özelliklere güveniyorsunuz:

-

Bilinen-BAD Block Lists: Tehdit istihbaratı (TI) beslemelerini kullanarak kullanıcıların bilinen veya onaylanmamış alanlara/URL’lere erişmesini engeller ve bilinen kötü kötü niyetli IP’lerden gelen trafiği engeller.

-

Kötü niyetli web sayfası algılama: Kötü amaçlı öğeleri algılamak için web sayfalarını bir kum havuzuna yükleyerek inceleyin.

Bu, web tabanlı içerik filtreleme (örneğin Google Güvenli Göz atma), CASB, SASE, SWG vb. Gibi bu özelliklere dayanan diğer çözümler için de geçerlidir.

Ancak, saldırganlar şimdi bu çözümleri yenmek için tasarlanmış belirli taktikler, teknikler, prosedürler (TTP’ler) ve takımlar kullanıyor.

Bu kontrollerin nereye düştüğüne bakalım.

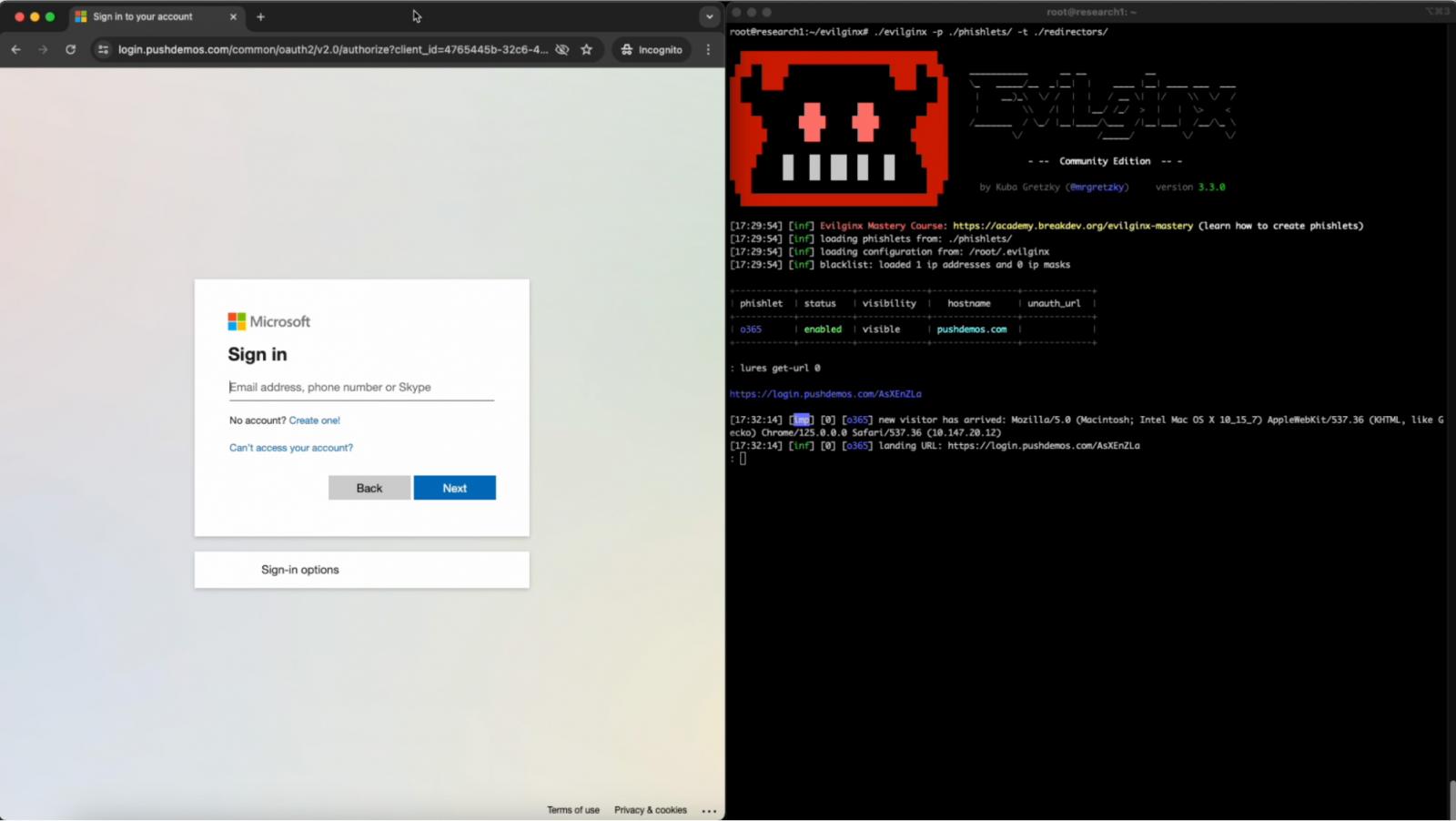

Bugün kimlik avı saldırılarının büyük çoğunluğu, “MFA bypass” kitleri olarak bilinen AITM phishing kitleri kullanılarak yürütülüyor.

Bu kitler, bir uygulama için hedef ve meşru bir giriş portalı arasında bir vekil olarak hareket etmek için özel araçlar kullanır. Bu, hedefin kullandıkları meşru bir hizmetle başarılı bir şekilde giriş yapmasını ve hatta onunla etkileşime girmeye devam etmesini sağlar.

Gerçek uygulamanın bir vekili olduğu için, sayfa tam olarak kullanıcının beklediği gibi görünecektir, çünkü meşru siteye giriş yapıyorlar – sadece saldırganın cihazı aracılığıyla bir sapma alıyorlar.

Bununla birlikte, saldırgan bu bağlantının ortasında oturduğu için, kimlik doğrulamalı oturumun kontrolünü ele geçirmek ve kullanıcı hesabının kontrolünü kazanmak için tüm etkileşimleri gözlemleyebilir, kimlik bilgileri, MFA kodları ve oturum jetonları gibi kimlik doğrulama materyallerini kesebilirler.

Kaynak: Push Güvenliği

MFA bir zamanlar yaygın olarak kimlik avı için gümüş mermi olarak kabul edildi (hepimiz Microsoft stat “MFA kimlik tabanlı saldırıların% 99’undan fazlasını önlediğini” hatırlıyoruz), ancak artık böyle değil.

Bu kitler sadece MFA gibi diğer anti-avcılık kontrollerini atlamada inanılmaz derecede etkili olmakla kalmaz, saldırganlar onları özellikle ortak tespit araçlarından ve tekniklerinden kaçınmak için inşa ediyorlar.

Push’un tarayıcı tabanlı kimlik güvenlik platformunun MFA-Bypass kimlik avı, kimlik bilgisi doldurma, şifre püskürtme ve oturum kaçırma gibi hesap devralma saldırılarını nasıl önlediğini görmek için bir demo rezervasyonu.

Çalışan tarayıcılarında işgücü kimliklerini oluşturdukları ve kullandıkları yerlerde bulun, düzeltin ve savunun.

Bir demo rezervasyonu yapın veya ücretsiz dene

Bilinen-kötü blok listeleri devam edemez

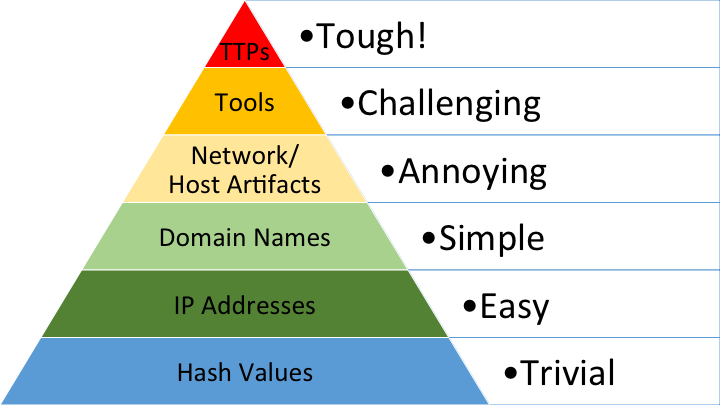

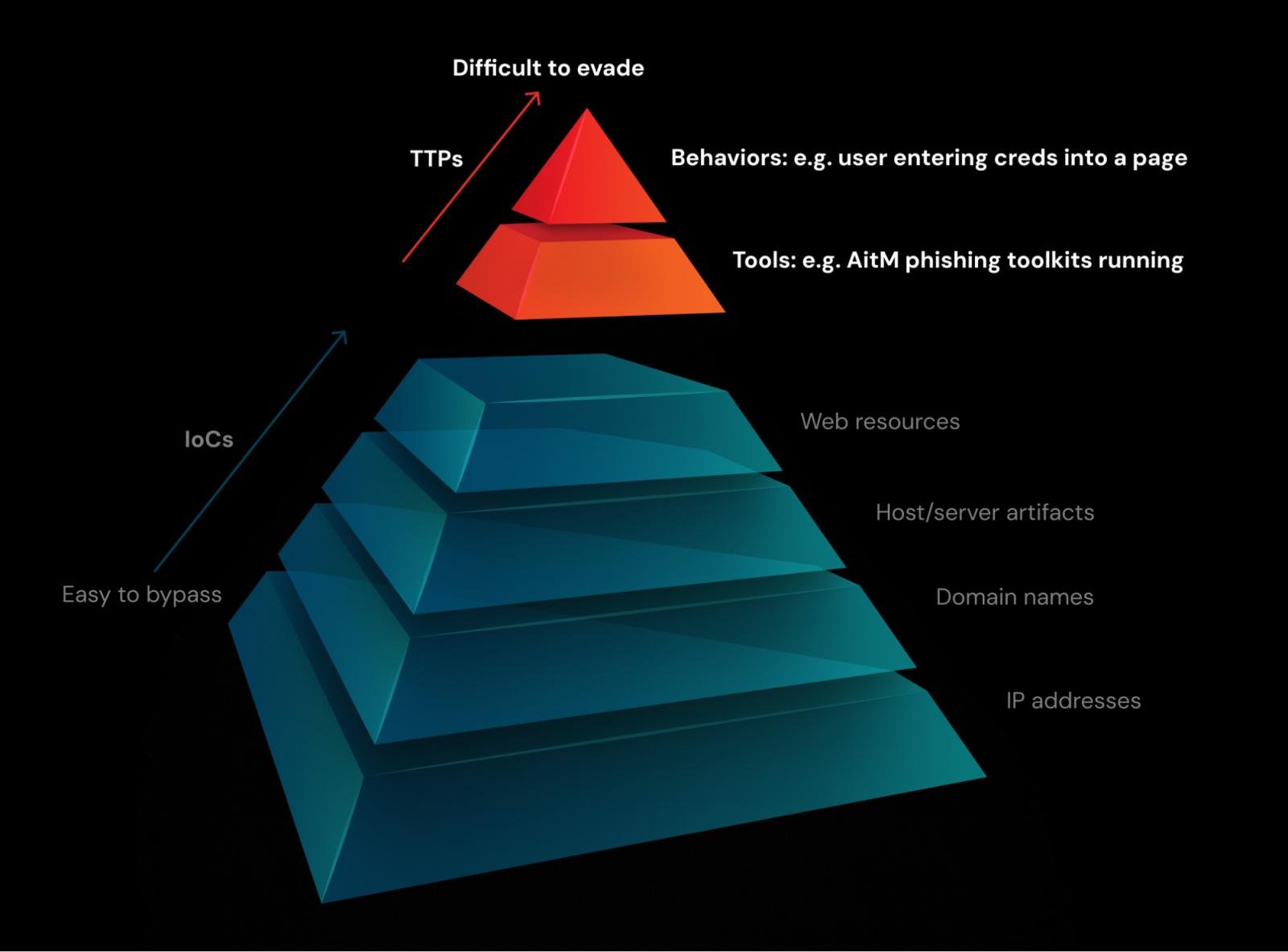

Bilinen-kötü blok listeleriyle temel sınırlama, saldırganların değişmesi kolay olan göstergelere odaklanmaları ve bu da tespitleri atlamaları kolay hale getirmeleridir.

Saldırganlar bu unsurları gizlemede ve döndürmede oldukça iyi oldular. Modern kimlik avı saldırılarında, her hedef benzersiz bir e -posta ve bağlantı alabilir. Sadece bir URL kısaltıcı kullanmak bile bunu atlayabilir. Değişimi önemsiz bir kötü amaçlı yazılım karma ile eşdeğerdir ve bu nedenle tespitlerinizi sabitlemek için harika bir şey değildir. Ağrı piramidinin hemen altına oturan tespit türü.

Kullanıcının hangi IP adresine bağlandığına bakabilirsiniz, ancak bu günlerde saldırganların buluta sahip sunucularına yeni bir IP eklemesi çok basittir. Bir alan adı bilinen-kötü olarak işaretlenirse, saldırganın yalnızca yeni bir etki alanı kaydetmesi veya zaten güvenilir bir alanda bir WordPress sunucusunu tehlikeye atması gerekir.

Bunların her ikisi de, alan adlarının bir noktada yakılacağı gerçeğinden dolayı saldırganlar ön plan olarak büyük bir ölçekte gerçekleşiyor. Saldırganlar, potansiyel suç gelirlerinin büyük şemasında yeni alan başına 10-20 dolar harcamaktan mutluluk duyarlar.

Örneğin, tycoon, çıplak sayfalar, evilginx dahil olmak üzere son yargılanan kimlik avlama kitlerinin son örneklerinin (sürekli yenilenmiş bir url havuzundan), şüpheli yeniden yönlendirmeleri gizlemek için HTTP referans başlığını, Mask’i, nemlendirilen miraslara (yasal olarak) yönlendirdiği görüldüğü görülmüştür.

Ve birçok durumda, saldırganlar kampanyalarını yürütmek için meşru SaaS hizmetlerinden yararlanıyorlar (bazen e -posta koruma hizmetlerini kullanıyor!) Zararlı bağlantılardan gerçekleştirmeyi daha da zorlaştırıyor.

Ancak burada daha büyük bir sorun var – savunucuların bir URL, IP veya alan adının kötü olduğunu bilmesi için önce bildirilmesi gerekiyor. İşler ne zaman rapor ediliyor? Tipik olarak bir saldırıda kullanıldıktan sonra – maalesef birisi her zaman incinir.

Kötü niyetli web sayfası algılamaları başarısız oluyor

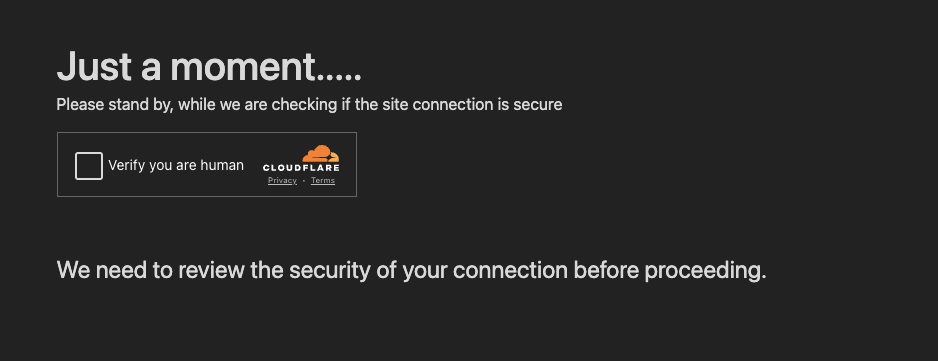

Saldırganlar, güvenlik araçlarının ve botların bunları analiz etmek için kimlik avı sayfalarına ulaşmasını önlemek için çeşitli hileler kullanıyorlar.

İlk ağ geçidi için kullanılan Cloudflare çalışanları ve güvenlik botlarının sayfaya ilerlemesini önlemek için Cloudflare turnikesi gibi alan adlarını barındırmak için meşru hizmetleri kullanmak giderek yaygınlaşıyor.

Turnstile’ı geçebilseniz bile, kötü amaçlı sayfaya sunulmak için doğru URL parametrelerini ve başlıklarını sağlamanız ve JavaScript’i yürütmeniz gerekir. Bu, alan adını bilen bir savunucunun, sadece etki alanına basit bir HTTP (ler) isteği yaparak kötü niyetli davranışı keşfedemeyeceği anlamına gelir.

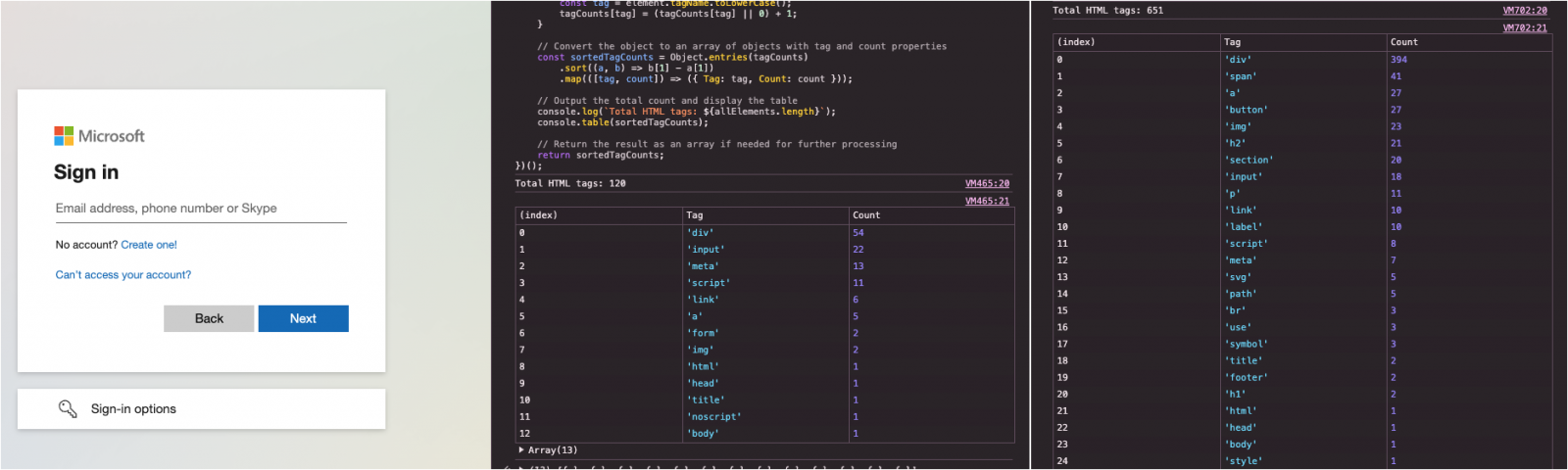

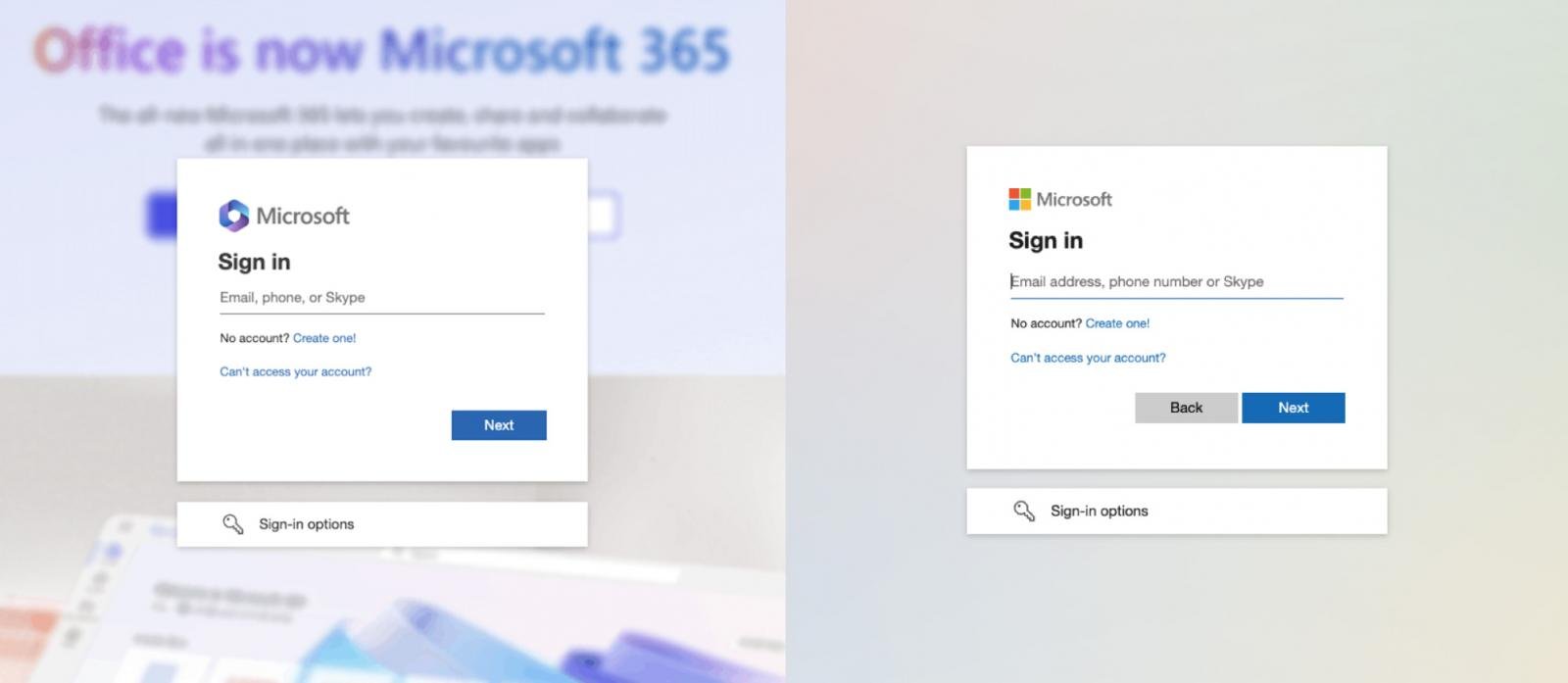

Ve eğer tüm bunlar yeterli değilse, imza tabanlı tespitlerin onları almasını önlemek için hem görsel hem de DOM öğelerini gizliyorlar-bu nedenle sayfaya inebiliyor olsanız bile, tespitlerinizin tetikleme şansı yüksek.

DOM yapısını değiştirerek, saldırganlar kaputun altında çok farklı görünen işlevsel olarak eşdeğer sayfaları yüklüyor.

Kaynak: Push Güvenliği

Ayrıca sayfa başlıklarını randomize ederler, metni dinamik olarak kodlama, görüntü öğelerinin boyutunu ve adını değiştirir, farklı faviconlar kullanarak, arka planları bulanıklaştırır, logoların yerine geçerler ve daha fazlası… hepsi yaygın tespitleri yenmek için.

Kaynak: Push Güvenliği

Tüm bunlarla, savunucuların devam edememesi şaşırtıcı değil.

Tarihsel olarak, endüstri aynı şey olarak e-posta güvenlik çözümleri ve anti-aksisiz gördü. Ancak, e-posta tabanlı kimlik avı korumasının modern kimlik bilgisi kimlik avı saldırıları (bugün en yaygın ve etkili kimlik avı varyantı) söz konusu olduğunda gerçekten kesmediği açıktır.

Bu, e-posta tabanlı çözümlerin değeri olmadığı anlamına gelmez-ondan uzaktır. Ancak kimlik avı sayfalarını tek bir savunma hattı olarak tespit etmek için e -posta tarayıcılarına güvenmek artık yeterli değil.

Bu sorunu çözmenin anahtarı, basitçe söylemek gerekirse, daha iyi kontroller oluşturmaktır. Ancak bunu yapmak için, kimlik avı saldırılarının durdurulabileceği birincil (veya genellikle tek) yer olarak e -postadan uzaklaşmamız gerekiyor.

E -posta kimlik avı saldırıları için ana dağıtım vektörü olsa da (en azından sahip olduğumuz verilere göre, öncelikle e -posta güvenlik çözümlerinden gelen) bu tek kişi bu değildir. Kimlik avı bağlantıları, IM platformları, sosyal medya ve genellikle internet üzerinden kurbanlara giderek daha fazla teslim edilmektedir.

Bu nedenle soruna daha iyi bir çözüm, kullandıkları sitelerde kullanıcıyı takip edebilecek ve gerçek kimlik avı sayfalarını kullanıcının bir sanal alanının aksine (tartıştığımız gibi, saldırganlar için iyi hazırlanmıştır) gördükleri gibi görebilecektir.

Tarayıcı tabanlı kimlik avı koruması çözüm mü?

Kimlik avı hakkında e -posta üzerinden gerçekleşen bir şey olarak düşünmek için şartlandırılmış olsak da, aslında ilk teslimat kanalından bağımsız olarak eylemin çoğunun gerçekleştiği tarayıcıdır.

Ve bir kimlik avı bağlantısının teslimatını saldırının kendisi olarak görmek cazip olsa da, kurban gerçek kimlik bilgilerine kötü niyetli sayfada girmedikçe başarılı olamaz.

Push Security, çalışan tarayıcılarında kimlik avı saldırılarını gerçekleştikleri yerde durduran tarayıcı tabanlı bir kimlik güvenlik çözümü sağlar.

Tarayıcıda olmak, kimlik avı saldırılarını tespit etmek ve ele geçirmek söz konusu olduğunda birçok avantaj sağlar. Kullanıcının gördüğü canlı web sayfasını görürsünüz, yani sayfada çalışan kötü amaçlı öğelerin çok daha iyi görünürlüğüne sahipsiniz. Ayrıca, kötü amaçlı bir öğe algılandığında başlayan gerçek zamanlı kontrolleri uygulayabileceğiniz anlamına gelir.

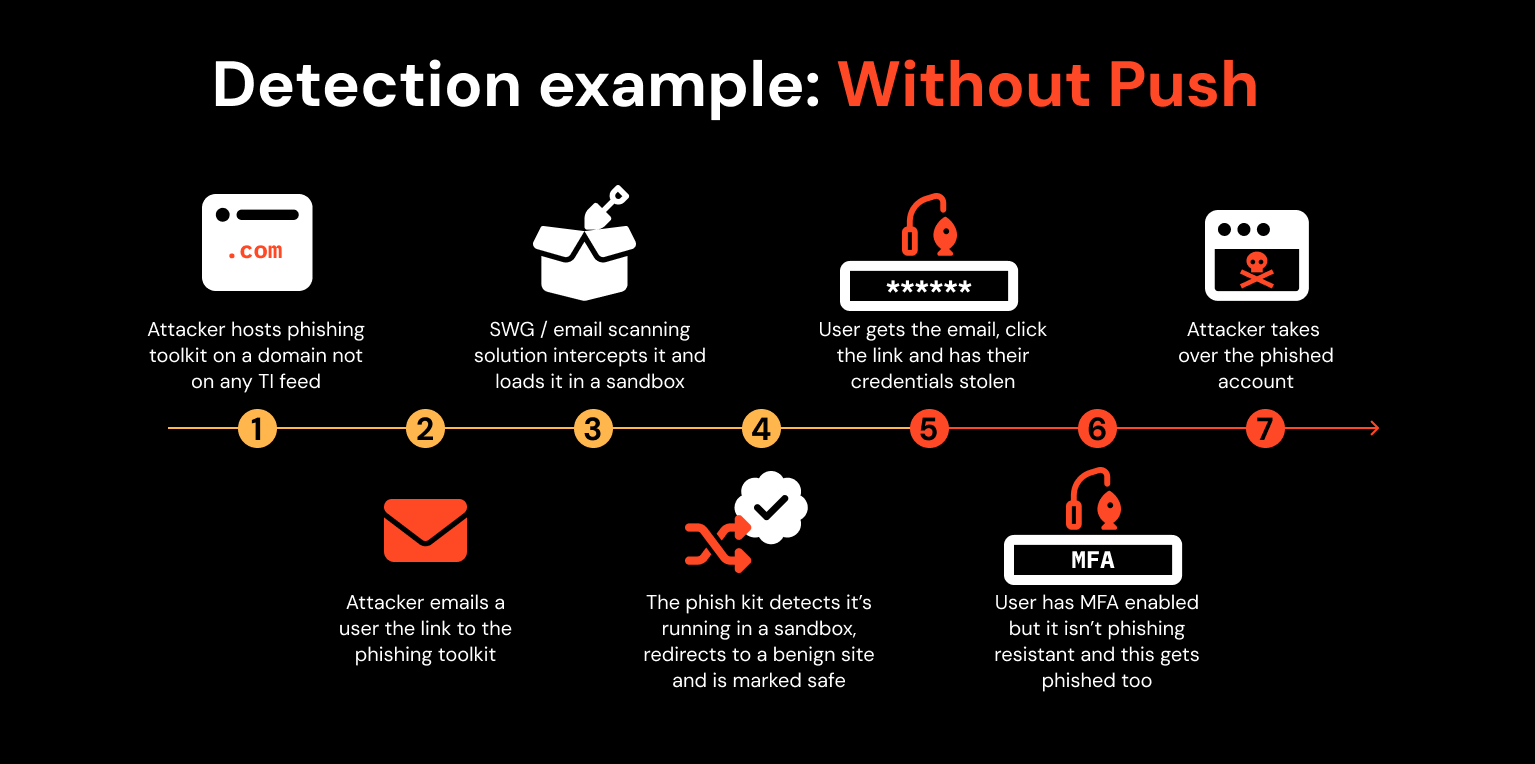

Bir kimlik avı saldırısını itme ile ve itmeden karşılaştırdığınızda net bir fark var.

Burada, bir saldırgan saygın bir etki alanı almak için bir WordPress blogunu hackliyor ve ardından web sayfasında bir kimlik avı aracı çalıştırıyor. Çalışanlarınızdan birine bir bağlantı e -posta ile gönderirler. SWG veya e -posta tarama çözümünüz bunu bir sanal alanda inceler, ancak Phish kiti bunu algılar ve incelemeyi geçmesi için iyi huylu bir siteye yönlendirir.

Kullanıcınız e -postayı bağlantı ile alır ve şimdi kimlik avı sayfasıyla etkileşim kurmakta ücretsizdir. Kimlik bilgilerini artı MFA kodunu sayfaya ve voila’ya giriyorlar! Saldırgan kimlik doğrulamalı oturumu çalar ve kullanıcının hesabını devralır.

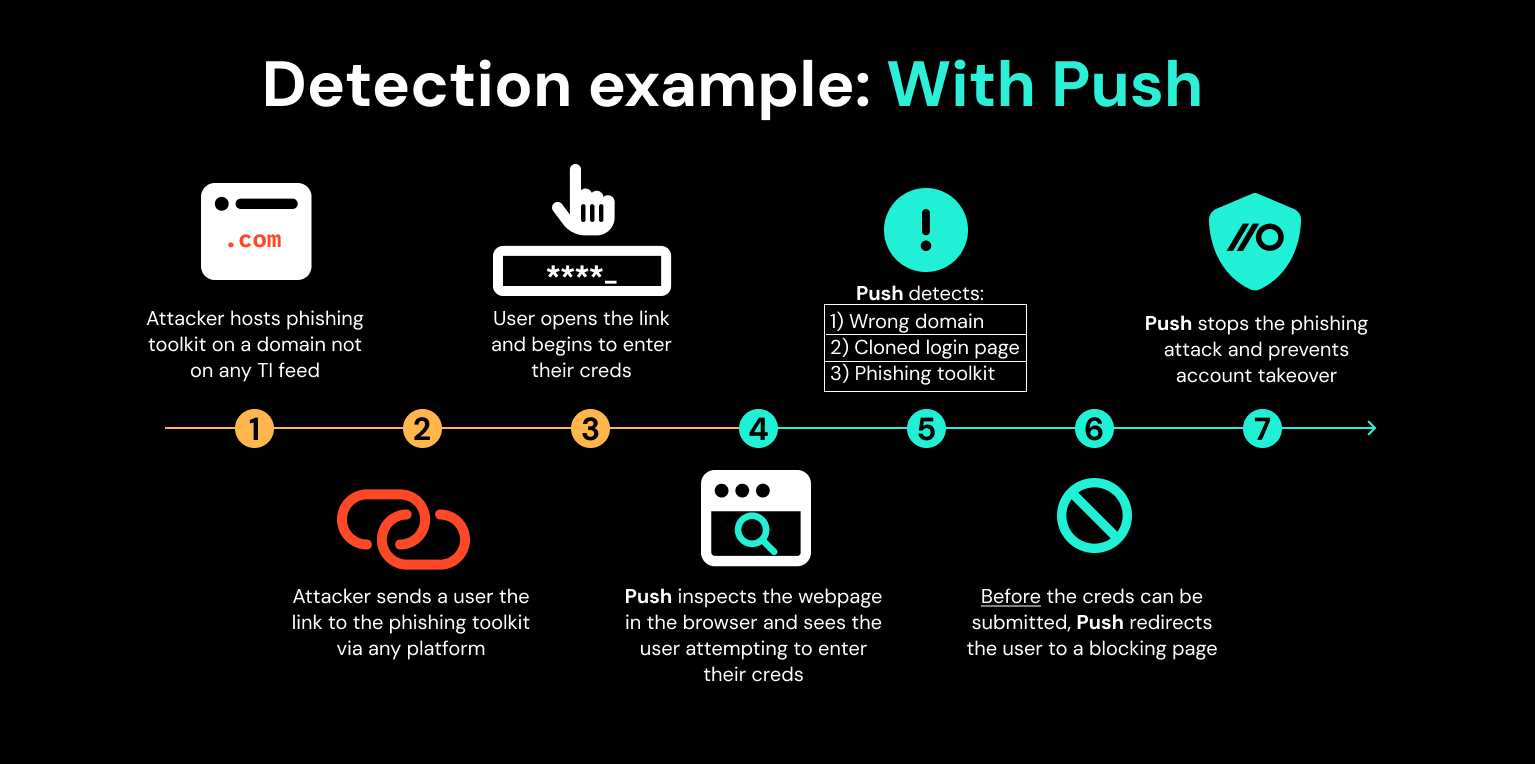

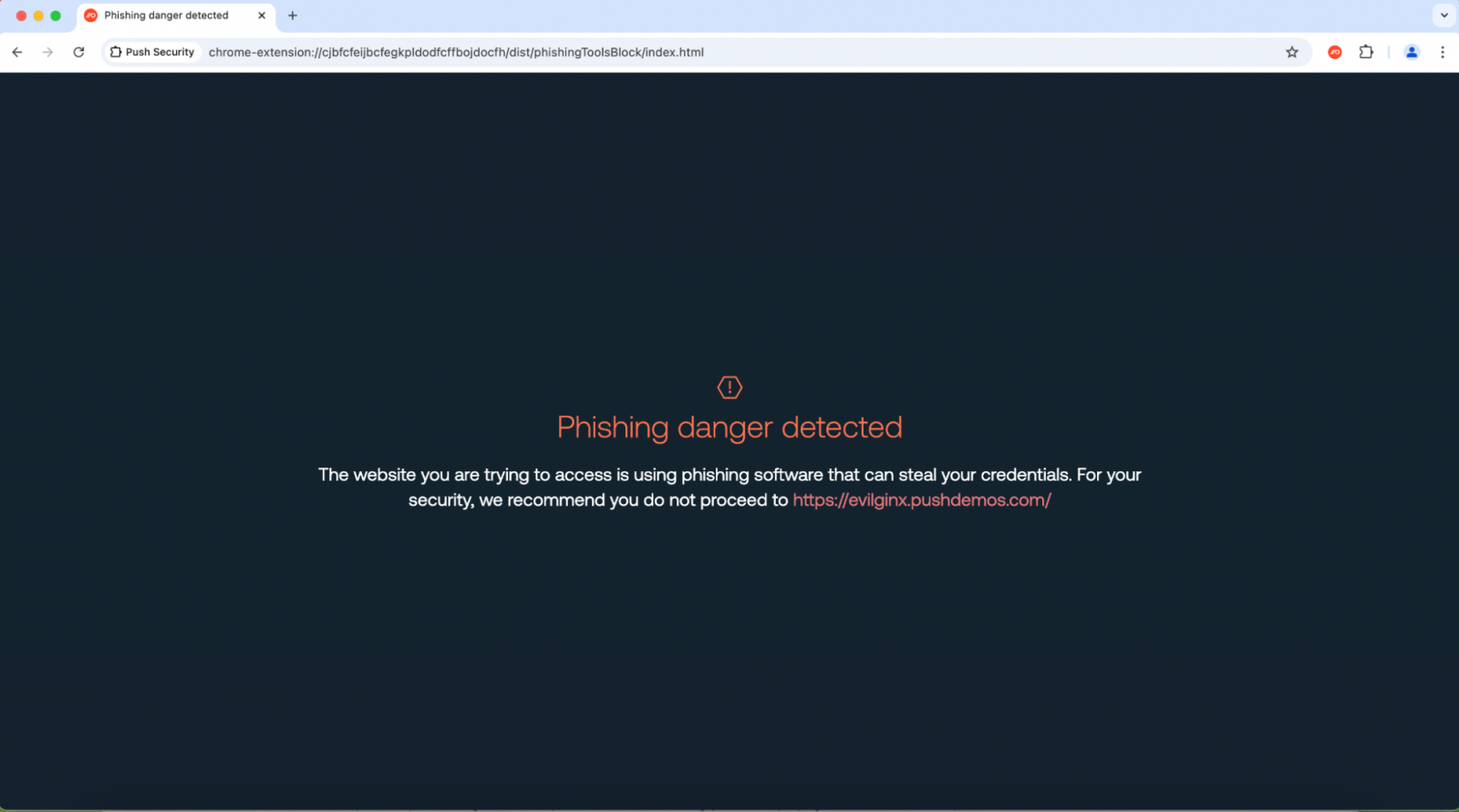

Ancak push ile Push tarayıcı uzantısı, kullanıcının tarayıcısında çalışan web sayfasını denetler. Push, web sayfasının bir oturum açma sayfası olduğunu ve kullanıcının şifrelerini sayfaya girdiğini gözlemleyerek şunları tespit eder:

-

Kullanıcının girdiği şifre, şifrenin sabitlendiği etki alanıyla eşleşir. Eşleşmediğinden, tek başına bu algılamaya dayanarak kullanıcı otomatik olarak bir engelleme sayfasına yönlendirilir.

-

Oluşturulan web uygulaması klonlanmış bir uygulama giriş sayfası kullanıyor.

-

Bir kimlik avı araç seti web sayfasında çalışıyor.

Sonuç olarak, kullanıcının kimlik avı ile etkileşime girmesi engellenir ve devam etmesini engeller.

Bunlar, bir saldırganın kaçması zor (veya imkansız) iyi tespit örnekleridir – Kimlik bilgilerini kimlik avı sitenize giremezlerse bir kurban yapamazsınız!

Acı piramidine tekrar bakarsak, bunların saldırganların etrafta dolaşması için çok daha zor tespitler olduğunu görebiliriz, bu da statik, Ti güdümlü blok listelerine kıyasla daha erken tespit ve hesap devralma engellemesini sağlar-herkes incinmeden önce saldırıları durdurur.

Kaynak: Push Güvenliği

Kendin için test et

Bazı phishish anti-phish kontrollerimizin bazılarını ücretsiz olarak deneyebilirsiniz. ‘Giriş’ düğmesine basarak ve ücretsiz bir hesap oluşturarak kaydolun. Başlamak için buradaki talimatları izleyin.

Kaynak: Push Güvenliği

Sadece kimlik avı saldırılarını durdurmuyoruz

Burada bitmiyor – Push, çalıntı oturum belirteçlerini kullanarak kimlik bilgisi doldurma, şifre püskürtme ve oturum kaçırma gibi tekniklere karşı kapsamlı kimlik saldırısı algılama ve yanıt yetenekleri sağlar. Ayrıca, çalışanlarınızın kullandığı her uygulamada kimlik güvenlik açıklarını bulmak ve düzeltmek için Push’u da kullanabilirsiniz: Hayalet girişleri; SSO kapsam boşlukları; MFA boşlukları; zayıf, ihlal edilmiş ve yeniden kullanılan şifreler; riskli OAuth entegrasyonları; ve daha fazlası.

Push’un ortak kimlik saldırısı tekniklerini tespit etmenize ve yenmenize nasıl yardımcı olduğu hakkında daha fazla bilgi edinmek istiyorsanız, Ekibimizden biriyle biraz zaman ayırın Canlı bir demo için.

Push Security tarafından sponsorlu ve yazılmıştır.