Olay ve İhlale Müdahale, Güvenlik Operasyonları

Uzmanlar, Bilgi Çalan Kötü Amaçlı Yazılımların Yeni Kimlik Bilgileri Toplamaya Devam Ettiği Uyarısında Bulundu

Mathew J. Schwartz (euroinfosec) •

19 Ocak 2024

Güvenlik uzmanları, 71 milyon benzersiz e-posta adresi içeren, bilgi çalan kötü amaçlı yazılımlar tarafından toplanan çevrimiçi kimlik bilgilerinin büyük bir koleksiyonu olan Naz.api’nin ortaya çıkışının, bu tür verilerin ne ölçüde toplandığını, paylaşıldığını ve satıldığını gösterdiği konusunda uyarıyor.

Ayrıca bakınız: M-Trends 2023 Raporu: En Son Olay Müdahale Metrikleri ve Tehdit İstihbaratı Analitiği

Ücretsiz Have I Been Pwned ihlal bildirim hizmetini çalıştıran Avustralyalı geliştirici Troy Hunt, Perşembe günü, Naz.api veri koleksiyonunun bir kopyasını aldıktan sonra bu 71 milyon e-posta adresini hizmete eklediğini bildirdi.

Hunt, perşembe günkü bir blog yazısında şöyle yazdı: “İşte işin arka planı: Bu hafta, popüler bir bilgisayar korsanlığı forumunda yayınlanan kimlik bilgisi doldurma listesine dayalı olarak hata ödülü teslimi alan tanınmış bir teknoloji şirketi benimle iletişime geçti.”

Herhangi bir e-posta sahibi, e-postası bir sızıntıda veya bir şifreyle birlikte veri dökümünde göründüğünde uyarılmak için e-posta adreslerini Have I Be Pwned’e kaydedebilir. Risk, bir saldırganın, kimlik bilgisi doldurma saldırısı olarak bilinen saldırıda, kurbanın çevrimiçi site ve hizmetlerdeki hesaplarına giriş yapmak için açığa çıkan e-posta ve şifre kombinasyonunu yeniden kullanmasıdır.

Hunt, aldığı Naz.api verilerinin toplam 104 gigabayt boyutunda ve 71 milyon benzersiz e-posta adresi içeren 319 dosyadan oluştuğunu ve bunların 427.000’den fazla kayıtlı Have I Been Pwned abonesini etkilediğini söyledi.

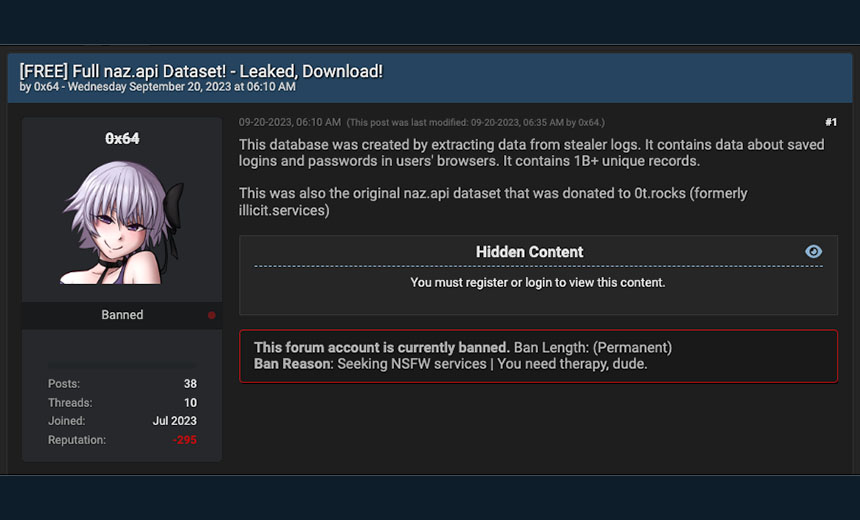

Naz.api verilerinin bir kopyasının, 20 Eylül 2023’te, forum kullanıcısı 0x64 tarafından “Tam Naz.api veri kümesi” konu satırıyla BreachForums’a gönderilen bir gönderide çevrimiçi olarak ortaya çıktığı iddia ediliyor. 0x64, “Bu veritabanı, hırsız günlüklerinden veri çıkarılarak oluşturuldu” diye yazdı. “Kullanıcıların tarayıcılarında kayıtlı oturum açma bilgileri ve parolalarla ilgili verileri içerir. 1 milyardan fazla benzersiz kayıt içerir.”

2 Kasım’da BreachForums, “bu aslında uploads.xkey.info’daydı ancak gerçek naz.api olmadığı iddia edildiği için kaldırıldı.” diyerek bu gönderiyi kaldırdı.

Ne olursa olsun, çalınan verilerin asıl koleksiyonu “Naz” adını kullanan bir siber suçlu tarafından toplanmış olabilir. Kullanım kolaylığı için, veriler muhtemelen başkaları tarafından halka açık bir API aracılığıyla sorgulanabilir; bu da görünüşe göre birisinin depolanan her şeyin tam bir kopyasını nasıl ele geçirdiğini gösteriyor. tweet attı Tehdit istihbaratı şirketi Recorded Future’da güvenlik araştırmacısı olan Dmitry Smilyanets.

Sızdırılan Veri Koleksiyonları Çok Sayıda

Çalınan veya sızdırılan kimlik bilgileri koleksiyonunun çoğu çok az değere sahiptir. İhlal edilen verilerden derlenen ve siber suç forumlarında dağıtılan e-posta ve şifre kombinasyon listeleri genellikle daha önce sızdırılan veri kümelerinden yeniden paketleniyor; bu da verilerin uzun süredir dolaşımda olduğu anlamına geliyor.

Hunt, aksine, Naz.api sızıntısındaki benzersiz e-posta adreslerinin yalnızca %65’inin zaten Have I Been Pwned’de bulunduğunu bulduğunu söyledi.

“Bu son sayı asıl heyecan vericiydi; e-posta adreslerinin üçte birinin daha önce hiç görülmemesi istatistiksel olarak anlamlı” dedi. “Bu sadece üzerinde yepyeni bir yay ile sarılmış ve bir sonraki büyük şey olarak gösterilen, yeniden tasarlanmış listelerin olağan koleksiyonu değil; önemli miktarda yeni veri.”

Bu tazeliğin, bilgi çalan kötü amaçlı yazılımlar aracılığıyla toplanan verilerin bir sonucu olduğu görülüyor.

Hunt, Naz.api’de yer alan verilerin Yasadışı Hizmetler tarafından barındırıldığının izini sürebileceğini söyledi. search.illicit.services – “Miyako Yakota” tanıtıcısını kullanan ve hizmeti araştırmacılar için açık kaynaklı bir istihbarat aracı olarak tanımlayan anonim bir geliştirici tarafından işletilen web sitesi. Site, Naz.api veri koleksiyonu da dahil olmak üzere sızdırılan verilerin yanı sıra eski bir veri tabanından elde edilen verilerin de aranmasına olanak tanıyor. BreachForums içerik dağıtım ağ sunucusu.

Temmuz ayında Yakota, Yasadışı Hizmetlerin Telegram kanalı aracılığıyla, sitenin “doxing ve SIM değiştirme topluluğu” da dahil olmak üzere kötü aktörler tarafından yasa dışı olarak (ironik bir şekilde) kullanılması nedeniyle kapatıldığını duyurdu. Perşembe günü Hacker News forumlarındaki sohbetlerde sitenin bu adla yeniden hizmete açıldığı öne sürüldü. 0t.rocks. “miyakoyako” kullanıcı adını taşıyan bir forum kullanıcısı şu yanıtı verdi: “0t, yalnızca Naz.api’nin değil, birçok sızıntının koleksiyonudur.”

Yalnızca Naz.api verilerine odaklanan Recorded Future’dan Smilyanets, bunu “önemli” olarak nitelendirdi ancak koleksiyonun “zamanla ve çerezler ayrıştırıldıktan sonra değerinin çoğunu kaybettiğini” söyledi.

Bilgi çalan kötü amaçlı yazılımların pek çok türü, kripto para cüzdanı bilgilerini hedef alır, böylece saldırganlar insanların kriptolarının yanı sıra sohbet ve web tarayıcısı verilerini de çalabilir. Siber güvenlik firması Trend Micro, ikincisini “kimlik doğrulama çerezleri, saklanan kredi kartları, kimlik bilgileri, şifreler ve gezinme geçmişi dahil olmak üzere hassas bilgilerden oluşan bir hazine” olarak tanımladı (bkz: Bilgi Çalan Kötü Amaçlı Yazılım Artık Google Oturumunun Ele Geçirilmesini de İçeriyor).

Smilyanets, Naz’ın bu tür verilerle çalışan veya bunları paylaşan yüzlerce siber suçludan yalnızca biri olduğunu ve bilgi hırsızları tarafından çalınan yüksek miktarda kimlik bilgilerinin ve diğer yararlı bilgilerin sabit kaldığını söyledi. “Gerçekte bilgi hırsızları, süper taze, süper eyleme geçirilebilir ve tarayıcı verilerinde bulunan “çerezleri ve ek meta verileri” kullanarak suçlu aktörlerin MFA’yı atlamasına olanak tanıyan günde 10 milyondan fazla kimlik bilgisini tehlikeye atıyor, dedi.

Öneriyi Tekrarlayın: Şifre Yöneticileri

Hunt, bilgileri Naz.api sızıntısında yer alan kullanıcılar için, kullandıkları her farklı site veya hizmet için benzersiz, oldukça karmaşık parolalar oluşturmak ve depolamak üzere zaten bir parola yöneticisi kullanıyor olmaları ve her zaman iki tanesini etkinleştirmeleri koşuluyla herhangi bir risk bulunmadığını söyledi. -faktör kimlik doğrulaması mümkün olduğunda.

Tabii ki, “şifrelerin yeniden kullanımı yaygın olmaya devam ediyor” dedi.

Yalnızca bireyler değil, kullanıcıların şifrelerini yeniden kullandığı herhangi bir site de kimlik bilgilerinin doldurulması riskiyle karşı karşıyadır. Bir saldırgan, bir kullanıcının hesabını bu şekilde ihlal ettiğinde, genellikle suç şirkete yüklenir; bu da birçok kuruluşun, sızdırılan verilerle ilgili incelemelerini sıkılaştırmasına ve şifrelerinin başka bir yerde görünmesi durumunda kullanıcıları uyarmasına yol açmıştır. Birçoğu, kullanıcıların veri dökümünde hiç görünmeyen şifreleri seçmelerine yardımcı olmak için Have I Been Pwned’in açık kaynaklı Pwned Şifreler hizmetini de kullanıyor.

Bazen saldırganlar, şifresini yeniden kullanan birinin hesabından daha fazlasına erişmek için kimlik bilgisi doldurmayı kullanabilir. Geçen Ekim ayında, genetik test şirketi 23andMe, yaklaşık 140.000 kullanıcısının kimlik bilgileri doldurma kurbanı olduğunu bildirdi. Bir saldırgan, bu hesaplara erişim sağladıktan sonra sitenin 14 milyon kullanıcısının yarısının profil bilgilerini başarıyla kazıdı ve ardından bunları satışa sundu (bkz.: 23andMe, Hackerların 6,9 Milyon Kullanıcının Ata Verilerini Çaldığını Söyledi).