Siber güvenlik araştırmacıları, Kuzey Kore devlet destekli aktör tarafından kullanılan RokRAT uzaktan erişim truva atına daha yakından bakmayı teklif etti. ScarCruft.

ThreatMon, “RokRAT, saldırı zincirinde kritik bir bileşen olarak gözlemlenen, tehdit aktörlerinin yetkisiz erişim elde etmelerini, hassas bilgileri sızdırmalarını ve potansiyel olarak güvenliği ihlal edilmiş sistemler üzerinde kalıcı kontrol sağlamalarını sağlayan, gelişmiş bir uzaktan erişim truva atı (RAT)” dedi.

En az 2012’den beri aktif olan ScarCruft, Kuzey Kore hükümeti adına faaliyet gösteren ve yalnızca güneydeki mevkidaşındaki hedeflere odaklanan bir siber casusluk grubudur.

Grubun Kuzey Kore Devlet Güvenlik Bakanlığı’na (MSS) bağlı bir unsur olduğuna inanılıyor. Grup tarafından kurulan saldırı zincirleri, kurbanları mızrakla avlamak ve hedef ağlara yük göndermek için büyük ölçüde sosyal mühendisliğe yaslandı.

Buna, Hancom’un Güney Kore’deki kamu ve özel kuruluşlar tarafından RokRAT adlı özel kötü amaçlı yazılımını sunmak için yaygın olarak kullanılan bir üretkenlik yazılımı olan Hangul Kelime İşlemcisindeki (HWP) güvenlik açıklarından yararlanma da dahildir.

DOGCALL olarak da adlandırılan Windows arka kapısı aktif olarak geliştirilmekte ve sürdürülmektedir ve o zamandan beri macOS ve Android gibi diğer işletim sistemlerine taşınmıştır.

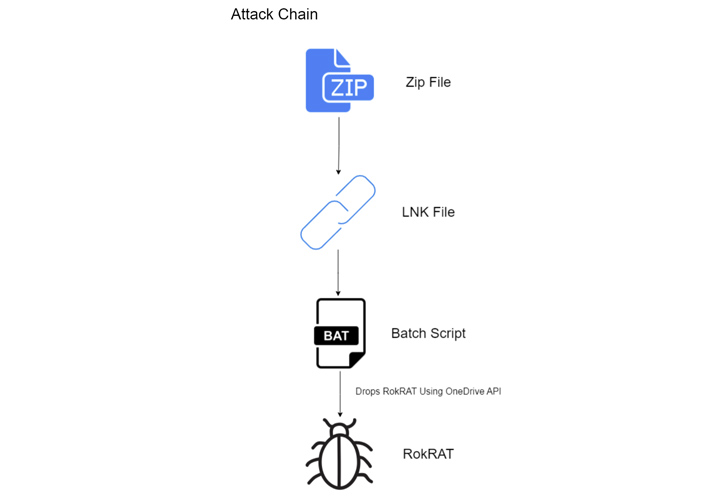

AhnLab Güvenlik Acil Durum Müdahale Merkezi (ASEC) ve Check Point tarafından kanıtlandığı gibi, son hedef odaklı kimlik avı saldırıları, sonunda RokRAT kötü amaçlı yazılımının konuşlandırılmasıyla sonuçlanan çok aşamalı bulaşma dizilerini tetiklemek için LNK dosyalarını kullandı.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Koltuğumu Kurtar!

RokRAT, saldırganın sistem meta verilerini toplamasına, ekran görüntüleri almasına, uzak bir sunucudan alınan rasgele komutları yürütmesine, dizinleri numaralandırmasına ve ilgili dosyalara sızmasına izin verir.

Gelişme, ASEC’in, her 60 dakikada bir harici bir URL ile iletişim kuracak şekilde yapılandırılmış kötü amaçlı yazılımı bırakmak için bir Hangul belgesi gibi görünen bir Windows çalıştırılabilir dosyasından yararlanan bir ScarCruft saldırısını ifşa etmesiyle geldi.

ASEC, “Görev zamanlayıcıda kayıtlı URL normal bir ana sayfa gibi görünüyor, ancak bir web kabuğu içeriyor” dedi.