Komuta ve kontrol faaliyeti için alan adı sistemine (DNS) dayanan, siber istihbarat operasyonlarında muhtemelen en az bir yıldır kullanılan, büyük ölçüde tespit edilemeyen gelişmiş bir araç takımı olan Decoy Dog hakkında yeni ayrıntılar ortaya çıktı.

Kötü amaçlı yazılımın arkasında kimin olduğu belli değil, ancak DNS odaklı güvenlik satıcısı Infoblox’taki araştırmacılar, dört aktörün onu yüksek hedefli operasyonlar için kullandığına ve geliştirdiğine inanıyor.

Gözlemlenen faaliyet, Rusya ve Doğu Avrupa alanıyla sınırlıdır ve Rusya’nın Ukrayna’yı işgaliyle ilgili görünmektedir.

Decoy Dog etkinliği devam ediyor

Infoblog, Pupy’ye dayalı olduğu için yalnızca DecoyDog’un DNS ve ağ trafiğini analiz etse de, muhtemelen virüslü cihazlara kötü amaçlı yazılım yüklerini indirme ve saldırganlar tarafından gönderilen komutları yürütme yeteneğine sahiptir.

Decoy Dog, Infoblox uzmanlarının kötü amaçlı yazılım için komut ve kontrol (C2) sunucuları görevi gören yarım düzine alan adında anormal DNS işaretleme etkinliği bulmasının ardından Nisan ayı başlarında keşfedildi:

- cbox4[.]yok sayılan liste[.]iletişim

- ön cephe[.]açık

- hsdps[.]cc

- ads-tm-glb[.]tıklamak

- atlas-upd[.]iletişim

- izin verilenler listesine alındı[.]açık

O sırada araştırmacılar, “kurumsal ağlardan kaynaklanan ve tüketici cihazlarına bağlanamayan özdeş DNS sorgu modellerini bulduklarını” ve “sorguların çok sınırlı sayıda müşteri ağındaki ağ cihazlarından kaynaklandığını doğruladıklarını” söylediler.

Araç setini kim çalıştırıyorsa, Infoblox keşfini duyurduktan ve Decoy Dog’un ağırlıklı olarak Pupy açık kaynaklı sömürü sonrası uzaktan erişim truva atına (RAT) dayalı olduğunu gösteren bir teknik analiz yayınladıktan sonra faaliyetini durdurmadı.

Bugün yayınlanan yeni Infoblox araştırması, “Decoy Dog’un, genel depoda olmayan komutları ve yapılandırmaları kullanan Pupy’den büyük bir yükseltme olduğunu” ortaya koyuyor.

Gözlenen farklılıklardan bazıları şunlardır:

- Decoy Dog, Python 3.8’i kullanırken, Pupy Python 2.7’de yazılmıştır. Decoy Dog, Python 3.8 gerektirir

- Windows uyumluluğu ve daha iyi bellek işlemleri dahil çok sayıda iyileştirme

- Decoy Dog, birden fazla iletişim modülü ekleyerek Pupy’deki iletişim kelime dağarcığını önemli ölçüde genişletiyor

- Decoy Dog, Pupy’nin yanıt vermediği önceki DNS sorgularının tekrarlarına yanıt verir.

- Pupy’den farklı olarak Decoy Dog, pasif DNS’de görülen çözüm sayısını iki katına çıkaran joker DNS isteklerine yanıt verir.

- Decoy Dog, bir istemciyle geçerli iletişimin yapısıyla eşleşmeyen DNS isteklerine yanıt verir.

- Decoy Dog, bir JVM iş parçacığına enjekte ederek isteğe bağlı Java kodunu çalıştırma yeteneği ekler ve bir kurban cihazda kalıcılığı sürdürmek için yöntemler ekler.

Infoblox başlangıçta, şirketin Nisan ayında ifşa etmesinin ardından farklı tepkiler veren üç Decoy Dog operatörünü ayırt etti. Dördüncüsü, araştırmacılar mevcut Infoblox raporunu bitirdikten sonra keşfedildi.

cbox4 etkinliği[.]yok sayılan liste[.]com durdu, hsdps ise[.]cc ve ads-tmglb[.]Yeni etki alanlarına aktarılan istemcileri tıklayın.

Ancak Infoblox, claudfront ile operasyonel bir değişiklik görmedi[.]net ve izin verilenler listesine eklendi[.]açık. İlki, müşterileri yeni kayıtlı denetleyicilere aktararak bu yılın Şubat ayında etkinliğini önemli ölçüde artırdı.

Infoblox tehdit istihbaratı başkanı Renée Burton, BleepingComputer’a claudfront etki alanı operatörlerinin istemcileri farklı bir denetleyiciye “çalışırken değiştirebildiklerini”, yani geçişin bellekte yapıldığını söyledi.

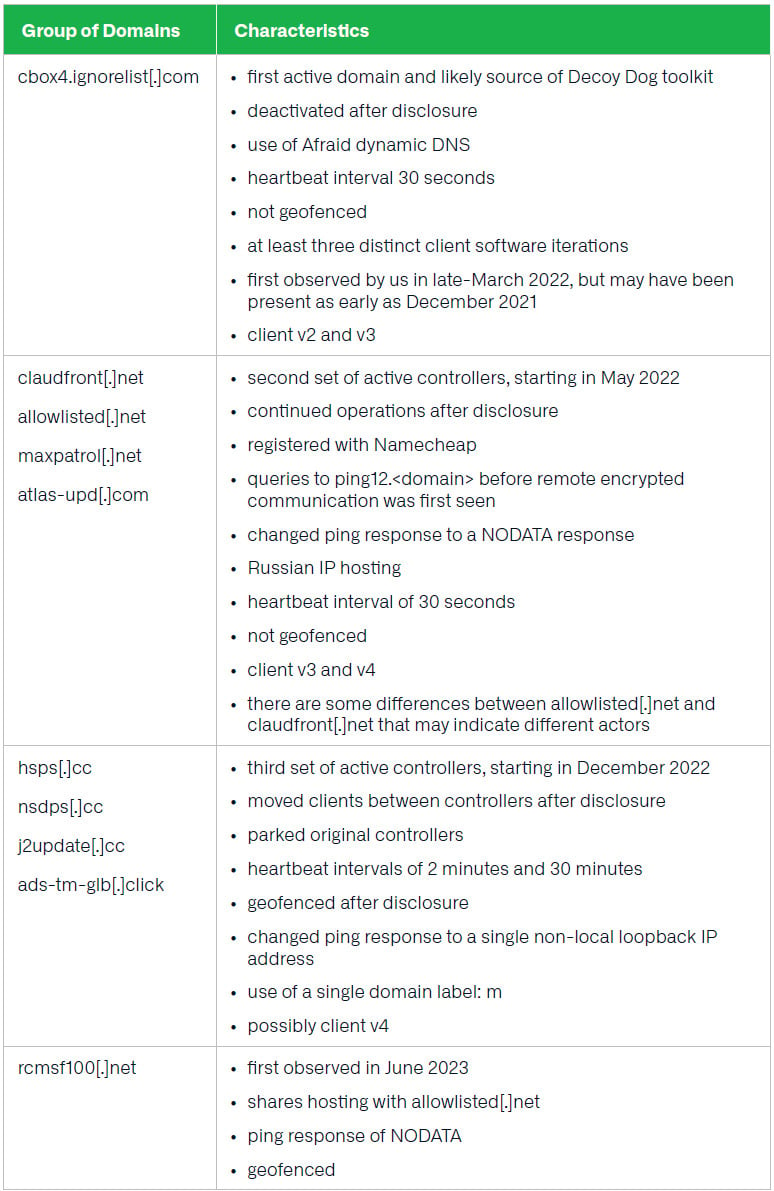

Burton bize, Decoy Dog ad sunucularının, denetleyicilerinin ve etki alanlarının mevcut sayısının artık iki düzineye yakın olduğunu söyledi. Araç setinin kullandığı birkaç etki alanının listesi aşağıda mevcuttur.

kaynak: Infoblox

Kısa kurban listesiyle yüksek oranda hedeflenmiş kötü amaçlı yazılım

Pasif DNS trafiği analizine dayanarak, etkilenen cihazları gösterecek doğru Data Dog istemcisi sayısını belirlemek zordur, ancak Infoblox’un herhangi bir denetleyicide gözlemlediği en fazla aktif eşzamanlı bağlantı sayısı 50’den azdı ve en küçüğü dörttü.

Burton, tehlikeye atılan mevcut cihaz sayısının birkaç yüzden az olacağını tahmin ediyor, bu da bir istihbarat operasyonuna özgü çok küçük bir hedef kümesine işaret ediyor.

Bir Decoy Dog operatörünün Infoblox’un ifşasından sonra yaptığı değişikliklerden bazıları, belirli bölgelerdeki IP adreslerinden gelen DNS sorgularına denetleyici etki alanlarından gelen yanıtları sınırlayan bir coğrafi sınırlama mekanizması eklemekti.

“Bu davranışı Haziran 2023’te keşfettik ve bazı sunucuların yalnızca DNS sorgularını Rus IP adresleri üzerinden yönlendirdiğimizde yanıt verdiğini, diğerlerinin ise herhangi bir konumdan iyi biçimlendirilmiş herhangi bir sorguya yanıt verdiğini gördük” – Infoblox

Bu, kurbanların Rusya’da olduğu anlamına gelse de, aktör kurban trafiğini bir tuzak olarak bölgeden geçirmeyi veya sorguları alakalı olanlarla sınırlamayı da seçebilirdi.

Burton, Decoy Dog’un Pupy gibi davrandığını ve DNS’ye bağlanmak için varsayılan özyinelemeli çözümleyiciyi kullandığını açıklayarak ilk varsayıma doğru eğilir. Araştırmacı, modern ağlarda bu sistemi değiştirmek “oldukça zorlayıcı” olduğundan, “bu denetleyicilerin Rusya’da veya komşu ülkelerde (ayrıca Rusya üzerinden veri yönlendirebilecek) kurbanları olması muhtemeldir” diyor.

TTP’ler birden çok aktöre işaret eder

Infoblox, Gözlemlenen taktiklere, tekniklere ve prosedürlere (TTP’ler) dayalı olarak Decoy Dog’u çalıştıran dört aktör arasında ayrım yapar. Ancak, görünüşe göre hepsi, Decoy Dog veya Pupy için doğru biçimle eşleşen sorgulara yanıt veriyor.

Burton, bunun tasarım gereği olabilecek tuhaf bir davranış olduğunu, ancak bir kriptograf, istihbaratçı ve veri bilimcisi olarak engin deneyimine rağmen, bunu belirli bir nedene bağlayamayacağını belirtti.

Decoy Dog’u idare eden birden fazla aktör teorisi doğruysa, araç setini yeni işlevlerle geliştiren iki geliştirme grubu olabilir.

Burton’a göre, dört gruptan biri, müşterileri claudfront denetleyicisine bağlanan halka açık depolarda görülen en gelişmiş Decoy Dog sürümüne sahip.[.]açık.

Burton, BleepingComputer’a bu gruptan bir denetleyicinin maxpatrol olduğunu söyledi[.]net, ancak bunun için bağlantı görülmedi. Bu, devlet destekli bilgisayar korsanlığı grupları tarafından kullanılan bilgisayar korsanlığı araçlarının ve açıkların kaçakçılığı nedeniyle 2021’de ABD tarafından yaptırım uygulanan bir Rus siber güvenlik şirketi olan Positive Technologies’in güvenlik açığı ve uyumluluk yönetim sistemine benziyor olabilir.

Infoblox, araç setinin daha yeni sürümlerinin, kötü amaçlı yazılımın C2 sunucusuyla uzun bir süre iletişim kuramaması durumunda güvenliği ihlal edilmiş makinelerin üçüncü taraf bir DNS sunucusu kullanmasına izin vermek için bir acil durum modülü görevi gören bir etki alanı oluşturma algoritması (DGA) ile geldiğini belirtiyor.

Decoy Dog istemci sürüm 3’ten başlayarak, finansal olarak yönlendirilen bir veya kırmızı bir ekip yerine bir istihbarat operasyonuna işaret eden kapsamlı kalıcılık mekanizmaları mevcuttur.

Decoy Dog’un kapsamı hala bir gizem

Şu anda, Decoy Dog operasyonları, amaçları ve sorumluları açısından bir sır olarak kalıyor. Infoblox, sistemlerinden DNS verilerini kullanarak araç setini ortaya çıkarmak ve bunu bilgi güvenliği topluluğunun dikkatine sunmak için üzerine düşeni yaptı.

Ancak hedefleri, ilk uzlaşma yöntemini (ör. tedarik zinciri, bilinen güvenlik açığı, hedeflenen cihazlarda sıfır gün) ve aktörlerin ağa nasıl girdiğini belirlemek için ek araştırma yapılması gerekir.

Infoblox, infosec topluluğunun (büyük istihbarat satıcıları, devlet kurumları, tehdit araştırma grupları ve finansal kuruluşlardan) desteğini almasına rağmen, kötü amaçlı yazılım veya tam kapsamı için tespitler kamuya açıklanmadı.

Infoblox, savunucuların hem Decoy Dog hem de Pupy’deki IP adreslerinin iletişim için kullanılan gerçek adresleri değil, şifrelenmiş verileri temsil ettiğini düşünmelerini önerir.

Kötü amaçlı yazılım etkinliğinin izlenmesine yardımcı olabilecekleri için DNS sorgularına ve yanıtlarına da odaklanmalıdırlar. Bir uyarı, iletişim hacminin düşük olması ve iletişimi izlemek için büyük bir günlük geçmişinin gerekli olmasıdır.

Şirket ayrıca, araştırmacıların Temmuz ayından beri gözlemlediği Tuzak Köpek örneklerini tespit edebilen ve araç setini Pupy’nin genel sürümünden ayırt edebilen bir YARA kuralı oluşturdu.