giriiş

Modern yazılım tedarik zinciri, manifestoya eklenen her paketin yeni saldırı vektörlerini tanıttığı, sürekli gelişen bir tehdit manzarasını temsil ediyor. Endüstri gereksinimlerini karşılamak için kuruluşların en son güvenlik yamalarıyla güncel kalarak hızlı tempolu bir geliştirme sürecini sürdürmeleri gerekir. Ancak uygulamada geliştiriciler genellikle net bir önceliklendirme yapılmadan büyük miktarda güvenlik çalışmasıyla karşı karşıya kalır ve saldırı yüzeyinin önemli bir bölümünü tamamen gözden kaçırırlar.

Temel sorun, geleneksel Statik Kod Analizi (SCA) araçlarının güvenlik açıklarına yönelik kullandığı tespit ve önceliklendirme yöntemlerinden kaynaklanmaktadır. Bu yöntemler, bilinçli bir puanlama kararı vermek için gereken kuruluşa özgü bağlamdan yoksundur: puan, kritik olsa bile, Aslında Bir kuruluş için kritik öneme sahiptir çünkü altyapısı benzersiz bir şekilde çalışır ve güvenlik açığının yaratabileceği gerçek etkiyi etkiler.

Başka bir deyişle, bu araçlar bir güvenlik açığının riskini belirlemek için nispeten saf bir metodolojiye bağlı olduğundan, öncelikle alakasız güvenlik açığı puanları elde ederler ve bu da öncelikle hangi güvenlik açıklarının ele alınacağının belirlenmesini çok daha zorlaştırır.

Ayrıca, yazım hatası, kötü amaçlı kod enjeksiyonu, CI/CD saldırıları vb. gibi birçok tedarik zinciri saldırısına değinmezler. Bu gözetim, Uygulama Güvenliği (AppSec) ekiplerini ve geliştiricilerini daha az kritik konulara odaklanma konusunda yanıltarak geliştirme sürecini geciktirir ve Kuruluşu önemli saldırı vektörlerine karşı savunmasız bırakıyor.

Myrror Security, kuruluşların tedarik zinciri risklerini tespit etme, önceliklendirme ve iyileştirme yöntemlerinde devrim yaratarak bu zorluklara yenilikçi çözümler geliştiriyor. Myrror’ın platformu, kod tabanındaki her üçüncü taraf paketi için ikili kaynaktan kaynağa analizden yararlanarak AppSec ve mühendislik ekiplerinin doğru sorunları doğru zamanda çözmesini sağlar. Bildiri dosyalarında sürüm düzeyinde algılamayı kullanarak etkiyi değerlendiren geleneksel SCA araçlarının aksine Myrror, özel bir erişilebilirlik güvenlik açığı analizi algoritması kullanır. Bu algoritma, üretimde gerçekte hangi güvenlik açıklarına erişilebileceğini belirler ve böylece Myrror’un güvenlik sorunlarını doğru bir şekilde önceliklendirmesine olanak tanır.

Bu Platform İncelemesi, ilk SCM entegrasyonundan iyileştirme planı oluşturucuya kadar Myrror kullanıcı yolculuğunun tamamı boyunca size rehberlik edecek ve Myrror Security’nin uyarı yorgunluğunu önlemek, kuruluşunuzun daha etkili çalışmasını sağlamak ve koruma sağlamak için sunduğu yeniliklere kısa bir genel bakış sunacaktır. modern yazılım tedarik zincirinin tehditlerinden. Kişiselleştirilmiş bir demo almak için buradan web sitelerini ziyaret edin.

Başlarken ve Kurulum

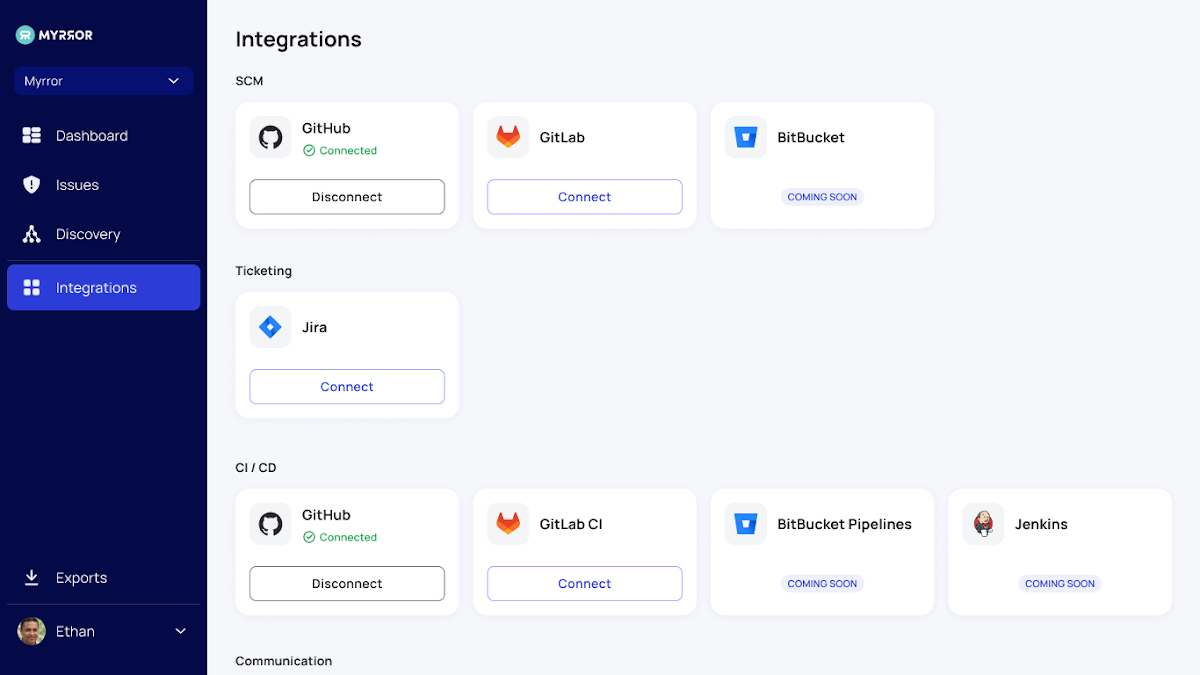

Myrror, kuruluşun mevcut kaynak kodu yönetimi platformuna kolay kurulum için tasarlanmıştır. Myrror, SCM’nize bağlandığında kuruluşun bağımlılıklarını keşfetme süreci başlar. Kuruluş daha sonra aktif güvenlik açığı ve tedarik zinciri saldırı taraması için belirli havuzları seçerek belirlenen risklere ilişkin öncelikli bir genel bakış sunabilir.

Keşif Bölümü

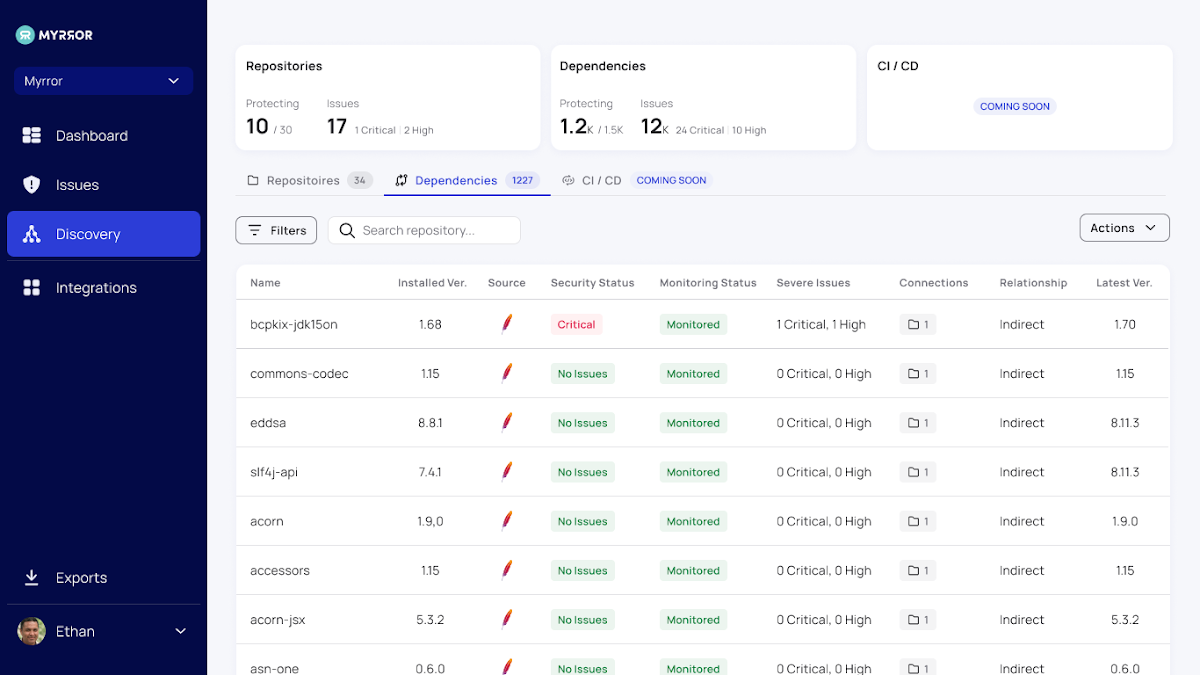

Bu bölüm, kod tabanınızla ilişkili tedarik zinciri riskini değerlendirmenize ve açık kaynak bağımlılıklarınızdan maruz kaldığınız gerçek tehdit ortamını belirlemenize olanak tanır.

Depolar sekmesi, izlenen her bir depodaki tüm sorunları gösterir ve hangilerinin izleneceğini ve hangilerinin göz ardı edileceğini seçmenize olanak tanır. Bu, aktif kullanımda olmayan, yakında kullanımdan kaldırılacak veya tamamen alakasız olan depolarla ilişkili bazı gürültüleri ortadan kaldırmanıza olanak tanıyacaktır. Bu sekme, tüm depolarınız üzerinde kontrol paneli görevi görür. Sizi en riskli depolarınıza yönlendirerek sorunlar ekranını tamamlar ve tehditlerin proje veya uygulama düzeyinde “kuş bakışı” görülmesine olanak tanır.

Bağımlılıklar sekmesi, kod tabanınızdaki her açık kaynak bağımlılığını toplar ve her birinin kullanıldığı tüm depoların bir grafiğini oluşturur. Bu önemli genel bakış, kuruluşunuzun güvendiği açık kaynak kitaplıkların tam bir resmini elde etmenize olanak tanır. Temelde her yazılım projesinde açık kaynak havuzlarındaki büyük artışa rağmen kuruluşların dış bağımlılıklar üzerinde herhangi bir kontrolü yoktur; Kodunuzda kullanılanların envanterini çıkarmak, olup biteni kontrol etmenin ilk adımıdır.

Myrror Kontrol Paneli

Kurulum tamamlandıktan ve kullanıcı taranacak depoları seçtikten sonra Myrror kontrol paneli, depolarınız, bunların bağımlılıkları ve içerdikleri sorunlar hakkında bilgilerle doldurulur. Kullanıcı ek depoları izlemeyi veya daha fazla SCM kaynağı bağlamayı seçtiğinde kontrol paneli, yeni kod tabanları hakkında daha fazla bilgi içerecek şekilde otomatik olarak güncellenir.

Kontrol paneli, aşağıdakiler de dahil olmak üzere kuruluşun kod tabanının tamamındaki sorunlara ilişkin üst düzey bilgiler sağlar:

- Algılama Durumu

- Kategoriye göre sorunlar

- Güvenlik Durumuna Sahip Bağımlılıklar

- En Riskli Depo

- Kod diline göre sorunlar,

- Düzeltme Durumu

- Veri Dışı Bağımlılıklar

- Ve dahası

Bu çizelgeler ve grafikler ayrıntılı ve eksiksiz bir genel bakış oluşturarak kuruluşlara en fazla çalışma gerektiren alanlara ilişkin net bilgiler sağlar. Sağ üstteki veri havuzu filtresine dikkat edin; bu, belirli ekiplerin çalışmaları ve sorumlu oldukları veri havuzları hakkında doğru bilgi almalarına ve yalnızca kendileri için ilgili verileri dışa aktarmalarına olanak tanır.

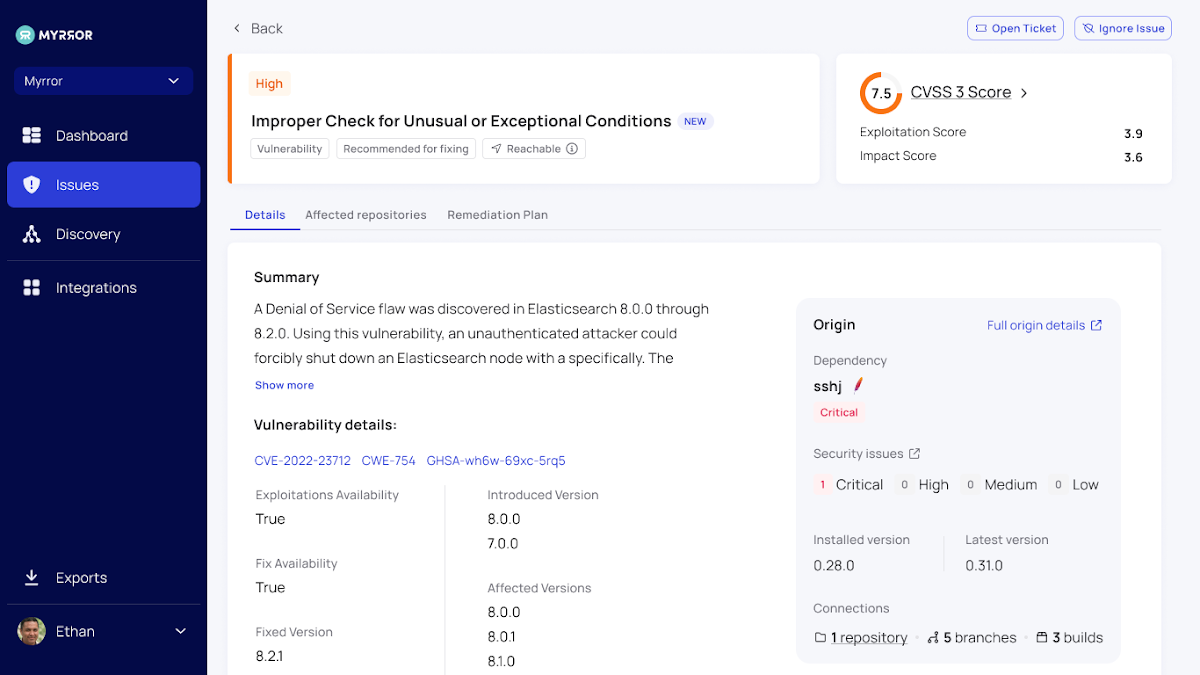

Sorunlar Ekranı

Bu, Myrror Security platformunun özüdür. Burada, daha sonra neyle mücadele edileceğinin net bir şekilde anlaşılması için tüm sorunlarınız gerçek önem derecelerine, erişilebilirliklerine ve sömürülebilirliklerine göre önceliklendirilir ve işaretlenir. Çeşitli parametreler sütunlar halinde düzenlenerek her bir konuya ilişkin daha kapsamlı bilgiler sunulur.

Bu parametreler arasında ulaşılabilirlik sütunu Myrror’u geleneksel SCA platformlarından farklı kılmaktadır. Sorunun üretimde gerçekten ulaşılabilir olup olmadığını değerlendirir ve bu önceliklendirmeyi hangi faktörlere göre belirler; ulaşılabilir güvenlik açıklarının ilk önce ele alınmasını sağlar.

Ancak platform, güvenlik açıklarını erişilebilirliğe göre önceliklendirmekle kalmıyor; aynı zamanda bunun doğrudan mı yoksa dolaylı bir bağımlılık mı olduğunu, sorunu düzeltmek için bir düzeltmenin mevcut olup olmadığını ve bir istismarın yaygın olarak varlığının doğrulanıp doğrulanmadığını da değerlendiriyor. Tüm bu parametreler, platformun sorunları doğru ve güvenilir bir şekilde önceliklendirmesine yardımcı olur.

Her güvenlik açığıyla ilgili aşağıdaki bilgilerin tümünü görebilirsiniz:

- Şiddet (yukarıdaki faktörlerin tümü dikkate alınarak)

- Menşei

- Erişilebilirlik

- Bağımlılık Dosya(lar)ı

- Kategori – Güvenlik Açığı / Tedarik Zinciri Saldırısı (daha fazlasını Tedarik Zinciri Saldırılarını Tespit Etme bölümüne bakın)

- Kullanılabilirlikten Yararlanma

- Kullanılabilirliği Düzelt

- Bağımlılık İlişkisi

- İlk görüş

- Orijinal Taahhüt

Tabloyu dışa aktarma ve rapor oluşturmak için öngörüleri indirme seçeneğinin yanı sıra filtreler (depo filtresi dahil) burada da mevcuttur. Bu, güvenlik ekiplerinin yerel depolamadaki kayıtları tutmasına ve iç denetim raporları oluşturmasına yardımcı olur. Kullanıcıya e-postayla gönderilen bu raporlar, doğrudan platformdan alınan ve diğer ekip üyeleriyle ve paydaşlarla paylaşılabilecek kapsamlı bilgiler içerir.

Bu ekranda 3 farklı sekme bulunduğunu unutmayın:

- “Tümü” sekmesi, tüm sorunları bir araya getirerek, güvenlik açıkları ve saldırılar da dahil olmak üzere genel tedarik zinciri tehdit ortamı hakkında tek bir sayfada veri öngörüleri sağlar.

- “Önerilenler” sekmesi, önem düzeyine ve erişilebilirliğe göre düzeltme için önerilen belirli sorunları içerir; esasen, ilk önce neyle ilgileneceğinize karar verirken “gitmeniz gereken” bölmenizdir.

- Son olarak, “Düşük Risk” sekmesinde daha sonra çözebileceğiniz sorunlar bulunur.

Her sayının aynı zamanda tek bir ekranda gösterilen sorunların etkisi, kapsamı ve kökenine ilişkin bilgiler içeren derinlemesine bir analizi de vardır. Bu ayrıntılı genel bakış, CVE hakkında daha fazla bilgi edinmek için harici bağlantılar sağlamanın yanı sıra, etkilenen veri havuzları hakkında bilgi ve her sorunla ilgili hızlı bir şekilde harekete geçilebilmesini sağlamak için somut bir iyileştirme planı sağlar.

Bu ekranda bulunan birincil sekmeler şunlardır:

- Ayrıntılar – güvenlik açığı veya tedarik zinciri saldırısına ilişkin temel genel bakış

- Etkilenen Depolar – bu pakete bağlı olan tüm depoların listesi, izlenen kod tabanının tamamında “noktaları birleştirmenize” olanak tanır

- İyileştirme Planı – Myrror, en uygun iyileştirme yolunu hesaplayarak yeni ortaya çıkan en küçük güvenlik açığının, iyileştirme süreci tamamlandıktan sonra kod tabanına girmesini sağlar

- Saldırıya Genel Bakış (daha fazla ayrıntı için sonraki bölüme bakın)

Tedarik Zinciri Saldırılarını Tespit Etme

Myrror’ın yalnızca güvenlik açıklarını tespit etmekten daha fazlasını yaptığını, aynı zamanda aşağıdakiler dahil ancak bunlarla sınırlı olmamak üzere çeşitli tedarik zinciri saldırılarını da tespit ettiğini unutmayın:

- Yazım hatası

- Bağımlılık Karışıklığı

- Repo/Kod Enjeksiyonunda Kötü Amaçlı Kod

- CI/CD Saldırısı

Bu saldırıları tespit ettiğinde tespit mekanizması ve iyileştirme planı normal güvenlik açıkları kadar basit olmayabilir. Bu gibi durumlarda Myrror, saldırının daha derinlemesine bir analizini göstererek uygulayıcıların durumu kavramasına ve zincirdeki hatalı olan somut bağlantıyı tespit etmesine olanak tanıyacak. Myrror’un kod yerleştirme saldırısına ilişkin analizinin bir örneğini görmek için aşağıya bakın:

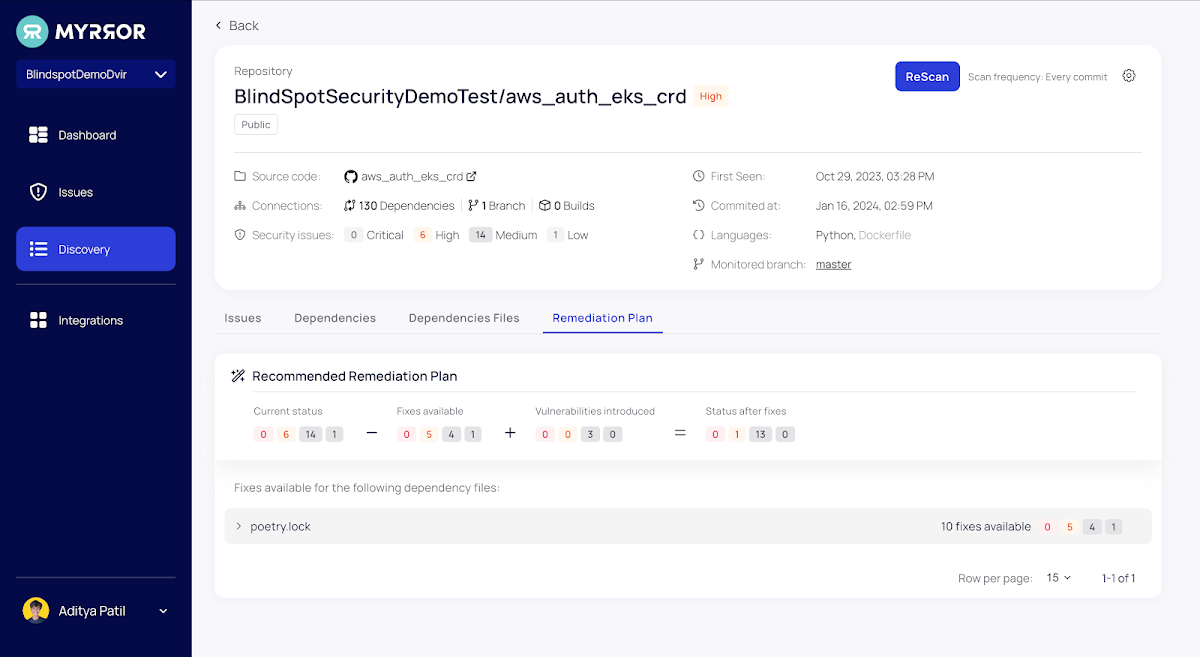

İyileştirme Planı Oluşturucu

İyileştirme çabalarınızı planlamak genellikle yama sırasında ortaya çıkan yeni tehditleri kavramayı gerektirir. Çoğu durumda, bir yamanın uygulanması, onun getirdiği yeni bağımlılıklar (ve bunların geçişli bağımlılıkları) nedeniyle yeni bir dizi güvenlik açığıyla sonuçlanır.

Myrror, izlenen her depo için tüm sorunlar için mevcut düzeltmelerin sayısını, düzeltme süreci sırasında kaç yeni güvenlik açığının ortaya çıkacağını ve sonunda kaç sorunun kalacağını otomatik olarak hesaplayarak sorun giderme sürecini basitleştirir.

Çözüm

AppSec ekipleri günümüzde çok fazla güvenlik sorunu ve ilk olarak neyin üzerinde çalışılacağına dair net bir önceliklendirme eksikliği nedeniyle derin bir alarm yorgunluğu yaşıyor. Buna ek olarak çoğu ekip, maruz kaldıkları tedarik zinciri saldırılarından tamamen habersizdir ve bunları tespit etmek veya uygun çözüm sunmak için açık bir yola sahip değildir.

Myrror’ın Erişilebilirlik temelli önceliklendirmesi, güvenlik açığı cehenneminden bir çıkış yolu sunuyor. Aynı zamanda, ikili-kaynağa analiz mekanizmaları, basit güvenlik açıklarından daha fazlasının tespit edilmesini sağlar ve çok sayıda tedarik zinciri saldırısına karşı savunma yapmanıza olanak tanır.

Daha fazla bilgi edinmek için buradaki web sitesinden bir demo rezervasyonu yaptırabilirsiniz.