Mustang Panda olarak bilinen Çin bağlantılı tehdit aktörü, PlugX’in (diğer adıyla Korplug) DOPLUGS adı verilen bir arka kapı çeşidini kullanarak çeşitli Asya ülkelerini hedef aldı.

Trend Micro araştırmacıları Sunny Lu ve Pierre Lee yeni bir raporda, “Özelleştirilmiş PlugX kötü amaçlı yazılım parçası, tamamlanmış bir arka kapı komut modülü içeren genel PlugX kötü amaçlı yazılım türünden farklı ve ilki yalnızca ikincisini indirmek için kullanılıyor.” dedi. teknik yazı.

DOPLUGS’un hedefleri öncelikle Tayvan ve Vietnam’da ve daha az ölçüde Hong Kong, Hindistan, Japonya, Malezya, Moğolistan ve hatta Çin’de bulunuyor.

PlugX, aynı zamanda BASIN, Bronze President, Camaro Dragon, Earth Preta, HoneyMyte, RedDelta, Red Lich, Stately Taurus, TA416 ve TEMP.Hex olarak da takip edilen Mustang Panda’nın temel aracıdır. İlk kez 2017’de ortaya çıkmasına rağmen en az 2012’den beri aktif olduğu biliniyor.

Tehdit aktörünün mesleki becerisi, özel kötü amaçlı yazılımları dağıtmak üzere tasarlanmış, iyi hazırlanmış hedef odaklı kimlik avı kampanyaları yürütmeyi gerektirir. Ayrıca 2018’den bu yana RedDelta, Thor, Hodur ve DOPLUGS (SmugX adlı bir kampanya aracılığıyla dağıtılır) gibi kendi özelleştirilmiş PlugX çeşitlerini dağıtma konusunda da bir geçmişi var.

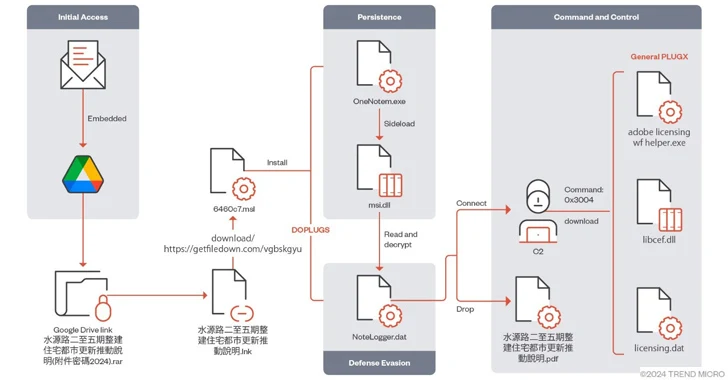

Uzlaşma zincirleri, kimlik avı mesajlarını bir kanal olarak kullanarak, alıcıya sahte bir belge görüntülerken, DLL tarafından yandan yüklemeye karşı savunmasız meşru, imzalı bir yürütülebilir dosyayı gizlice açan birinci aşama veri yükünü iletmek için bir dizi farklı taktikten yararlanır. bir dinamik bağlantı kitaplığını (DLL) yandan yükler, bu da PlugX’in şifresini çözer ve çalıştırır.

PlugX kötü amaçlı yazılımı daha sonra Mustang Panda tarafından kontrol edilen bir sunucuyla bağlantı kurmak için Poison Ivy uzaktan erişim trojanını (RAT) veya Cobalt Strike Beacon’u alır.

Aralık 2023’te Lab52, Tayvan’daki siyasi, diplomatik ve devlet kurumlarını DOPLUGS ile hedef alan ancak dikkate değer bir farkla bir Mustang Panda kampanyasını ortaya çıkardı.

Lab52, “Kötü amaçlı DLL, Nim programlama dilinde yazılmıştır” dedi. “Bu yeni değişken, Windows Cryptsp.dll kitaplığını kullanan önceki sürümlerin aksine, PlugX’in şifresini çözmek için kendi RC4 algoritması uygulamasını kullanıyor.”

İlk olarak Eylül 2022’de Secureworks tarafından belgelenen DOPLUGS, biri PlugX kötü amaçlı yazılımının genel türünü indirmek için düzenlenmiş dört arka kapı komutuna sahip bir indiricidir.

Trend Micro ayrıca, kötü amaçlı yazılım dağıtımı, bilgi toplama ve USB sürücüler aracılığıyla belge hırsızlığından sorumlu bir eklenti olan KillSomeOne olarak bilinen bir modülle entegre DOPLUGS örneklerini de tespit ettiğini söyledi.

Bu varyant, komutları çalıştırma ve aktör kontrollü bir sunucudan sonraki aşamadaki kötü amaçlı yazılımı indirme işlevselliğine ek olarak, DLL tarafından yükleme gerçekleştirmek için yasal yürütülebilir dosyayı çalıştıran ekstra bir başlatıcı bileşeniyle birlikte gelir.

USB aracılığıyla yayılmak üzere tasarlanan KillSomeOne modülünü de içeren özelleştirilmiş bir PlugX çeşidinin, Hong Kong ve Vietnam’a yönelik saldırıların bir parçası olarak Avira tarafından Ocak 2020 gibi erken bir tarihte ortaya çıkarıldığını belirtmekte fayda var.

Araştırmacılar, “Bu, Earth Preta’nın bir süredir araçlarını geliştirdiğini ve sürekli olarak yeni işlevler ve özellikler eklediğini gösteriyor” dedi. “Grup, özellikle Avrupa ve Asya’da oldukça aktif olmaya devam ediyor.”