Bilgisayar korsanları, inşaat sektöründe yaygın olarak kullanılan Vakıf muhasebe sunucularındaki yüksek ayrıcalıklı hesapların parolalarını kaba kuvvetle ele geçirerek şirket ağlarına sızmaya çalışıyor.

Kötü amaçlı faaliyet ilk olarak, araştırmacıları saldırıları 14 Eylül 2024’te tespit eden Huntress tarafından tespit edildi.

Huntress, bu saldırılar aracılığıyla tesisat, ısıtma, havalandırma, beton ve diğer yan sanayi şirketlerinde aktif ihlaller gördü.

Açık portlar ve zayıf parolalar

Bu saldırılarda saldırganlar, kullanıcıların ayrıcalıklı hesaplardaki varsayılan kimlik bilgilerini değiştirmemesi nedeniyle açığa çıkan hizmetlerin birleşiminden yararlanıyor.

Huntress, Vakfın yazılımının, bir mobil uygulamayı desteklemek üzere TCP portu 4243 üzerinden herkese açık şekilde erişilebilir olacak şekilde yapılandırılabilen bir Microsoft SQL Server (MSSQL) içerdiğini açıklıyor.

Ancak bu durum, Microsoft SQL sunucusunu, sunucuda yapılandırılmış MSSQL hesaplarına kaba kuvvet saldırısı düzenlemeye çalışan dış saldırılara da maruz bırakıyor.

Varsayılan olarak MSSQL’in ‘sa’ adında bir yönetici hesabı varken Foundation’ın ‘dba’ adında ikinci bir hesabı var.

Bu hesaplardaki varsayılan parolaları değiştirmemiş kullanıcılar, harici aktörler tarafından ele geçirilmeye karşı hassastır. Bunu yapan ancak zayıf parolalar seçenler, yine de kaba kuvvet yoluyla tehlikeye atılabilir.

Huntress, bu sunuculara karşı çok agresif kaba kuvvet saldırıları gözlemlediğini, bazen bir parolayı başarıyla tahmin etmeden önce bir saat içinde tek bir ana bilgisayarda 35.000’e kadar girişimde bulunulduğunu bildirdi.

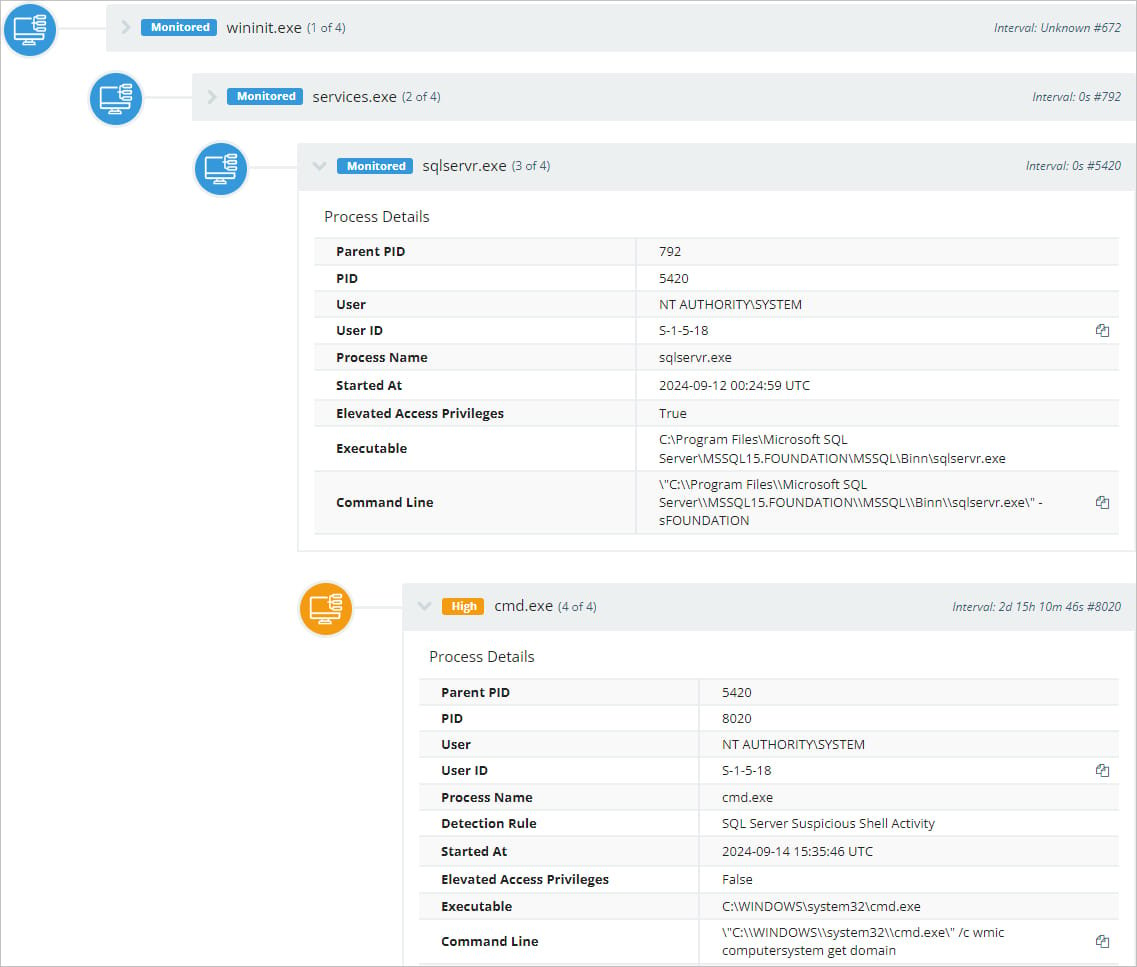

Saldırganlar erişim sağladıktan sonra, tehdit aktörlerinin bir SQL sorgusu aracılığıyla işletim sisteminde komutlar yürütmesine olanak tanıyan MSSQL ‘xp_cmdshell’ özelliğini etkinleştiriyorlar.

Örneğin, EXEC xp_cmdshell 'ipconfig' sorgu şuna neden olacak: ipconfig Windows komut kabuğunda yürütülecek komut ve çıktı yanıtta gösterilecektir.

Kaynak: Huntress

Saldırılarda gözlemlenen iki komut, ağ yapılandırma ayrıntılarını almak için kullanılan ‘ipconfig’ ve donanım, işletim sistemi ve kullanıcı hesapları hakkında bilgi çıkarmak için kullanılan ‘wmic’dir.

Huntress’ın koruması altındaki üç milyon uç noktada yaptığı araştırma, hedeflenen muhasebe yazılımını çalıştıran 500 ana bilgisayarı ortaya çıkardı; bunlardan 33’ü varsayılan yönetici kimlik bilgilerine sahip MSSQL veritabanlarını kamuya açık hale getirdi.

Huntress, BleepingComputer’a bulgularını Foundation’a bildirdiğini ve yazılım satıcısının sorunun yalnızca uygulamanın şirket içi sürümünü etkilediğini ve bulut tabanlı ürünlerini etkilemediğini söyleyerek yanıt verdiğini söyledi.

Vakıf ayrıca tüm sunucularda 4243 numaralı portun açık olmadığını ve hedeflenen tüm hesapların aynı varsayılan kimlik bilgilerini kullanmadığını belirtti.

Huntress, Vakıf yöneticilerinin hesap kimlik bilgilerini döndürmelerini ve gerekmedikçe MSSQL sunucusunu kamuya açık şekilde ifşa etmemelerini öneriyor.