Siber güvenlik firması Profero, Darkbit fidye yazılım çetesinin şifrelemelerinin şifrelemesini kırdı ve bir kurbanın dosyalarını bir fidye ödemeden ücretsiz olarak kurtarmalarına izin verdi.

Bu, 2023’te, birden fazla VMware ESXI sunucusunu şifreleyen müşterilerinden birine fidye yazılımı saldırısını araştırmak için getirilen Profero uzmanları tarafından ele alınan bir olay yanıtı sırasında meydana geldi.

Siber saldırının zamanlaması, İran Savunma Bakanlığı’na ait bir mühimmat fabrikasını hedefleyen İran’daki 2023 drone grevlerine misilleme olduğunu gösteriyor.

Fidye yazılımı saldırısında, tehdit aktörleri daha önce İran yanlısı hacktivistler olarak poz veren ve İsrail’deki eğitim enstitüslerini hedefleyen Darkbit’ten olduğunu iddia etti. Saldırganlar, fidye notlarında İsrail karşıtı ifadeleri içeriyordu ve 80 bitcoin fidye ödemelerini talep etti.

İsrail’in Ulusal Siber Komutanlığı, Darkbit saldırılarını İran devlet destekli Apt Hacking Grubuna, Muddywater olarak bilinen ve siberishan saldırıları yapma geçmişine sahip.

Profero tarafından araştırılan davada, saldırganlar fidye ödeme müzakerelerine katılmadılar, bunun yerine operasyonel aksamalara neden olmakla daha fazla ilgileniyorlardı.

Bunun yerine, saldırganlar, hacktivist olarak poz veren ulus-devlet aktörleriyle ilişkili bir taktik olan kurbandaki itibar hasarını en üst düzeye çıkarmak için bir etki kampanyası başlattı.

Darkbit’i şifrelemek

Saldırı sırasında, Darkbit fidye yazılımı için herhangi bir şifreleme yoktu, bu nedenle Profero araştırmacıları kötü amaçlı yazılımları potansiyel zayıflıklar için analiz etmeye karar verdiler.

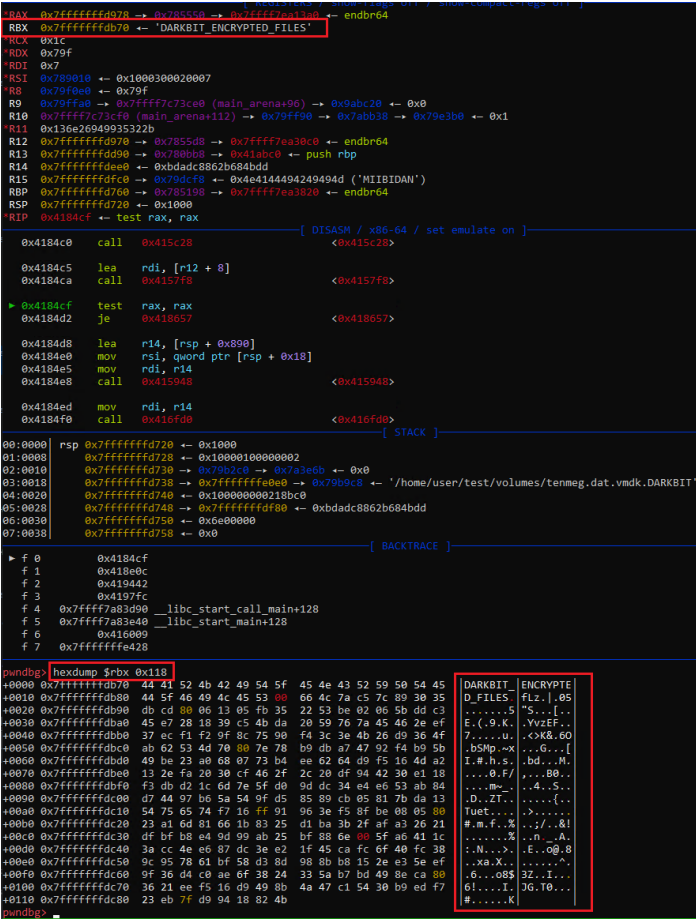

Darkbit, her dosya için çalışma zamanında oluşturulan, RSA-2048 ile şifrelenmiş ve kilitli dosyaya eklenen benzersiz bir AES-128-CBC anahtarı ve başlatma vektörü (IV) kullanır.

Kaynak:

Profero, Darkbit tarafından kullanılan anahtar üretim yönteminin düşük entropi olduğunu buldu. Dosya değiştirme sürelerinden çıkarılabilen şifreleme zaman damgası ile birleştirildiğinde, toplam tuş alanı birkaç milyar olana indirgenir.

Ayrıca, ESXI sunucularındaki Sanal Makine Diski (VMDK) dosyalarının başlık baytlarını bildiğini buldular, bu nedenle başlığın tüm dosya yerine eşleşip eşleşmediğini görmek için ilk 16 baytı zorlamak zorunda kaldılar.

Profero, olası tüm tohumları denemek, aday anahtar/IV çiftleri oluşturmak ve yüksek performanslı bir bilgi işlem ortamında koştukları VMDK başlıklarına karşı kontrol etmek ve geçerli şifre çözme anahtarlarını kurtarmak için bir araç kurdu.

Paralel olarak, araştırmacılar VMDK dosya içeriğinin çoğunun Darkbit’in aralıklı şifrelemesinden etkilenmediğini keşfettiler, çünkü bu dosyalar seyrek ve birçok şifreli parçaların boş alana düştüğü için.

Bu, kaba zorlama anahtarları ile şifresini çözmek zorunda kalmadan önemli miktarda değerli veri almalarını sağladı.

Profero, “Mühendislerimizden/ekip üyelerimizden biri olan kaba kuvvetimizi hızlandırmak için çalışmaya başladığımızda ilginç bir fikri vardı.”

“VMDK dosyaları seyrektir, yani çoğunlukla boştur ve bu nedenle, her dosyadaki fidye yazılımı tarafından şifrelenen parçalar da çoğunlukla boştur. İstatistiksel olarak, VMDK dosya sistemlerinde bulunan çoğu dosya şifrelenmez ve bu dosya sistemleri içindeki çoğu dosya bizi/görev/araştırmamızla ilgili değildir.”

Diyerek şöyle devam etti: “Böylece, dahili VMDK dosya sistemlerinden geriye kalanları ayıklamak için dosya sistemini yürüyebileceğimizi fark ettik … ve işe yaradı! İhtiyacımız olan dosyaların çoğu şifre çözmeden kurtarılabilir.”

Profero, Darkbit’in hedeflerinin fidye yazılımı yerine bir veri silecekiyle daha iyi hizmet edileceğini ve saldırganların müzakere etmeyi reddetmesinin, kötü amaçlı yazılımların bir kurtarma yöntemini aramaktan uzaklaşmaktan başka seçenek bırakmadığını belirtti.

Profero Darkbit DeRryptor’u halka açık bir şekilde serbest bırakmasa da, BleepingComputer’a gelecekteki kurbanların yardım için onlarla iletişime geçebileceğini söylediler.

Şifre mağazalarını hedefleyen kötü amaçlı yazılımlar, saldırganlar gizli mükemmel soygun senaryolarını yürütürken, kritik sistemleri sızdırarak ve sömürerek 3 kat arttı.

Saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 Miter ATT & CK tekniklerini keşfedin.