Tehdit karmaşıklığı arttıkça ve bir kuruluşun sınırları neredeyse tamamen ortadan kalktıkça, güvenlik ekipleri tutarlı güvenlik sonuçları sağlamak için her zamankinden daha fazla zorlanıyor. Güvenlik ekiplerinin bu zorluğun üstesinden gelmesine yardımcı olmayı amaçlayan bir şirket Stellar Cyber.

Stellar Cyber, tek bir lisansla yönetilen Open XDR platformlarında tipik olarak NG-SIEM, NDR ve SOAR ürünlerinde bulunan yetenekleri sağlayarak MSSP’lerin ihtiyaçlarını karşıladığını iddia ediyor. Stellar Cyber’e göre bu konsolidasyon, daha hızlı güvenlik analisti rampa süresi ve manuel olarak çok daha az yoğun görev gerektiren müşteri katılımı anlamına geliyor. Stellar Cyber, şu anda en iyi 20’den fazla MSSP sağlayıcısını müşteri olarak sayıyor ve 3 milyondan fazla varlık için güvenlik sağlıyor. Ek olarak, dağıtımdan sonra yıldız Siber iddiaları, kullanıcılar 20 kata kadar daha hızlı yanıt verme süresi (MTTR) görüyor, cesur bir iddia.

Yakın zamanda Stellar Siber Güvenlik Operasyonları Platformuna daha yakından baktık.

Başlamadan Önce

Platforma girmeden önce, MSSP’lerin Stellar Cyber hakkında bilmesi gereken birkaç şey:

- Herhangi bir EDR ile çalışır: Stellar Cyber, müşterinizin ortamlarında görünürlük sağladığı için Açık XDR olarak sınıflandırılabilir; ancak bir EDR ürününün uzantısı değildir. Tersine, Stellar Cyber, herhangi bir büyük EDR satıcısına önceden oluşturulmuş entegrasyonlar sunar; bu, Stellar Cyber’i kullanırsanız müşterilerinizin istedikleri EDR’yi kullanabilecekleri anlamına gelir.

- Çoklu Kiracı: Stellar Cyber, müşterinizin verilerinin birbirine karışmaması anlamına gelen çok kiracılı bir çözümdür ve hizmetlerinizi özellikle veri gizliliğiyle ilgilenen bölgelerde sunmanıza olanak tanır. Ayrıca, bu çok kiracılı yaklaşım, daha iyi analist-müşteri oranlarını sağlayabilir. Belirli durumlarda, bir müşteri için yapılan iş, sıfır veri bütünlüğü kaybıyla diğerine uygulanabilir.

Bu ürün incelemesini kolaylaştırmak için Stellar Cyber ekibi bize ürünlerinin bulut tabanlı sürümüne erişim sağladı, bu nedenle bir Stellar Cyber destek görevlisi tarafından sunulan kısa bir ürün incelemesinden sonra üründe oturum açtık.

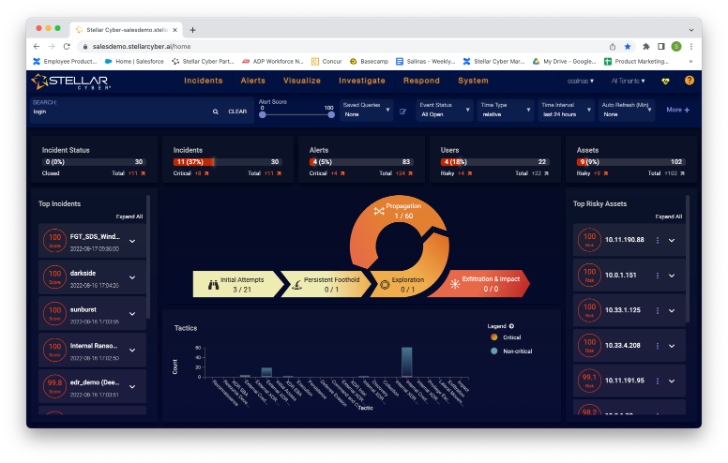

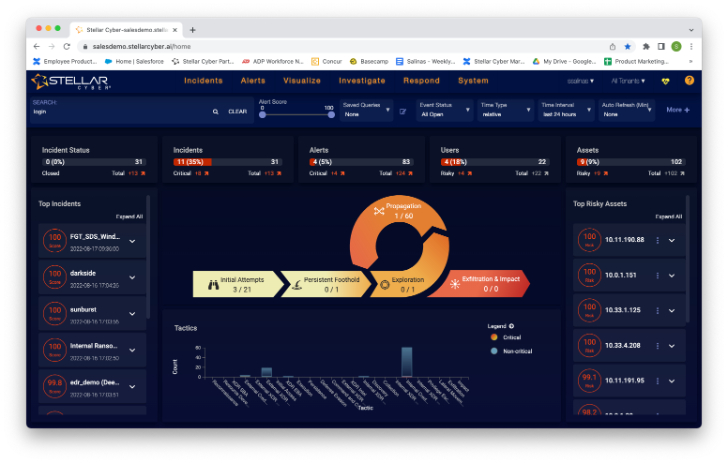

Ana Sayfadan Bir Olaya Yanıt Verme

Bu, Stellar Cyber’a giriş yaparken gördüğünüz ilk ekrandır. En önemli olaylar ve en riskli varlıklar gibi analist ana ekranında birçok unsuru görmeyi bekleyebilirsiniz. Bu ekrandaki ilginç bir parça, Stellar Cyber’in Open XDR Kill Chain dediği şeydir. Öldürme zincirinin herhangi bir bölümüne tıklayarak, saldırı zincirinin o bölümüyle ilişkili tehditlere erişebilirsiniz. Örneğin, bu ekrana erişmek için “İlk Denemeler” seçeneğine tıkladım.

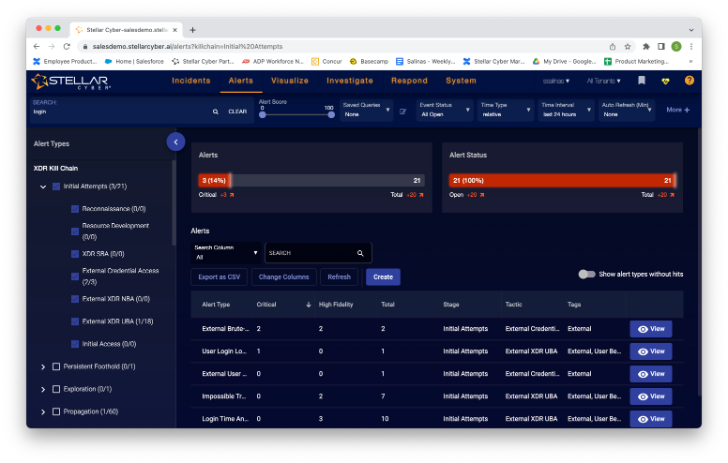

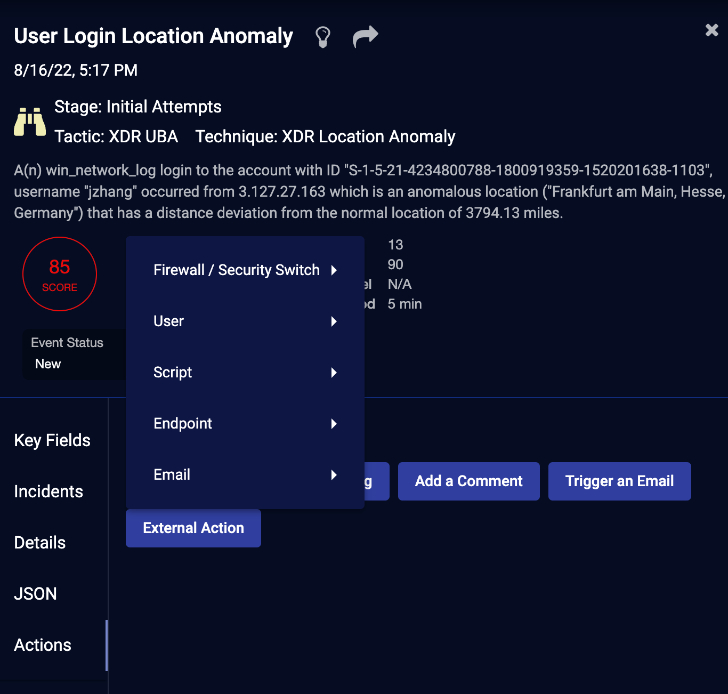

Burada Stellar Cyber tarafından otomatik olarak ayarlanan “İlk Denemeler” aşaması ile bu uyarıları görebiliyorum. Tavşan deliğinin daha aşağısında, herhangi bir uyarıda “Görüntüle”ye tıkladığımda uyarı hakkında daha fazla bilgi görüyorum. Başlangıçta bana bazı özet grafikler sunuldu, ardından ekranı biraz aşağı kaydırdığımda bir “daha fazla bilgi” köprüsü gördüm, bu yüzden tıkladım ve karşılığında bunu aldım.

Burada olay hakkında okuyabilir, ayrıntıları inceleyebilir ve bu olayın arkasındaki ham verileri ve gerekirse bir panoya kolayca kopyalayabileceğim JSON’u inceleyebilirim.

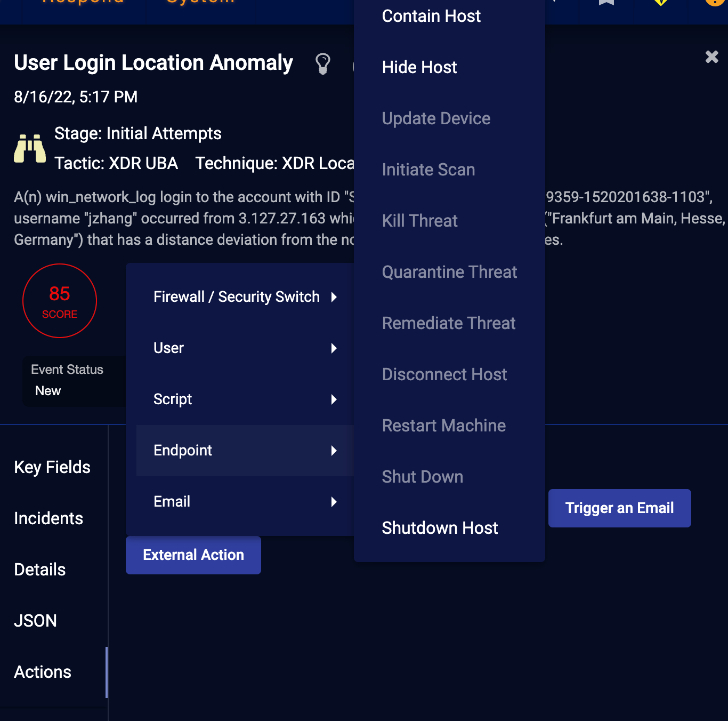

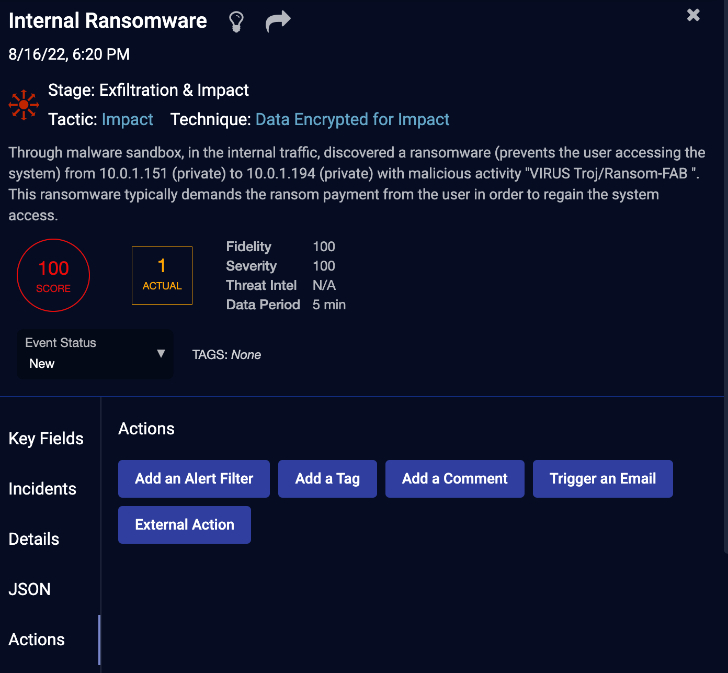

İşte burada işlerin biraz daha ilginç hale geldiğini düşündüm. Stellar Cyber’daki verilerin sunumu kolay anlaşılır ve mantıklı olsa da, yukarıdaki ekranda “Eylemler” düğmesine tıklayana kadar ürünün gerçek gücü benim için açık değildi.

Gördüğünüz gibi, “filtre ekle, e-postayı tetikle veya harici işlem yap” gibi yanıt eylemlerimi doğrudan bu ekrandan yapabilirim. Harici eyleme tıkladığımda başka bir seçim listesi alıyorum. Endpoint’e tıkladığımda, ana bilgisayardan kapatma ana bilgisayarına kadar uzun bir seçenekler listesi.

Ana bilgisayar içerme gibi bir eyleme tıklandığında, kullanılacak bağlayıcıyı, eylemin hedefini ve seçilen eylemi başlatmak için gereken diğer seçenekleri seçebileceğim bir yapılandırma iletişim kutusu görüntülenir. Özetle, güvenlik analistlerinin, özellikle de gençlerin, a) ana ekrandan bir olayın ayrıntılarını kolayca inceleyebilmeleri, b) daha derine inerek daha fazla ayrıntıyı gözden geçirebilmeleri açısından bu iş akışını nasıl çok yararlı bulacaklarını görebiliyorum. ve c) herhangi bir komut dosyası yazmadan veya bir kodla uğraşmadan bu ekrandan bir düzeltme eylemi gerçekleştirin.

MSSP’ler için, müşteri hizmetleri düzeyindeki anlaşmaların yerine getirilmesine yardımcı olurken, onları platforma alıştırmak için başlangıçta bu görüş üzerinde çalışacak yeni analistlerin işe alındığını görebiliyordum. Ancak içimden bir ses bu Stellar Cyber platformu hakkında öğrenecek daha çok şey olduğunu söylüyor, bakalım olayları araştırmak için başka bir yol var mı.

Olayları Keşfetmek

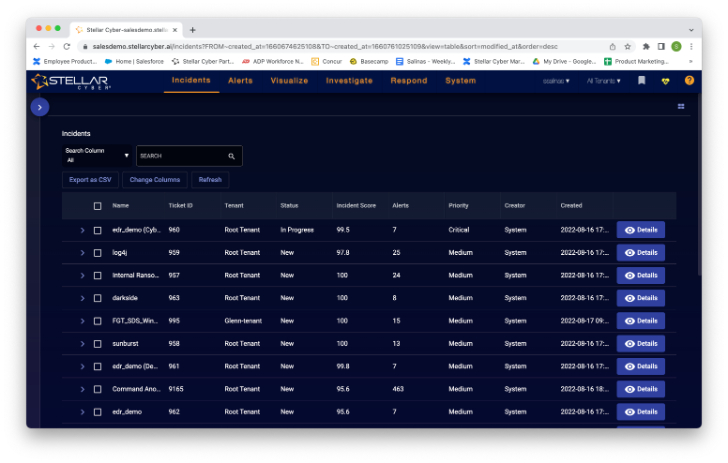

Şimdi Open XDR Kill Chain’e tıklamak yerine, “Olaylar” menü maddesine tıklayıp karşılığında bu ekranı alacağım.

Mavi daire içindeki havuca tıkladığımda, belirli bir olay türüne odaklanmamı sağlayan bir filtreleme listesi genişletildi. Keşif modunda olduğum için, bu ayrıntı görünümünde ne bulabileceğimi görmek için doğrudan ayrıntılar düğmesine gidiyorum.

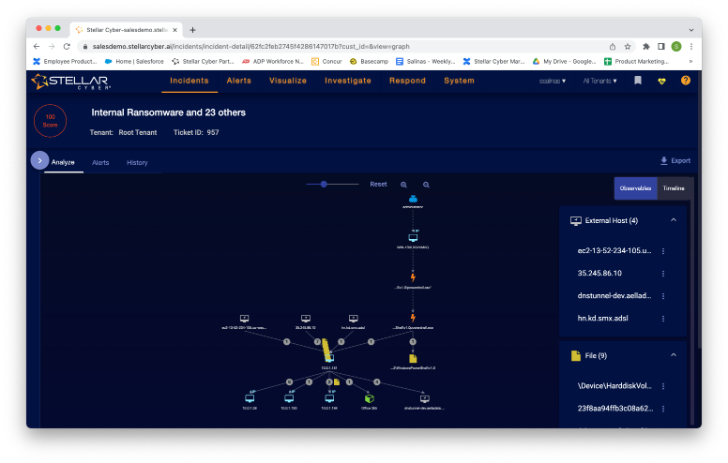

Şimdi bu olayın nasıl meydana geldiğini ve birden fazla varlık arasında yayıldığını görebiliyorum. Ayrıca, olayla ilişkili dosyaları, işlemleri, kullanıcıları ve hizmetleri otomatik olarak görebilirim. Bu verileri görüntülemenin de farklı yolları vardır. Örneğin, bu olayın okunabilir bir geçmişini almak için aşağıdaki gibi zaman çizelgesi görünümüne geçebilirim:

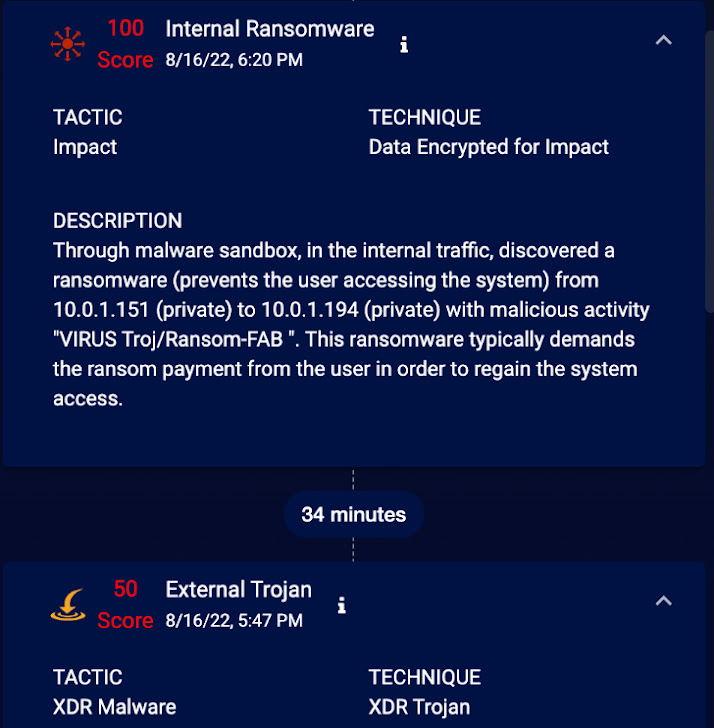

Küçük “i”ye tıkladığımda tanıdık bir ekrana geliyorum.

Hikayeyi buradan biliyorum, ki bu iyi.

Özetle, bir uyarı listesinden çalışmaya alışmış analistlerin soruşturmalarına olaylar sayfasından başlamak isteyebileceğini görebiliyorum. MSSP’ler için bu görünüm, tüm kiracılardaki tüm olayları tek bir görünümde gösterdiğinden de faydalıdır. Elbette bu görüşü analistler, müşteriler vb. ile sınırlayabilirsiniz.

Stellar Cyber’de Tehdit Avı ve Müdahale Eylemleri

Bu zamana kadar, Stellar Cyber’in güvenlik operasyonlarını düzene sokmak isteyen MSSP’ler için ilginç bir yaklaşım sunduğuna inanıyorum. Açıkçası, incelememin bu noktasında, bu tür ürünler için norm olmayan bazı kötü uyarılara varsayımsal olarak yanıt vermek için bazı bağlantılara tıklamak ve bazı ekranlarda gezinmekten başka herhangi bir özel komut dosyası yazmak veya herhangi bir şey yapmak zorunda kalmadım. .

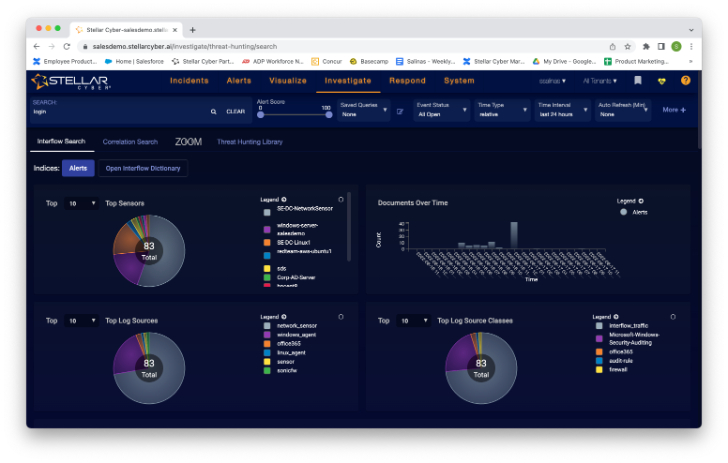

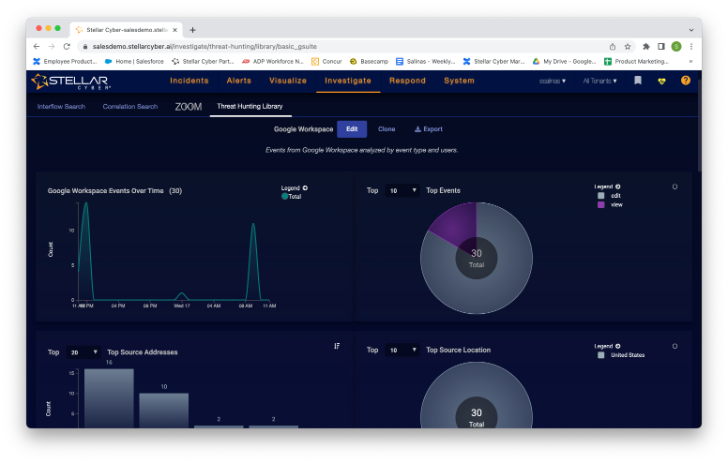

Stellar Cyber’i çok fazla övmeden önce, belirtilen diğer birkaç özelliğe, Threat Hunting ve yanıt eylemlerine (diğer adıyla SOAR) bir göz atmak istedim. Tehdit avcılığıyla başlayalım. Menüden “Tehdit Avcılığı”na tıkladığımda bu ekran ile karşılaşıyorum.

Bu istatistikler ilginç olsa da, eyleme geçirilebilir tehdit arıyorum h; sağ üstte arama iletişim kutusunu burada görüyorum. Giriş yapıyorum ve istatistiklerin dinamik olarak değiştiğini fark ediyorum. Ekranı aşağı kaydırırken, arama terimime göre filtrelenmiş bir uyarı listesi de görüyorum. Burada tanıdık “daha fazla bilgi” seçeneğini görüyorum, bu yüzden beni nereye götüreceğini biliyorum.

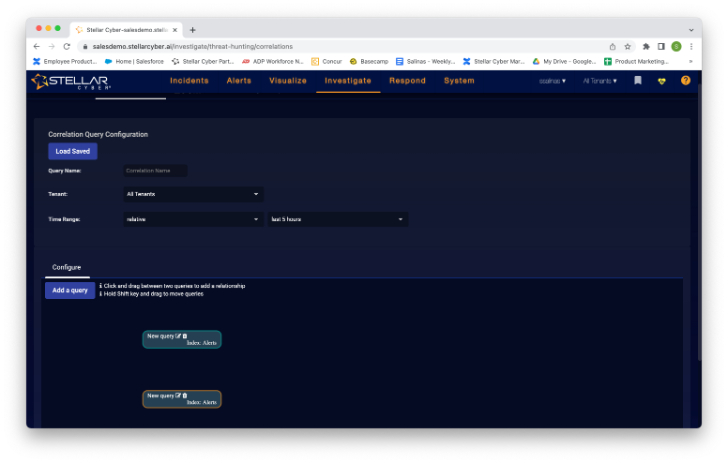

Ayrıca arama iletişim kutusunun altında “korelasyon araması” adında bir şey fark ettim. Buna tıkladığımda ekranım buna dönüşüyor.

Kaydedilmiş bir sorgu yükleyebilir veya yeni bir sorgu ekleyebilirim. Ekle sorgusunu tıklatarak bu sorgu oluşturucuyu görüyorum. Bu, teorik olarak fark edilmeyen tehditleri bulmak için Stellar Cyber’in depoladığı tüm verileri aramamı sağlıyor. Önceden kaydedilmiş sorgulara erişmek için tehdit avcılığı kitaplığına da erişebilirim.

Ayrıca, oluşturduğunuz sorgu herhangi bir eşleşme döndürürse otomatik olarak çalışacak yanıt eylemleri de oluşturabilirsiniz.

Özetle, Stellar Cyber, kendi ELK yığınınızı oluşturmanızı veya bir power scripter olmanızı gerektirmeyen basit bir tehdit avlama platformu sunar. MSSP’ler için bunun, ortaya çıkan tehditler vahşi doğada keşfedildiğinde müşterilere sunabilecekleri güzel bir katma değer olduğunu görebiliyorum.

Çözüm

Stellar Cyber, MSSP kullanıcısı için birçok özelliğe sahip sağlam bir güvenlik operasyonları platformudur. Yeni bir SecOps platformu için pazardaysanız, Stellar Cyber’in neler sunabileceğine bir göz atmaya değer.