Progress Software Perşembe günü, Cl0p siber suç çetesi etkilenen şirketlere karşı şantaj taktikleri uygularken, MOVEit Transfer uygulamasını etkileyen üçüncü bir güvenlik açığını açıkladı.

Henüz bir CVE tanımlayıcısı atanmamış olan yeni kusur, aynı zamanda “yükseltilmiş ayrıcalıklara ve ortama potansiyel yetkisiz erişime yol açabilecek” bir SQL enjeksiyon güvenlik açığıyla da ilgilidir.

Şirket, zayıflığı gidermek için bir yama hazırlanırken, tüm müşterilerini ortamlarını korumak için 80 ve 443 numaralı bağlantı noktalarında MOVEit Transfer’e giden tüm HTTP ve HTTP trafiğini devre dışı bırakmaya çağırıyor.

Açıklama, Progress’in uygulamanın veritabanı içeriğine erişmek için silah haline getirilebileceğini söylediği başka bir SQL enjeksiyon güvenlik açıkları grubunu (CVE-2023-35036) ifşa etmesinden bir hafta sonra geldi.

Güvenlik açıkları, veri hırsızlığı saldırılarında Clop fidye yazılımı çetesi tarafından sıfır gün olarak istismar edilen CVE-2023-34362’ye katılıyor. Kroll, Microsoft’un Lace Tempest adını verdiği grubun, Temmuz 2021’e kadar açığı test ettiğine dair kanıt bulduğunu söyledi.

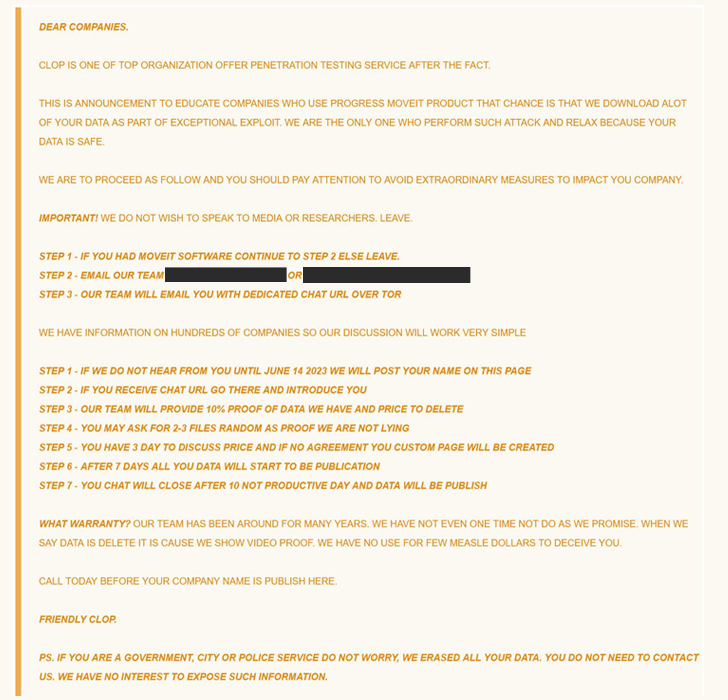

Gelişme aynı zamanda Cl0p aktörlerinin, darknet sızıntı portalında MOVEit Transfer kusuru kullanılarak saldırıya uğradığını iddia ettiği 27 şirketin adını listelemesiyle de aynı zamana denk geliyor. CNN’den gelen bir rapora göre, buna Enerji Bakanlığı gibi birden fazla ABD federal kurumu da dahildir.

ReliaQuest, “Şimdiye kadar potansiyel olarak ihlal edilmiş kuruluşların sayısı, Clop’un son MFT istismarının bir parçası olarak adlandırılan ilk sayıdan önemli ölçüde daha fazla: Fortra GoAnywhere MFT kampanyası,” dedi.

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

Oturuma Katılın

İnternete bağlı cihazlar için saldırı yüzeyini değerlendiren web tabanlı bir arama platformu olan Censys, MOVEit çalıştıran 1.400’den fazla maruz kalan ana bilgisayarın yaklaşık %31’inin finansal hizmetler endüstrisinde, %16’sının sağlık sektöründe, %9’unun bilgi teknolojisinde ve %8’inin olduğunu söyledi. hükümet ve askeri sektörlerde. Sunucuların yaklaşık %80’i ABD merkezlidir

Kaspersky’nin 2015 ile 2022 yılları arasında hizmet olarak kötü amaçlı yazılım (MaaS) iş modeli aracılığıyla yayılan 97 aileye ilişkin analizine göre, fidye yazılımları %58’lik bir payla başı çekiyor, ardından bilgi hırsızları (%24) ve botnet’ler, yükleyiciler ve arka kapılar geliyor ( %18).

Rus siber güvenlik şirketi, “Para, siber suçlar da dahil olmak üzere tüm kötülüklerin köküdür” dedi ve MaaS planlarının teknik olarak daha az yetkin saldırganların mücadeleye girmesine izin verdiğini ve böylece bu tür saldırıları gerçekleştirme çıtasını düşürdüğünü sözlerine ekledi.