Progress, MOVEit Transfer müşterilerini, bugün yeni bir SQL enjeksiyon (SQLi) güvenlik açığı hakkındaki bilgilerin çevrimiçi olarak paylaşılmasının ardından ortamlarına tüm HTTP erişimini kısıtlamaları konusunda uyardı.

Bu yeni kritik güvenlik açığını gideren bir yama henüz mevcut değil, ancak şirkete göre şu anda test ediliyor ve “kısa süre içinde” yayınlanacak.

Progress, “Progress, MOVEit Transfer’de artan ayrıcalıklara ve ortama potansiyel yetkisiz erişime yol açabilecek bir güvenlik açığı keşfetti” dedi.

“Yeni yayınlanan güvenlik açığı ışığında MOVEit Cloud için HTTP trafiğini kapattık ve tüm MOVEit Transfer müşterilerinden, yama tamamlanırken ortamlarını korumak için HTTP ve HTTP trafiğini derhal kapatmalarını istiyoruz.”

Etkilenen MOVEit Transfer sürümleri için güvenlik güncellemeleri yayınlanana kadar Progress, geçici bir çözüm olarak 80 ve 443 numaralı bağlantı noktalarında MOVEit Transfer’e yönelik HTTP ve HTTPs trafiğini reddetmek için güvenlik duvarı kurallarının değiştirilmesini “şiddetle” önerir.

Kullanıcılar artık web kullanıcı arayüzü aracılığıyla hesaplarında oturum açamayacak olsalar da, SFTP ve FTP/s protokolleri beklendiği gibi çalışmaya devam edeceğinden dosya aktarımları yine de mümkün olacaktır.

Yöneticiler ayrıca uzak masaüstü aracılığıyla Windows sunucusuna bağlanıp https://localhost/ adresine giderek MOVEit Transfer’e erişebilir.

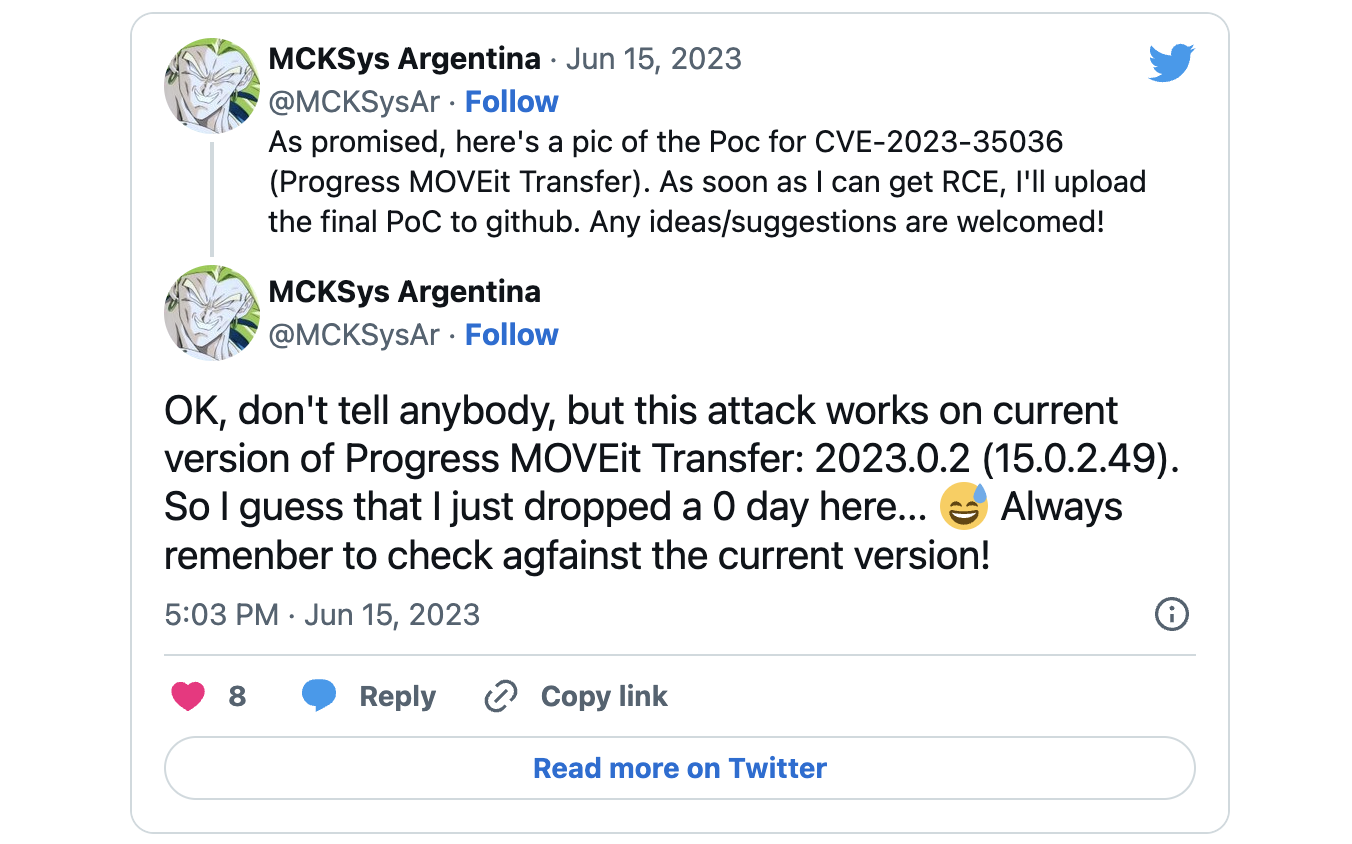

Progress, bu yeni SQLi kusuruyla ilgili ayrıntıların paylaşıldığı konumu paylaşmasa da, en az bir güvenlik araştırmacısı, yeni bir MOVEit Transfer sıfır gün hatası için kavram kanıtı istismar kodu gibi görünen bilgiler hakkında Twitter’da bilgi paylaştı.

Araştırmacı, BleepingComputer’a Progress’ten gelen bu yeni uyarının üzerinde çalıştıkları PoC ile ilgili olduğuna inandıklarını söyledi.

Araştırmacı, “Ben RCE’ye ulaşamadım. Bu güvenlik açığı, daha önceki herhangi bir güvenlik açığının baypas edilmesi değil. Kendi saldırı yolu var” diye ekledi.

BleepingComputer’a ayrıca, güvenlik açığının Huntress Kıdemli Güvenlik Araştırmacısı John Hammond’un yardımıyla Progress’e zaten ifşa edildiği söylendi; ifşa, muhtemelen şirketin uyarısına da yol açtı.

Bugünün uyarısı, Cuma günü yayınlanan ve toplu olarak CVE-2023-35036 olarak izlenen ve Progress’in bir kusur (CVE-2023-34362) için yamalar yayınladığı 31 Mayıs’ta başlatılan bir güvenlik denetiminin ardından keşfedilen kritik SQL enjeksiyon güvenlik açıklarını ifşa eden başka bir danışma belgesinin ardından geldi. veri hırsızlığı saldırılarında Clop fidye yazılımı çetesi tarafından sıfır gün.

CVE-2023-35036, tüm MOVEit Transfer sürümlerini etkiler ve kimliği doğrulanmamış saldırganların müşteri bilgilerini çalmak için yamalı ve İnternet’e açık sunucuları ele geçirmesine izin verir.

Clop fidye yazılımı çetesi, CVE-2023-34362 saldırılarının sorumluluğunu üstlendi ve BleepingComputer’a “yüzlerce şirketin” MOVEit sunucularını ihlal ettikleri iddiasını bildirdi.

Kroll ayrıca, Clop’un 2021’den bu yana artık yama uygulanmış MOVEit sıfır günlük güvenlik açıklarını ve en az Nisan 2022’den beri güvenliği ihlal edilmiş MOVEit sunucularından çalınan verileri sızdırmanın yollarını test ettiğine dair kanıtlar buldu.

Clop, Aralık 2020’de Accellion FTA sunucularının ihlali, 2021’de SolarWinds Serv-U Yönetilen Dosya Aktarımı saldırıları ve Ocak 2023’te GoAnywhere MFT sunucularının yaygın şekilde kullanılması dahil olmak üzere, yönetilen dosya aktarımı platformlarını hedefleyen diğer geniş etkili kampanyalarla bağlantılıdır.

Etkilenen kuruluşlar zaten gasp ediliyor

Çarşamba günü Clop çetesi, MOVEit veri hırsızlığı saldırılarından etkilenen kuruluşları, karanlık web veri sızıntısı sitesinde isimlerini listeleyerek şantaj yapmaya başladı.

Listelenen şirketlerden beşi – İngiliz çok uluslu petrol ve gaz şirketi Shell, University of Georgia (UGA) ve University System of Georgia (USG), UnitedHealthcare Student Resources (UHSR), Heidelberger Druck ve Landal Greenparks – o zamandan beri BleepingComputer’a şunları doğruladı: saldırılardan etkilendiler.

MOVEit Transfer ihlallerini hâlihazırda ifşa etmiş olan diğer kuruluşlar arasında Zellis (ve müşterileri BBC, Boots, Aer Lingus ve İrlanda’dan HSE), Ofcam, Nova Scotia hükümeti, ABD’nin Missouri eyaleti, ABD’nin Illinois eyaleti, The University yer alıyor. Rochester, Amerikan İç Hastalıkları Kurulu, BORN Ontario ve Extreme Networks.

Bir CNN raporuna göre, bugün ABD Siber Güvenlik ve Altyapı Güvenliği Dairesi (CISA) de birkaç ABD federal kurumunun ihlal edildiğini ortaya çıkardı. Federal News Network’e göre iki ABD Enerji Bakanlığı (DOE) kuruluşunun da güvenliği ihlal edildi.