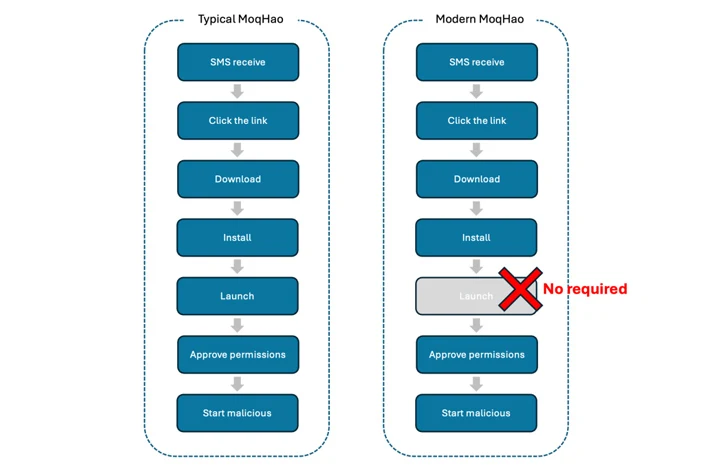

Tehdit avcıları, Android zararlı yazılımının yeni bir çeşidini tespit etti. MoqHao Bu, virüs bulaşmış cihazlarda herhangi bir kullanıcı etkileşimi gerektirmeden otomatik olarak yürütülür.

McAfee Labs bu hafta yayınlanan bir raporda, “Tipik MoqHao, kullanıcıların istedikleri amaca ulaşmak için uygulamayı yüklemesini ve başlatmasını gerektirir, ancak bu yeni varyant herhangi bir uygulama gerektirmez.” dedi. “Uygulama yüklenirken kötü amaçlı etkinlikleri otomatik olarak başlıyor.”

Kampanyanın hedefleri arasında Fransa, Almanya, Hindistan, Japonya ve Güney Kore’de bulunan Android kullanıcıları yer alıyor.

Wroba ve XLoader olarak da adlandırılan MoqHao (aynı adı taşıyan Windows ve macOS kötü amaçlı yazılımlarıyla karıştırılmamalıdır), Roaming Mantis (diğer adıyla Shaoye) adlı Çin mali motivasyonlu bir kümeyle ilişkilendirilen Android tabanlı bir mobil tehdittir.

Tipik saldırı zincirleri, Android cihazlardan tıklandığında kötü amaçlı yazılımın yayılmasına yol açan, ancak kurbanları bir iPhone’dan ziyaret edildiğinde Apple’ın iCloud giriş sayfasını taklit eden kimlik bilgisi toplama sayfalarına yönlendiren, sahte bağlantılar içeren paket teslimi temalı SMS mesajlarıyla başlar.

Temmuz 2022’de Sekoia, Fransa’da en az 70.000 Android cihazın güvenliğinin ihlal edildiği bir kampanyanın ayrıntılarını verdi. Geçen yılın başlarından itibaren, MoqHao’nun güncellenmiş sürümlerinin Wi-Fi yönlendiricilerine sızdığı ve Alan Adı Sistemi (DNS) ele geçirme işlemini üstlendiği, düşmanın cephaneliğini yenileme konusundaki kararlılığını ortaya çıkardığı ortaya çıktı.

MoqHao’nun en son sürümü, smishing teknikleri aracılığıyla dağıtılmaya devam ediyor, ancak değişen şey, kötü amaçlı yükün kurulum sırasında otomatik olarak çalıştırılması ve kurbanın uygulamayı başlatmadan riskli izinler vermesini istemesidir; bu, daha önce MoqHao içeren sahte uygulamalarda görülen bir davranıştır. HiddenAds kötü amaçlı yazılımı.

Saldırının başarı olasılığını artırmak için SMS mesajlarında paylaşılan bağlantıların URL kısaltıcılar kullanılarak gizlenmesi de bir yenileme aldı. Bu mesajların içeriği, bu amaçla oluşturulmuş sahte Pinterest profillerinin biyografi (veya açıklama) alanından alınmıştır.

MoqHao, diğerlerinin yanı sıra, cihaz meta verileri, kişiler, SMS mesajları ve fotoğraflar gibi hassas bilgileri gizlice toplamasına, sessiz modda belirli numaraları aramasına ve Wi-Fi’yi etkinleştirmesine/devre dışı bırakmasına olanak tanıyan çeşitli özelliklerle donatılmıştır.

McAfee, bulguları Google’a bildirdiğini ve Google’ın “gelecekteki bir Android sürümünde bu tür otomatik yürütmeyi önlemek için halihazırda hafifletici önlemlerin uygulanması üzerinde çalıştığını” söyledi.

Bu gelişme, Çinli siber güvenlik firması QiAnXin’in, Bigpanzi adlı daha önce bilinmeyen bir siber suç örgütünün, Android tabanlı akıllı TV’ler ve set üstü kutuları (STB’ler) dağıtılmış inkar işlemleri için bir botnet’e hapsetmek amacıyla ele geçirilmesiyle bağlantılı olduğunu ortaya çıkarmasıyla ortaya çıktı. Hizmet dışı (DDoS) saldırılar.

En az 2015’ten beri aktif olan operasyonun, çoğu Brezilya’da bulunan 170.000 günlük aktif bottan oluşan bir botnet’i kontrol ettiği tahmin ediliyor. Ancak Ağustos 2023’ten bu yana 1,3 milyon farklı Brezilya IP adresi Bigpanzi ile ilişkilendirildi.

Bulaşmalar, kullanıcıları yarım yamalak web siteleri üzerinden korsan film ve TV şovlarını yayınlamak için bubi tuzaklı uygulamalar yüklemeye kandırarak mümkün oluyor. Kampanya ilk olarak Rus antivirüs satıcısı Doctor Web tarafından Eylül 2023’te duyuruldu.

QiAnXin araştırmacıları, “Bu cihazlar kurulduktan sonra, yasa dışı akışlı medya platformları içinde operasyonel düğümlere dönüşüyor ve trafik proxy’si, DDoS saldırıları, OTT içerik provizyonu ve korsan trafiği gibi hizmetleri karşılıyor.” dedi.

“Bigpanzi kontrolündeki TV’lerin ve STB’lerin şiddet içeren, terörist veya pornografik içerik yayınlama veya siyasi propaganda için yapay zeka tarafından üretilen giderek daha ikna edici videolar kullanma potansiyeli, sosyal düzen ve istikrar için önemli bir tehdit oluşturuyor.”