Yakın tarihli bir güvenlik denetimi, yaygın olarak kullanılan açık kaynaklı öğrenme yönetim sistemi (LMS) olan Moodle içindeki kritik güvenlik açıklarını ortaya çıkarmıştır.

Bu güvenlik açıkları, saldırganların temel güvenlik mekanizmalarından kaçmasına ve sunucu tarafı istek asmeri (SSRF) yoluyla sistemleri potansiyel olarak kullanmalarına olanak tanır.

Kusurlar, kullanıcı tarafından sağlanan URL’leri kabul eden tüm Moodle özelliklerini etkileyen kullanım süresi (TOC-Tou) hatası için ince ama etkili bir kontrol süresi etrafında toplanır.

.png

)

Bu hata, özellikle AWS gibi bulut platformlarında barındırılan milyonlarca eğitim ve örgütsel Moodle vakasını riske atıyor.

Güvenlik Açığı: Moodle’ın Çekirdeğinde Toc-Tou’dan yararlanmak

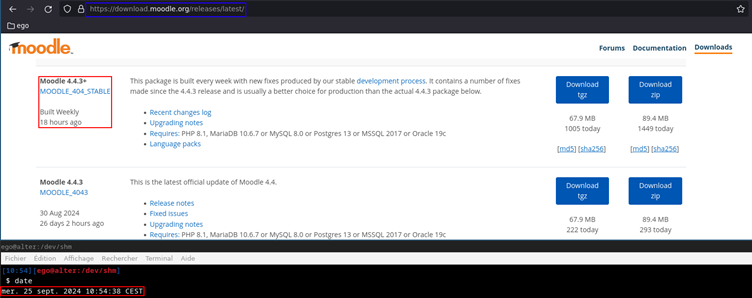

Güvenlik açıkları, denetim sırasında en son kararlı sürüm olan Moodle sürüm 4.4.3’te keşfedildi.

PartowsLab’ın raporuna göre, araştırmacılar Moodle’ın kullanıcılar tarafından sağlanan URL’leri doğrulama sürecinin mantıklı bir kusurdan muzdarip olduğunu buldular. Bu hata, saldırganların SSRF kısıtlamalarını atlamasına ve dahili ağ kaynaklarını hedeflemelerine olanak tanır.

Sorun, DNS çözünürlüğü (bir blok listesine karşı ana bilgisayar adının kontrol edilmesi) ve gerçek ağ isteği arasındaki ayrımdan kaynaklanır.

Bir saldırgan, bu iki adım arasındaki DNS yanıtlarını manipüle edebilir, bu da Moodle’ın kontrol sırasında bir URL’nin güvenli olduğuna inanmasına neden olabilir, ancak gerçek isteği localhost veya hassas AWS meta veri uç noktaları gibi yasak bir adrese işaret eder.

Örnek Saldırı Senaryosu

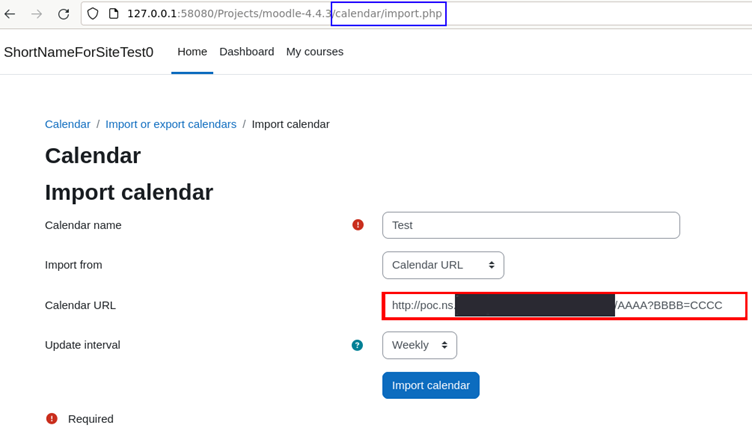

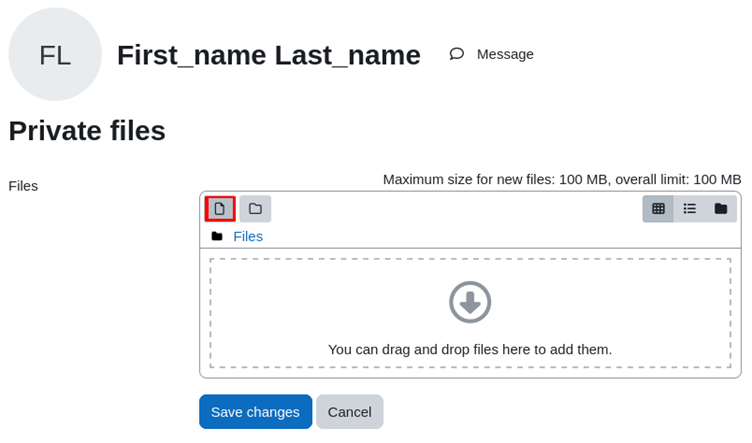

Saldırı zinciri, kullanıcıların harici kaynakları URL’ler aracılığıyla içe aktarmasına olanak tanıyan Moodle’ın takvim senkronizasyonu ve dosya seçici özelliklerinden yararlanır. İstismar böyle çalışıyor:

- Kullanıcı kontrollü bir URL sağlar (örn., http://attacker.com/resource) takvim veya dosya seçici özelliğinde.

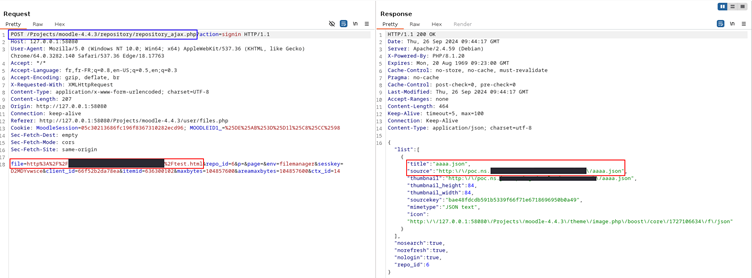

- Moodle’ın arka uç kodu önce DNS çözünürlüğü (gethostbynamel ()) kullanarak ana bilgisayar adını kontrol ederek kara listeye alınmamasını sağlar.

- Çek geçerse, Moodle curl_exec () kullanarak kaynağı getirmeye devam eder. Bu noktada, saldırgan DNS kaydını 127.0.0.1 veya AWS’nin IMDSV1 meta veri uç noktası gibi dahili veya hassas bir adrese çözmek için değiştirir.

- Sistem, amaçlanan tüm kısıtlamaları atlayarak dahili bir istekte bulunur.

İlgili Moodle Kodu Alıntı

// Simplified code highlighting the TOC-TOU bug

$formdata = $form->get_data(); // User-controlled data

// ...URL validation chain...

$curl = new curl();

$response = $curl->get($user_supplied_url);Derinlemesine kontrol bypass:

function url_is_blocked($url) {

$host = gethostbynamel(parse_url($url)['host']);

// Check if $host is in blocklist

// Time passes...

// Later, curl_exec() is called, which re-resolves the host

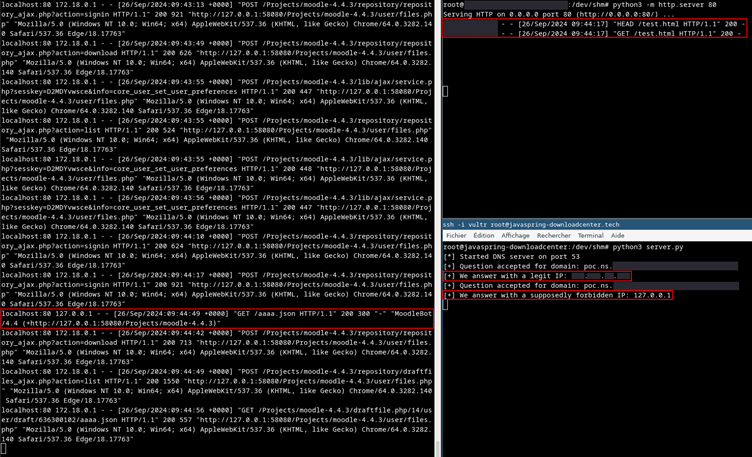

}Konsept Kanıtı: Kötü niyetli DNS Sunucusu

Python tabanlı bir DNS sunucusu, talep siparişine göre yanıtları manipüle etmek için dağıtılabilir, bu da saldırganın ilk kontrol sırasında iyi huylu bir IP ve getirme sırasında bir hedef IP (örn., 127.0.0.1) döndürmesini sağlar.

# PoC DNS server snippet

TOC_TOU_CHECK = 0

def resolve_domain(name):

global TOC_TOU_CHECK

TOC_TOU_CHECK += 1

if TOC_TOU_CHECK % 2 == 0:

return "127.0.0.1"

else:

return "203.0.113.1" # benign IP

Etki ve Öneriler

- Potansiyel RCE: Moodle AWS’de barındırılırsa ve IMDSV1’i devre dışı bırakmadıysa, saldırganlar SSRF’yi uzaktan kod yürütmesine yükseltebilir.

- Etkilenen özellikler: Takvim içe aktarma, dosya seçicisinin URL indiricisi ve harici URL’leri kabul eden işlevsellik.

- Acil eylemler:

- Bir düzeltme kullanılabilir hale geldiğinde Moodle örneğinizi ekleyin.

- Moodle sunucularından giden ağ erişimini kısıtlayın.

- IMDSV1’i devre dışı bırakın ve AWS tarafından barındırılan Moodle örneklerinde IMDSV2’ye geçin.

Moodle’ın TOC-Tou kırılganlığı, özellikle hassas eğitim verilerini ele alan ortamlarda SSRF’nin karmaşıklıklarının ve tehlikelerini canlı bir şekilde vurgulamaktadır.

Kurumlar ve kuruluşlar buna öncelik vermeli ve resmi yamalar serbest bırakılıncaya kadar konuşlandırmalarını sertleştirmelidir. Düzenli güvenlik denetimleri ve uyanık izleme, günümüzün tehdit manzarasında vazgeçilmez olmaya devam etmektedir.

Find this News Interesting! Follow us on Google News, LinkedIn, & X to Get Instant Updates!