Dört Amerikan üniversitesinden araştırmacılar, web sayfalarını ziyaret ederken modern grafik kartlarından hassas görsel verileri sızdırmak için veri sıkıştırmayı kullanan yeni bir GPU yan kanal saldırısı geliştirdi.

Araştırmacılar, Chrome tarayıcısı üzerinden çapraz kaynaklı SVG filtresi piksel çalma saldırıları gerçekleştirerek bu ‘GPU.zip’ saldırısının etkinliğini gösterdi.

Araştırmacılar, etkilenen ekran kartı üreticilerine yönelik güvenlik açığını Mart 2023’te açıkladılar. Ancak Eylül 2023 itibarıyla, etkilenen hiçbir GPU satıcısı (AMD, Apple, Arm, NVIDIA, Qualcomm) veya Google (Chrome) sorunu çözmek için yamalar yayınlamadı.

Yeni kusur, Austin’deki Texas Üniversitesi, Carnegie Mellon Üniversitesi, Washington Üniversitesi ve Illinois Urbana-Champaign Üniversitesi’ndeki araştırmacıların hazırladığı bir makalede özetleniyor ve 45. IEEE Güvenlik ve Gizlilik Sempozyumu’nda yer alacak.

Sıkıştırma nedeniyle sızıntı

Genel olarak veri sıkıştırma, veriye bağlı farklı DRAM trafiği ve önbellek kullanımı yaratır; bu, sırların sızdırılması amacıyla kötüye kullanılabilir; dolayısıyla yazılım, hassas verileri işlerken sıkıştırmayı kapatır.

GPU.zip araştırmacıları, tüm modern grafik işlemci birimlerinin, özellikle de entegre Intel ve AMD yongalarının, açıkça sorulmadığı zamanlarda bile yazılım tarafından görülebilen veri sıkıştırması gerçekleştirdiğini açıklıyor.

Modern GPU’lar, bellek bant genişliğinden tasarruf etmeye ve yazılım olmadan performansı artırmaya yardımcı olduğundan, bu riskli uygulamayı bir optimizasyon stratejisi olarak takip ediyor.

Bu sıkıştırma genellikle belgelenmemiş ve satıcıya özeldir ve araştırmacılar, GPU’lardan görsel veri sızdırmak için bundan yararlanmanın bir yolunu bulmuşlardır.

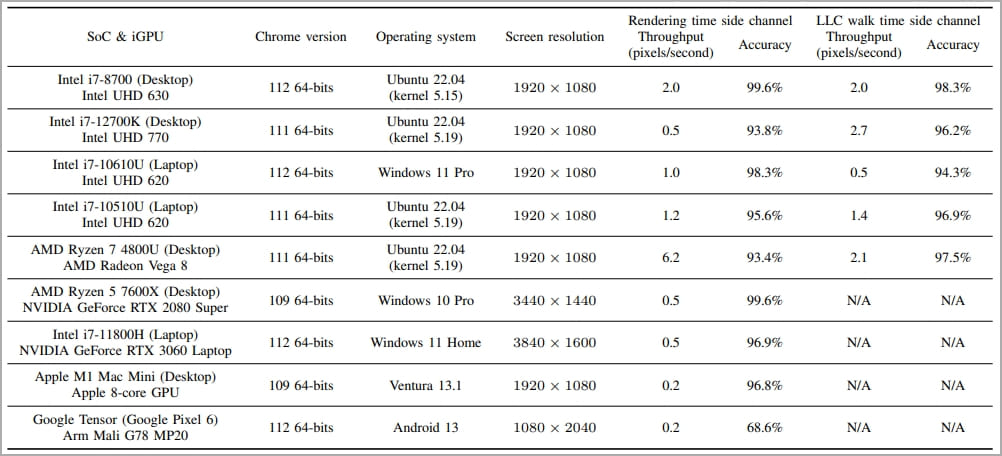

Spesifik olarak, aşağıda gösterildiği gibi, çeşitli cihazlar ve GPU mimarileri üzerindeki bir web tarayıcısı aracılığıyla bireysel piksel verilerini çıkaran bir saldırıyı gösterdiler.

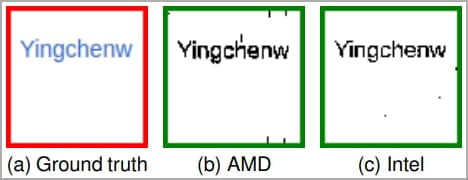

Konsept kanıtı saldırısı, kullanıcı adının bir Wikipedia iframe’inden çalınmasını gösteriyor; bu, Ryzen’de 30 dakika ve Intel GPU’larda 215 dakika içinde sırasıyla %97 ve %98,3 doğrulukla mümkün oluyor.

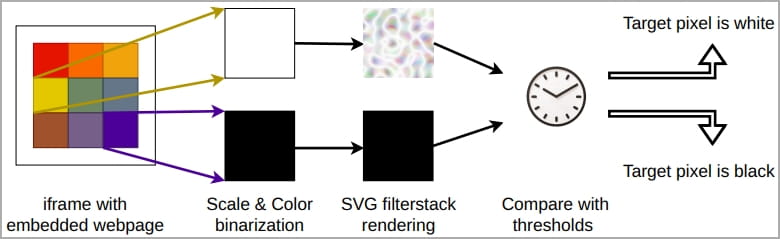

iframe, pikselleri izole edilmiş ve ikiliye dönüştürülmüş, yani iki olası renge dönüştürülmüş, çapraz kökenli bir web sayfasını barındırır.

Daha sonra bu pikseller büyütülür ve sıkıştırılabilir veya sıkıştırılamaz dokular oluşturmak için özel bir SVG filtre yığını uygulanır. Dokunun oluşturulması için geçen süreyi ölçerek araştırmacılar, hedef pikselin orijinal rengini/durumunu çıkarabiliyor.

Son zamanlarda verilere bağlı yürütmeyi teşvik etmek için SVG filtrelerinin uygulandığını ve “Sıcak Pikseller” saldırısında pikselin rengini ayırt etmek amacıyla hesaplama süresini ve sıklığını ölçmek için JavaScript kullanıldığını gördük.

Hot Pixels, modern işlemcilerdeki veriye bağlı hesaplama sürelerinden yararlanırken GPU.zip, benzer sonuçları elde etmek için belgelenmemiş GPU veri sıkıştırmasına dayanır.

GPU.zip ciddiyeti

GPU.zip, AMD, Apple, Arm, Intel, Qualcomm ve NVIDIA dahil neredeyse tüm büyük GPU üreticilerini etkiliyor ancak tüm kartlar eşit derecede etkilenmiyor.

Etkilenen sağlayıcılardan hiçbirinin, veri sıkıştırma yaklaşımlarını optimize ederek ve operasyonlarını hassas olmayan vakalarla sınırlandırarak sorunu çözmeye karar vermemiş olması, riski daha da artırıyor.

GPU.zip potansiyel olarak dünya çapındaki dizüstü bilgisayarların, akıllı telefonların, tabletlerin ve masaüstü bilgisayarların büyük çoğunluğunu etkilese de, kullanıcılar üzerindeki anlık etki, saldırıyı gerçekleştirmek için gereken karmaşıklık ve zamana göre şekilleniyor.

Ayrıca çapraz kaynak iframe yerleştirmeyi reddeden web siteleri, bu veya benzeri yan kanal saldırıları yoluyla kullanıcı verilerinin sızdırılması için kullanılamaz.

Araştırmacılar, ekibin web sitesindeki bir SSS’de şöyle açıklıyor: “Hassas web sitelerinin çoğu, çapraz kaynaklı web siteleri tarafından gömüldüğünü zaten reddediyor. Sonuç olarak, GPU.zip kullanarak gerçekleştirdiğimiz piksel çalma saldırısına karşı savunmasız değiller.”

Son olarak araştırmacılar, Firefox ve Safari’nin, çapraz kaynaklı iframe’lerin çerezlerle yüklenmesine izin vermek, iframe’lerde SVG filtreleri oluşturmak ve oluşturma görevlerini GPU’ya devretmek gibi GPU.zip’in çalışması için gereken tüm kriterleri karşılamadığını belirtiyor.